| Рубрикатор |  |

|

| Статьи |  |

ИКС № 2 2006 |  |

|

| Е. ДЕРБЕНЦЕВА | 01 февраля 2006 |

Под прицелом – шпионское ПО

Начнем со статистики

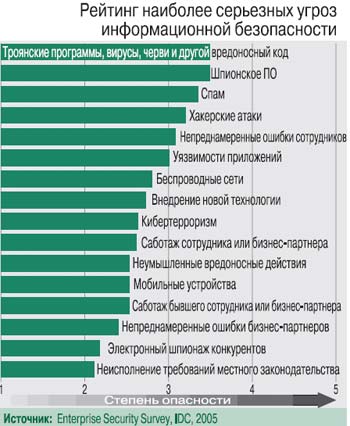

Начнем со статистики С проблемой шпионского ПО (spyware) сталкиваются многие компании. В отчете Enterprise Security Survey 2005 (IDC, сентябрь 2005 г.) указано, что это подмножество стоит на 2-м месте в списке угроз сетевой безопасности – после вирусов, червей и троянских программ (для сравнения: в 2004 г. программы-шпионы были на 4-м).

Согласно опросу, проведенному исследовательским центром TechTarget в октябре 2005 г. среди 304 сотрудников американских компаний, 38% респондентов считают шпионское ПО одной из трех наиболее актуальных проблем ИТ-безопасности, а 58% полагают, что в будущем этот вид угроз станет самым опасным. Поэтому столь актуальными становятся защита от данного вида угроз, предоставляемая независимыми поставщиками антишпионского ПО, и защита, интегрируемая в решения производителей антивирусных продуктов.

Как видно из результатов исследования другой компании, WatchGuard Technologies, 65% из 686 опрошенных ИТ-менеджеров и администраторов признают, что их компании меньше защищены от угрозы со стороны шпионского ПО, чем от вирусов, троянов и фишинговых атак. По мнению аналитиков, данное исследование демонстрирует, что, хотя руководители ИТ-служб всерьез обеспокоены угрозой шпионского ПО, большинство их подчиненных не имеют четкого представления об опасности. Поэтому для повышения защищенности сети необходимо в первую очередь вести просветительскую работу среди сотрудников. Все они должны хорошо представлять себе риски и финансовый ущерб, которые несет с собой шпионское ПО, а также знать и соблюдать превентивные меры.

В августе 2005 г. компания Trend Micro исследовала в трех странах (США, Германии и Японии) влияние, которое программы-шпионы оказывают на деятельность компаний (www.trendmicro.com/en /about/news/pr/archive/2005/pr101105.htm). Его участниками стали 1200 сотрудников организаций различного масштаба – от транснациональных корпораций до предприятий малого бизнеса. «Призером» оказались США: 40% респондентов заявили, что они сталкивались с программамишпионами на практике. В Германии таковых нашлось всего 23%, а в Японии – 14%. Но во всех этих странах наибольший ущерб от атак такого рода терпят представители малого и среднего бизнеса. Что касается сравнения «шпионов» с другими угрозами, то большинство считает их более опасными, чем спам.

По данным уже упомянутого отчета IDC, сегодня антишпионским ПО пользуются около 84% компаний. Показатель выглядит достаточно внушительным, однако по результатам опроса Computerworld, проведенного среди сотрудников ИТ-департаментов (Computerworld Spyware Survey, 2005), только 41% компаний реально использует антишпионское ПО, которое удовлетворяет требованиям крупных сетевых инфраструктур к централизованному управлению. Высоко оценили способность используемых решений обнаруживать и удалять шпионское ПО только 32% опрошенных, а функциями предотвращения его загрузки остались довольны лишь 19% респондентов.

Гранды ИТ-индустрии собрали достаточную статистику по инцидентам со шпионским ПО. Так, согласно Microsoft, более половины всех отчетов об ошибках, создаваемых ОС Windows, имеют отношение именно к ним. По данным Dell и крупных сервис-провайдеров, подобные типы угроз вызывают около 12% обращений в их службы поддержки. Но чаще всего со «шпионами» сталкиваются антивирусные компании. Исследования Gartner («Antivirus Vendors Strike Back with Anti-spyware Product») показывают, что до 40% всех звонков в службы поддержки антивирусных компаний происходит из-за шпионского ПО. А аналитики IDC утверждают, что более двух третей всех офисных компьютеров инфицированы программами-шпионами.

Представьтесь, пожалуйста

Программы-шпионы – это ПО, загружаемое в компьютер вместе с каким-либо полезным (и не очень) программным продуктом. Пользователь скачивает его из Интернета либо устанавливает с CD или других носителей. Многие из подобных программ попадают на компьютеры фактически легально, когда пользователь сам дает добро на их установку, «подписывая» не глядя условия лицензионного соглашения устанавливаемого продукта.

Подобное ПО может оказывать разное влияние на работу компьютера: задействовать вычислительные ресурсы сети, перехватывать обрабатываемую информацию, отправлять сообщения. В «облегченном» варианте шпионства предметом интереса могут стать адреса электронной почты, часто посещаемых пользователем веб-сайтов, а также персональные данные, утечка которых делает его мишенью для навязчивой рекламы и спама.

Если на ПК «поселился» более серьезный «шпион», это грозит перехватом ввода с клавиатуры и образов экрана, получением несанкционированного доступа к паролям, PIN-кодам и другой конфиденциальной информации. Такой «шпион» может осуществлять мониторинг любой деятельности пользователя на зараженной машине – и с заданной периодичностью отсылать собранную информацию своим создателям.

Рекламное ПО (adware) выполняет иную функцию – оно навязывает пользователю просмотр рекламы на протяжении всего времени запуска программы. Такое «приложение» часто включается в состав различного бесплатного ПО либо незаметно загружается в компьютер (аналогично cookies) при посещении абсолютно безобидных на первый взгляд страниц сайтов.

Программы дозвона (dialers) служат для подключения зараженной системы к платным ресурсам какой-либо службы. Результатом их работы становится счет за пользование сервисом, о котором пользователь даже не подозревает.

Как защищаться...

Для начала определим конкретные пути проникновения шпионского ПО. О некоторых мы уже упоминали (СD и другие носители, обновления ПО). Но чаще всего в роли «засланного казачка» выступает бесплатное ПО. Другим источником могут быть функции интернет-браузера, обеспечивающие закачивание обновлений без участия пользователя: они выступают как инструмент для загрузки нежелательного ПО. Для контроля за подобной загрузкой, производимой, например, при помощи ActiveX, можно применять функцию ActiveX Control, реализующую запрос на подтверждение загрузки. Работа в Интернете при наличии незакрытых уязвимостей ОС или интернет-браузера тоже чрезвычайно опасна. Следует остерегаться и программ, маскирующихся под автоматические обновления ОС (всегда смотрите на адрес сайта!).

Особое внимание следует обращать на такие точки проникновения в сеть вредоносного ПО, как средства мгновенной передачи сообщений (интернет-пейджинг) и файлообменные сети (Kazaa, eDonkey и др.). По данным Osterman Research, более 90% компаний, в которых данные средства разрешены к использованию, никак не контролируют их применение и не имеют соответствующих средств защиты.

Какие же защитные меры необходимо предпринять в масштабах организации? Прежде всего, и это главное, в компании должна существовать политика безопасности, регулирующая правила доступа пользователей в Интернет. Следует регулярно проводить обучение персонала упомянутым выше «правилам гигиены» при работе в Интернете, чтобы каждый знал «оперативные данные» о существующих интернет-угрозах. Подобное обучение рекомендуется проводить на конкретных, понятных пользователю примерах, а не в виде общей теории. Если пользователь не будет осознавать, чем может грозить скачивание «интересной» программы из Сети, то регламентирующие меры не принесут ожидаемых результатов.

Второй краеугольный камень – централизованное внедрение управляемого антишпионского решения, в котором политики устанавливаются администратором безопасности, а расписаниесканирования, обслуживание клиентских ПК, сбор информации об инцидентах и создание отчетов автоматизированы. Одновременно следует использовать технологии превентивной защиты от шпионского ПО, способные удалять подозрительные программы до того, как они будут установлены на компьютер.

…и какими средствами

В настоящее время существует достаточно широкий спектр средств обнаружения и удаления шпионского ПО. Выбор определяется лишь масштабом сети компании и размером кошелька. Так, для небольшой компании имеет смысл использовать решения независимого поставщика антишпионского ПО (они, как правило, дешевле при хороших функциональных возможностях, но не всегда имеют гибкую систему управления). При поиске поставщика помогают результаты сравнительного тестирования, публикуемые в Интернете (например, www.spywareremoversreview.com или www.adwarereport.com). Там же можно скачать пробные версии для тестирования. Среди производителей, чьи разработки получили достаточно высокие оценки, можно назвать ParetoLogic (XoftSpy), NoAdware (одноименный продукт), AluriaSoftware (Spyware Eliminator), PCTools (Spyware Doctor), Webroot Software (SpySweeper) и др. Впрочем, хотелось бы обратить внимание читателя и на то, что в данной области независимые сравнения не выявлены, поэтому при выборе поставщика лучше полагаться на результаты собственного предварительного тестирования.

Что касается организаций со сложной сетевой инфраструктурой, то для них ситуация не столь проста. При использовании продуктов независимых поставщиков antispyware часто возникает проблема интеграции централизованной консоли управления такого продукта с существующей системой управления. Дополнительное средство управления снижает эффективность реагирования на инциденты безопасности (из-за времени, затрачиваемого администратором продукта на обслуживание еще одной консоли), а также увеличивает стоимость обслуживания системы в целом. Сложная сеть требует решения, которое интегрируется в существующую систему безопасности и обеспечивает использование единых инструментов управления, в том числе и для антишпионских и антивирусных продуктов. Заметим, что крупнейшие разработчики антивирусов предлагают свои решения для борьбы со шпионским ПО в виде как отдельного продукта, так и встроенного в антивирусный пакет функционала. Список достаточно широк: Symantec (Symantec Antivirus Corporate Edition и Symantec Client Security), MacAfee (McAfee Antispyware Enterprise), Trend Micro (Trend Micro Anti-Spyware Enterprise Edition), Computer Associates (eTrust PestPatrol Anti-Spyware), ESET (NOD32 for Enterprise), Microsoft (Microsoft Defender) и др. Платный сравнительный анализ этих средств «AntiSpyware Product Comparison Guide» доступен на сайте TiPS-IT.com (www.tipsit.com/product.php?pid=3).

Справедливости ради стоит отметить, что по функциональным возможностям интегрированные продукты часто проигрывают решениям независимых поставщиков. Но антивирусные компании сейчас активно работают в этом направлении и можно ожидать, что в ближайшем будущем скорость и качество обновления антишпионских баз будут значительно повышены, а спектр выявляемых угроз, которые принято относить к данной категории, расширен.

Итого

- В отличие от спама и другого нежелательного ПО шпионские программы обладают функционалом, посредством которого могут быть скомпрометированы конфиденциальныеданные. Потенциальные результаты «деятельности» этих программ – существенное замедление работы компьютера или сложности при посещении любого веб-сайта, снижение продуктивности работы сотрудников и информационной безопасности компании.

- Решить проблему шпионского ПО можно только комплексными мерами в масштабах всей организации.

- В настоящий момент достаточно остро ощущается отставание средств обнаружения и удаления шпионского ПО от требований, предъявляемых к централизованному управлению данными продуктами, а скорость разработки защитных мер намного ниже скорости создания шпионского ПО. Этот пробел сейчас сокращается усилиями как независимых компаний, ориентированных главным образом на малый и средний бизнес, так и крупных антивирусных вендоров, дополняющих линейки продуктов решениями для борьбы со шпионским ПО.

- Ни одно из существующих на рынке антишпионских решений не обеспечивает 100%-ной защиты. Даже в абсолютно замкнутой программной среде возможно заражение, если в разрешенном установленном ПО шпионский модуль присутствовал изначально.

- Главная мера защиты – «воспитание» пользователей. Это необходимая составляющая процесса обеспечения безопасности корпоративной сети. До тех пор, пока сотрудники не осознают, что нельзя «не глядя» загружать на свои компьютеры какое-то ПО, на первый взгляд полезное или забавное, максимального эффекта от средств защиты от угроз, подобных шпионскому ПО, ждать не стоит.

Шпионское ПО стоит на 2-м месте в списке угроз сетевой безопасности – после вирусов, червей и троянских программ

Главная мера защиты – «воспитание» пользователей: они должны хорошо представлять себе риски и финансовый ущерб, которые несет с собой шпионское ПО, а также соблюдать превентивные меры

Многие из шпионских программ попадают на компьютеры легально: пользователь сам дает добро на их установку, не глядя подписывая условия лицензионного соглашения устанавливаемого продукта

Пять основных последствий атак шпионского ПО

- (версия Trend Micro):

- задействование вычислительных ресурсов сети

- снижение продуктивности работы пользователей

- снижение пропускной способности сети

- загрузка вредоносного ПО

- вмешательство в частную жизнь

Это должен знать каждый

- Необходимо своевременно устанавливать патчи, закрывающие обнаруженные уязвимости в ОС и интернет-браузере.

- При установке какоголибо ПО внимательно читайте «лицензионное соглашение», а также сопроводительную документацию (например, файл ReadMe), где могут содержаться сведения о дополнительном ПО либо о дополнительных функциях основного ПО, связанных со сбором и отправкой информации.

- Не соглашайтесь на установку ПО, если это предлагается сделать нажатием кнопки «Yes» в окне появившегося на экране сообщения.

- Никогда не отвечайте на спам-сообщения и не нажимайте кнопки во всплывающих окнах. .

- Всегда устанавливайте наивысший уровень безопасности в интернет-браузере. Если это помешает просмотру нужных веб-страниц, можно добавить их в список исключений. .

- Использование менее популярного, чем Internet Explorer, интернет-браузера тоже повышает защищенность от интернет-угроз, так как чаще всего злоумышленники используют уязвимости наиболее распространенного ПО. .

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!