| Рубрикатор |  |

|

| Статьи |  |

|

| Владислав СИЛУЯНОВ | 31 марта 2014 |

Есть такая задача – операторские сети защищать...

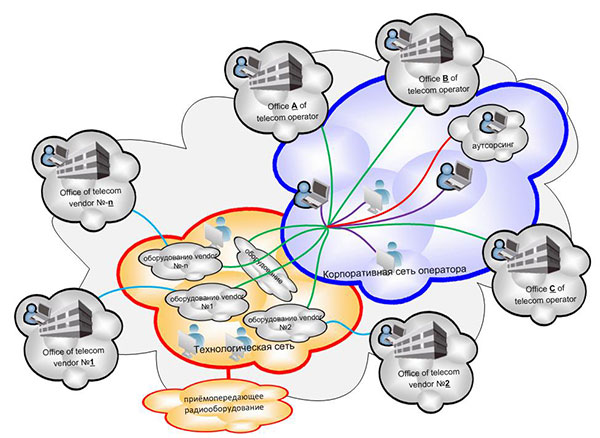

Операторская сеть требует постоянного внимания и защиты. Но сегодня ее периметр размыт, а границы между внутренними и внешними угрозами стираются.

Поэтому задачу защиты сети необходимо решать в комплексе, включая корпоративную сеть и аутсорсинговый блок.

Поэтому задачу защиты сети необходимо решать в комплексе, включая корпоративную сеть и аутсорсинговый блок.

Стремясь к предоставлению качественных телекоммуникационных услуг в любой точке земного шара, операторы связи строят сети, глубоко проникающие в регионы, объединяются с другими операторами, поглощают некоторых интернет-провайдеров; параллельно они развивают собственные магистральные сети, укрупняют центры управления сетью, которые позволяют управлять устройствами, работающими в разных регионах России и мира. Это приводит появлению сильно распределенных сетей, их наложению друг на друга и практическому стиранию их периметров.

Угрозы внешние и внутренние

Рассматривая телекоммуникационные сети с глобальной точки зрения, можно указать два основных источника потенциальных угроз: внешний и внутренний (по отношению к периметру сети).

Первый подразумевает несанкционированное проникновение в сеть посредством атак различных типов на программном и на физическом уровнях. Эти атаки могут осуществляться как с использованием уязвимостей операционных систем и специализированного программного обеспечения, так и за счет подмены оконечных устройств (базовых станций, ретрансляторов и т.д.), установленных в незащищенных или общественных местах. Для того чтобы защитить технологические сети оператора от внешних угроз, требуется четко очертить места их соприкосновения с глобальной сетью интернет и определить методы защиты. Например, при использовании арендуемых каналов для подключения оконечных приемопередающих устройств к числу необходимых действий относятся:

-

установка межсетевого экрана на точках входа и выхода арендуемого канала;

-

установка оборудования, поддерживающего организацию VPN-туннелей с высоконадежным шифрованием трафика и возможностью его разделения по типу (управление, голос, данные, синхронизация);

-

установка защиты от DDoS-атак по седьмому уровню (атак на уровне ПО) на стороне приемопередающих радиоустройств;

-

установка оборудования IDS/IPS (нацеленного, например, на обнаружение атак по сигнатурному анализу), защиты от DDoS-атак, подбора пароля и т.п. на стороне сетевого оборудования;

-

отключение неиспользуемых сетевых портов на программном уровне во избежание несанкционированного подключения к ним.

Межсетевые экраны, системы IDS/IPS и защиты от DDoS-атак нужны также в узлах подключения к интернет-провайдерам. При присоединении к другим сетям для организации роуминга устанавливаются системы защиты от подбора команд, межсетевые экраны и устройства, способные анализировать протоколы телекоммуникационного оборудования. Организация удаленных рабочих мест собственных работников оператора связи или предоставление удаленного доступа к сети аутсорсерам (например, при оказании технической поддержки специалистами вендора) требуют установки оборудования, обеспечивающего создание VPN-туннелей с высоконадежным шифрованием трафика и строгим разграничением прав доступа (по регионам, производителю и типу оборудования, времени доступа и т.д.).

К внутренним угрозам можно отнести несанкционированное проникновение в технологическую сеть оператора посредством атак различных типов, осуществляемых собственными сотрудниками. И здесь опять же существуют два уровня -- программный (использование уязвимостей операционных систем, специализированного программного обеспечения и неправильных настроек доступа) и физический (возможность прямого подключения к оборудованию).

Для защиты технологической сети оператора от внутренних угроз необходимо, во-первых, отделить ее от корпоративной сети, которая использует те же физические устройства, магистрали, каналы, что и технологическая, но предназначена для обеспечения работоспособности офисов и других сопутствующих организационных структур оператора. Их можно разнести за счет многоуровневой структуры их построения, разграничения доступа пользователей к обоим типам сетей, введения правил доступа пользователей технологических сетей (технического персонала, администраторов и т.п.) с распределением по регионам, типам оборудования, уровню разрешенных прав работы с ним, а также сканирования устройств сети и оборудования пользователей на соответствие стандартам безопасности.

Во-вторых, нужно определить критически важные узлы, правила доступа к ним и соответствующие методы защиты. Например, базы данных абонентов (HSS/HLR/USDHLR) нуждаются в установке оборудования, способного производить анализ протоколов, необходимый, к примеру, для проактивного выявления DDoS-атак. Во избежание повреждения и кражи данных, содержащихся в таких базах, следует ограничить число их пользователей, а также строго контролировать доступ к ним. Еще одна критичная точка -- узлы агрегации трафика (SeGW, GW и пр.). Здесь необходимо установить оборудование, способное шифровать трафик, создавать туннели и производить анализ протоколов. В части коммутационного оборудования (MSS/MSC/SGSN/GGSN/RNC и др.) правильным будет разграничить доступ технического персонала, обеспечивающего работоспособность сети, в соответствии со специализацией и производителями оборудования.

«Чужой внутри»: актуальный для телеком-оператора сценарий

Развитие технологий беспроводного доступа привело к построению сложных сетей, обслуживание которых требует большого количества высококвалифицированных специалистов. Решение данной проблемы телеком-операторы нашли в аутсорсинге, переведя большую часть своих технических специалистов во внешние компании, предоставляющие необходимые услуги. Однако при этом специалисты зачастую остались работать на тех же местах и для доступа в технологическую сеть используют все те же учетные записи. Таким образом, оптимизация бизнес-процессов породила новый вид угрозы, ключевым элементом которых становятся специалисты, работающие изнутри технологических сетей, но при этом являющиеся сотрудниками сторонних организаций. И их активность в рамках технологических сетей требует особого контроля со стороны оператора.

Одним из основных способов профилактики таких угроз являются автоматизированный мониторинг, запись и анализ событий и лог-файлов с последующей оценкой нестандартных активностей администраторов и других пользователей в технологических сетях оператора и оперативным оповещением об инцидентах согласно заданным правилам.