| Рубрикатор |  |

|

| Блоги |  |

Алексей ЛУКАЦКИЙ |  |

|

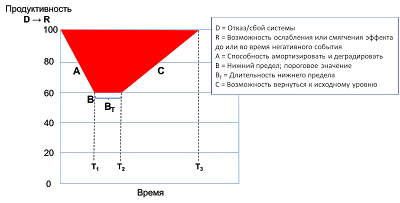

Визуализация необходимости обеспечения киберустойчивости

| 15 марта 2017 |

|

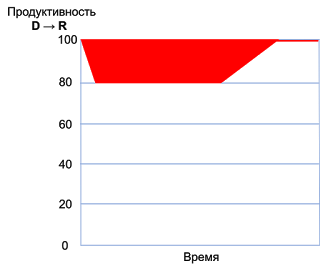

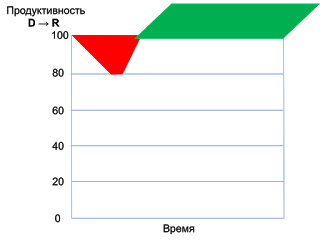

Если у меня хорошая система предотвращения угроз (что обычно и бывает), но слабое обнаружение и реагирование, то график потерь будет выглядеть следующим образом. При понимании конкретных показателей продуктивности атакованного ресурса или системы мы можем даже посчитать все в количественном выражении.

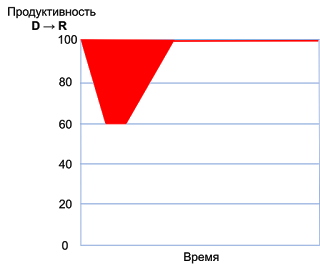

Если с обнаружением и реагированием у меня все в порядке, но слаба системе предотвращения, то у нас будет затяжное пике с последующим быстром возвратом из него.

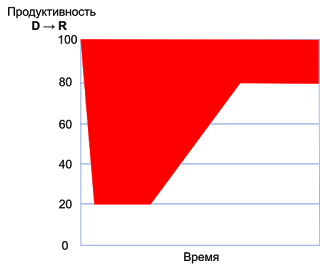

Худший сценарий - это когда у меня слабы все три составляющие - предотвращение, обнаружение и реагирование. Тогда после очень затяжного пике наступает длительный период нанесения ущерба и не менее длительное восстановление, которое (в зависимости от реализованных мер) может затянуться очень надолго.

Очевидно, что правильным было сбалансировать все механизмы между собой, быстро предотвращая, обнаруживая и реагируя на атаки/инциденты. Зеленым показан возврат от новых функций/преимуществ, которые получает предприятие, правильно инвестировавшее ресурсы в систему защиты. В зависимости от отношения к ИБ (центр затрат или бизнес-функция) зеленой области может и не быть (точнее ее сложно будет подсчитать), но как минимум, будет достигнут эффект у снижение красной зоны по сравнению с предыдущими тремя графиками.

Вывод простой - необходимо балансировать меры защиты, равномерно распределяя их по жизненному циклу атаки "ДО - ВО ВРЕМЯ - ПОСЛЕ

". А для того, чтобы понять, каких защитных мер вам не хватает, можно

воспользоваться матрицами NIST или МинОбороны США, о которых я уже писал . Матрица NIST, кстати, хорошо ложится на перечень защитных мер в приказах 17 /21/31 ФСТЭК и даже на проект нового ГОСТа ЦБ по ИБ .

ЗЫ.

Я надыбал эти картинки из курса по киберустойчивости (cyber

resilience), который в прошлом году проходил у нас в компании, и которые

мне настолько понравились своей простотой и понятностью, что я их даже

отрисовал для своих презентаций по измерению ИБ.

Источник

Источник

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.