| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

| Екатерина ШЛЫК | 30 октября 2012 |

Новое время – новые вызовы

С каждым годом наша планета становится все умнее (smarter planet). Это влечет за собой как положительные факторы (более комфортная жизнь, эффективное использование ресурсов и т.д.), так и проблемы, причем большую часть из них люди еще не научились решать. Речь идет, например, об угрозах информационной безопасности или о хранении и обработки огромных массивов данных.

Мир становится все умнее и мобильнее, но все, а особенно ИТ-специалисты должны понимать, что новая реальность означает и новые вызовы. Так можно сформулировать основную тему докладов, прозвучавших в рамках конференции IBM PCTY2012.Вызовы можно разделить на две большие группы: те проблемы, с которыми сталкиваются компании и пользователи, когда речь идет о big data, и новые угрозы информационной безопасности, порождаемые как практически повсеместным присутствием Интернета, так и стремительным ростом числа пользовательских мобильных устройств.

В выступлении Александра Корюкина, руководителя направления IBM Tivoly, IBM в России и СНГ, отмечалось, что ежедневно создается более 15 петабайт новых данных. В 2012 году, по подсчетам аналитиков, в мире было произведено 2,7 зетабайт цифрового контента, что на 50% больше, чем годом раньше. Каковы способы, помогающие, во-первых, оптимальным образом хранить такие объемы данных, а, во-вторых, - оперировать ими? Ответы, которые предлагает нам современность – активное использование облачных технологий и мобильных устройств.

Гульсум Демирбаз, технический директор IBM Tivoly, США, отметил, что почти 60% руководителей используют облачные вычисления как критически важные технологии. А Мартин Боррет, директор института разработок в области информационной безопасности, IBM, подчеркнул, что уже в 2011 году продажи смартфонов (пользовательских устройств, которые «всегда с собой») превысили продажи ПК, а на предприятиях и в компаниях уже несколько лет отдают предпочтение не настольным ПК или моноблокам, а переносным устройствам (в частности, таким устройствам, которые сотрудники приносят с собой). Г-н Демирбаз подчеркнул, что до половины всех подключаемых устройств в компании являются мобильными, причем речь идет и о «традиционных» переносных устройствах, таких как ноутбуки и нетбуки, и о смартфонах и планшетах, и о специальных устройства (например, автомобильных системах, умеющих выходить в Сеть). Однако, не стоит забывать о тех угрозах, которые несут с собой «облака» и мобильность.

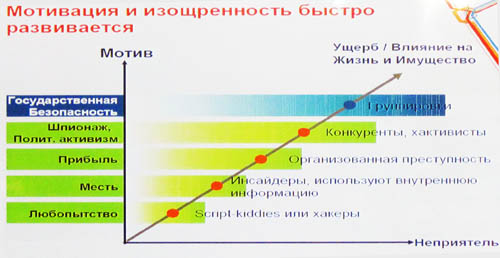

Все аналитики, занимающиеся информационной безопасностью, в один голос утверждают, что угрозы безопасности становятся все более сложными. Если раньше речь шла о хакерах-одиночках, которые часто просто «развлекались», то теперь можно говорить уже об организованной киберпреступности (как уголовного, так и политического толка), а угрозы из области взлома сайта все чаще переходят в область непосредственного проникновения троянца или кибершпиона в информационную систему предприятия, причем написан зловред таким образом, что он не оставляет за собой следов. Иначе говоря, констатирует Мартин Боррет, настало время APT-атак (Advanced Persistence Threat), таких как Aurora и Stuxnet, и они требуют постоянного контроля за сетью и ее глубокой защиты.

Реальность такова, что теперь не существует безопасных платформ (и недавние атаки на MacOS это подтверждают) или универсальных средств, которые позволяют обезопасить то или иное конечное устройство, приложение или технологию. Но, тем не менее, есть ряд правил, которые необходимо соблюдать для того чтобы обезопасить себя хотя бы на базовом уровне.

Когда речь идет об обеспечении безопасности облачных технологий, нужно совмещать два похода: безопасность облака и безопасность из облака. Во втором случае речь идет о предоставлении безопасности как услуги (проверка уязвимостей, веб-безопасность, безопасность электронной почты, управление безопасностью мобильных устройств, etc.), а в первом – о работе с частным или публичным облаком (в этом случае службы ИБ должны сконцентрироваться на безопасном контролируемом доступе и аудите).

«Головной болью» ИБ-служб можно назвать персональные мобильные устройства. Bring Your Own Device (BYOD) – этот девиз стал особенно популярен в последние несколько лет (причем не только среди сотрудников, но и среди владельцев компаний). В самом деле, использование собственных устройств в рабочих целях позволяет сотрудникам эффективнее работать, а компаниям - экономить деньги на техническом обеспечении. На данный момент, говорится в докладе Мартина Боррета, BYOD применяют порядка 60% компаний, а к 2014 году этой стратегии будут следовать 90% компаний! Но использование персональных устройств небезопасно для компаний. Можно назвать следующие потенциальные угрозы: потеря устройства, использование устройства другим человеком, работа в публичной сети, неконтролируемая установка приложений и ряд других. Может ли это быть поводом для того чтобы запретить использование персональных мобильных устройств на работе? В IBM уверены, что нет. Но, безусловно, знание о потенциальных угрозах должно продиктовать соответствующие требования к информационной безопасности: кодирование секретной информации, удаленное управление мобильным устройством, контроль над приложениями и т.д.

В целом, обращают внимание специалисты IBM, сейчас чрезвычайно возросла роль аналитики информационной безопасности. Современность требует не использования готового коробочного решения (вернее, не только использования такого решения), но и сбора актуальных сведений о возможных угрозах для всех типов устройств и приложений. Это позволит специалистам по ИБ все время быть наготове.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.