| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Офисная небезопасность

| 26 апреля 2013 |

Утечки информации в российских компаниях почти всегда происходят фактически безнаказанно, лишь в исключительно редких (менее 1%) случаях инсайдеров привлекают к уголовной ответственности, а 99% выявленных инцидентов с утечками данных сходят сотрудникам с рук.

ZecurionAnalytics и исследовательский центр портала Superjob.ru провели исследование защищённости конфиденциальной информации в корпоративной среде. Компании обращают внимание, что респондентами стали обычные офисные сотрудники, непосредственно работающие с конфиденциальной информацией. «Они могут дать больше объективных фактов, позволяющих судить о защищённости информации, нежели специалисты по безопасности, люди осведомлённые, но нередко обладающие уже замыленным взглядом», - говорят в Zecurion.

В Zecurion отмечают, что уже даже сам характер обращения с данными в корпоративной среде угрожает их безопасности. Только треть (32%) офисных сотрудников никогда не работает с корпоративной информацией, а 23% персонала, напротив, делают это постоянно, несколько раз в неделю. Всего же с корпоративной информацией вне офиса работает с той или иной периодичностью 54% сотрудников.

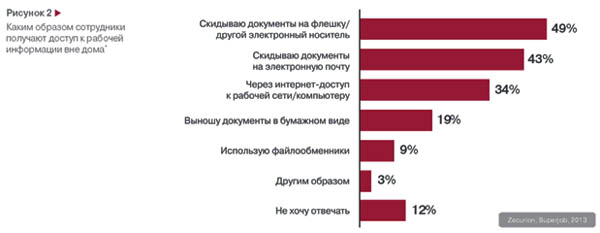

Несмотря на то, что большая часть офисных сотрудников (53%) подписывает соглашение о неразглашении, многие нарушают его и передают корпоративные данные за пределы внутренней сети. Чаще всего для этого используют флешки (49%) и электронную почту (43%). В большинстве случаев такие нарушения происходят случайно, однако отсутствие злого умысла в действиях инсайдера, «слившего» информацию, не делает утечку данных безопасной для бизнеса компании и не гарантирует того, что конфиденциальная информация не попадёт к конкурентам или злоумышленникам.

При использовании файлообменников, отмечают экперты, пользователь фактически добровольно компрометирует данные. Любой, даже самый защищённый сервис, является публично доступным облаком. Каким образом защищается информация внутри облака, каковы внутренние процедуры обработки, где физически хранится информация, кто может получить к ней доступ — все эти и многие другие вопросы остаются открытыми. По данным исследования Lieberman Software, проведённого в ноябре-декабре 2012 года, 88% ИТ-специалистов считают, что данные, хранимые в облаке, могут быть потеряны, повреждены или украдены третьими лицами.

Усугубляет ситуацию и то, что сотрудники пользуются не платными аккаунтами с некоторым декларируемым уровнем защиты, а простейшими сервисами, которые поисковые машины выдают в первую очередь. Эти сервисы не имеют особой заинтересованности в сохранении конфиденциальности передаваемой информации. Подобные сервисы вообще не предусматривают никакой защиты, так как никто не предполагал, что их будут использовать для передачи или хранения конфиденциальной информации.

Что касается мобильных накопителей (в частности, флэшек), их использование, на первый взгляд, более безопасно, поскольку к носителям никто, кроме владельца, не должен иметь доступ. Однако беспечность при использовании USB-накопителей может дорого стоить. По мировой статистике инцидентов за 2009-2012 годы, от 8% до 13% утечек происходит через мобильные накопители. Среди наиболее распространённых сценариев — кража или утеря флеэшки с данными. Сама по себе флеэшка не обеспечивает никакой безопасности, поэтому при их использовании исключительную важность приобретает применение шифрования. Хорошей практикой является также принудительное шифрование всех записываемых на мобильные накопители данных в прозрачном для пользователя режиме.

Эксперты обращают внимание и на еще одну сравнительно редкую, но очень серьезную угрозу безопасности: многим топ-менеджерам предоставлен доступ к информации в любое время из любого места. Но риски утечки в случае с топ-менеджерами очень высоки, поскольку руководители высокого ранга работают с информацией более высокого уровня. Поэтому регламент доступа к критически важной информации должен быть определён и неукоснительно соблюдаться, в первую очередь для первых лиц компании.

«То, что информацию воруют, мы знали всегда. Лично для меня открытием стало то, что, если верить несколькими тысячам опрошенных нами респондентов, делается это фактически безнаказанно, — говорит Владимир Ульянов, руководитель Аналитического центра компании Zecurion. — На мой взгляд, существует две основные причины, почему это происходит. Во-первых, компании стремятся скрыть сам факт утечки и боятся, что инсайдер может навредить им чем-то ещё. А во-вторых, службы безопасности попросту не располагают доказательствами вины в силу отсутствия специализированных DLP-систем для контроля информационных потоков».

Наибольшее количество внутренних инцидентов за последние 3 года связано с утечками персональных данных [клиентов, сотрудников] и финансовых сведений физлиц, в основном клиентов крупных банков. При этом, по мнению участников текущего исследования, наиболее ценной корпоративной информацией являются персональные данные (указали 28% респондентов) и сведения о сделках и договорах с клиентами, партнёрами и поставщиками (16%).

Интересно, что треть российских компаний (33%) пренебрегает такой простой, но весьма эффективной мерой защиты как подписание соглашения о неразглашении конфиденциальной информации или коммерческой тайны (NDA, non-disclosure agreement). В таких условиях, говорят эксперты, сложно рассчитывать на более действенные процедуры, регулярные инструктажи, внедрение технических средств защиты информации. Между тем, простое уведомление сотрудника о том, что он работает с информацией ограниченного доступа, представляющей ценность для работодателя, позволит существенно сократить число непреднамеренных утечек.

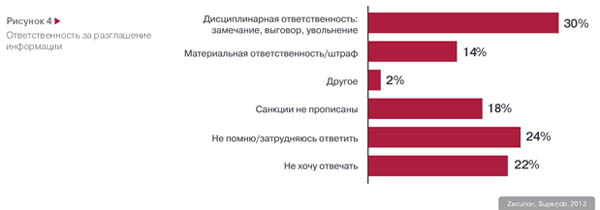

Правда, 53% компаний сообщили, что NDA у них применяется. Но какие санкции предусмотрены за разглашение информации сотрудниками, подписавшими NDA? Респонденты называют всё те же штрафные и дисциплинарные (выговоры, «разъяснительные» беседы) санкции. Нередко упоминается увольнение. Однако и такая, казалось бы, очевидная мера применяется лишь примерно в трети случаев. При этом чаще всего работник уходит из компании «по собственному желанию». В некоторых случаях (18%) респонденты признаются, что инсайдеры не понесли вообще никакого наказания, к ним не могут применить санкции: «В итоге — никакие... Сложно доказать вину конкретного человека».

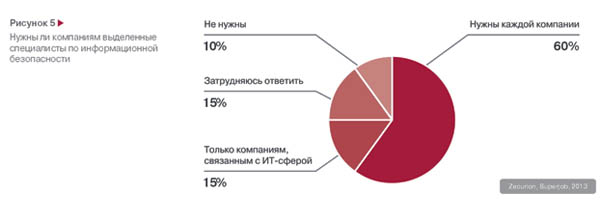

Ещё одна проблема, которую вскрыло исследование — это пропасть между намерениями и реальной защищённостью информации. При том, что лишь 10% топ-менеджеров и владельцев бизнеса сказали, что их компаниям не нужны специалисты по информационной безопасности, в реальности лишь немногие из них выделяют достаточно средств для создания отделов информационной безопасности.

Аналитики отмечают, что в попытках сэкономить и объединить несколько ролей в одном лице, руководство компаний нередко превышает допустимые информационные риски. Неприятных последствий такого объединения может быть несколько. И если с проблемой снижения производительности труда ситуацию со временем можно исправить, нанять дополнительных сотрудников, то в части информационной безопасности объединение может нанести непоправимый вред.

Универсальный специалист, например, сисадмин-безопасник сам по себе представляет серьёзную угрозу безопасности, поскольку обладает слишком широкими полномочиями. При этом часто его действия никем не контролируются. Или этого не требуется по должностным инструкциям, или вышестоящий сотрудник не обладает достаточной компетенцией для контроля специалиста, или это попросту некому делать. В результате человек с достаточно высоким уровнем доступа (знает, где какая информация хранится, кем обрабатывается, может воспользоваться учётными записями пользователей в различных электронных системах) способен нанести серьёзный урон работодателю, в том числе бесконтрольно сливать информацию, нарушать функционирование информационных систем или искажать содержимое документов. «Суперадминистратор» также способен наделить слишком большими полномочиями сотрудников бизнес-подразделений. Для минимизации подобных рисков необходимо строгое разделение полномочий и должностных обязанностей.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.