| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Обзор вирусной активности в феврале 2015 года

| 04 марта 2015 |

Самый короткий месяц в году не обошелся без появления новых вредоносных программ. В начале февраля специалисты «Доктор Веб» завершили исследование сложного многофункционального троянца, угрожающего пользователям ОС Linux, а уже в конце месяца были опубликованы результаты изучения новой версии бэкдора для Mac OS X.

Угроза месяца

В конце февраля специалисты компании «Доктор Веб» завершили исследование троянца-бэкдора Mac.BackDoor.OpinionSpy.3, позволявшего злоумышленникам шпионить за пользователями Mac OS X. Троянец распространялся на сайтах, предлагавших загрузку бесплатного ПО вместе с вполне безобидными приложениями, в дистрибутив которых был встроен дополнительный исполняемый файл. Запустившись в процессе инсталляции с правами администратора, данная программа загружала, устанавливала и запускала на компьютере Apple вредоносное приложение.

Троянцы-шифровальщики

Троянцы-энкодеры, шифрующие файлы на компьютерах пользователей и требующие денежный выкуп за их расшифровку, по-прежнему представляют серьезную опасность.

Наиболее распространенные шифровальщики в феврале 2015 года:

- Trojan.Encoder.567;

- Trojan.Encoder.398;

- Trojan.Encoder.741.

-

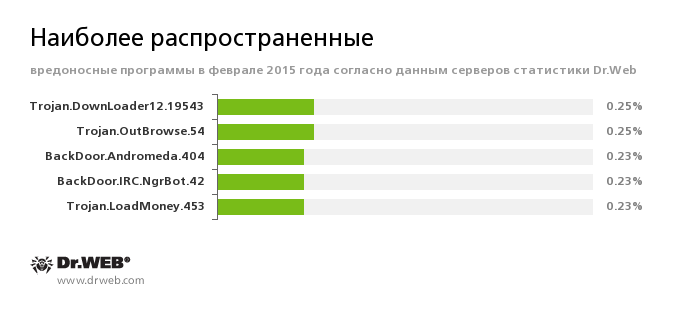

По данным серверов статистики «Доктор Веб»

- Trojan.DownLoader12.19543

Троянец, предназначенный для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей.

Trojan.OutBrowse.54

Один из представителей семейства рекламных троянцев, распространяющихся с использованием партнерских программ и предназначенных для монетизации файлового трафика.

BackDoor.Andromeda.404

Троянец-загрузчик, предназначенный для скачивания с удаленных серверов злоумышленников и запуска на инфицированном компьютере других вредоносных программ.

BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

-

Статистика вредоносных программ в почтовом трафике

- BackDoor.Andromeda

Семейство троянцев-загрузчиков, предназначенных для скачивания с удаленных серверов злоумышленников и запуска на инфицированном компьютере других вредоносных программ.

BackDoor.Siggen.58526

Троянец, без ведома пользователей загружающий и запускающий на инфицированном компьютере другие вредоносные программы, а также способный выполнять поступающие от злоумышленников команды.

Trojan.Betabot.3

Троянец, способный похищать вводимые в веб-формы данные (в том числе в системах «Банк-клиент»), выполнять поступающие с удаленного сервера команды, менять настройки DNS на инфицированном компьютере и проводить DDoS-атаки.

BackDoor.Bebloh.47

Один из представителей семейства вредоносных программ, относящихся к категории банковских троянцев. Данное приложение представляет угрозу для пользователей систем дистанционного банковского обслуживания (ДБО), поскольку позволяет злоумышленникам красть конфиденциальную информацию путем перехвата заполняемых в браузере форм и встраивания в страницы сайтов некоторых банков.

- Угрозы для Linux

Не снижается интерес злоумышленников и к операционным системам семейства Linux. Так, в начале февраля специалисты компании «Доктор Веб» исследовали сложного многофункционального троянца для ОС Linux, получившего наименование Linux.BackDoor.Xnote.1. Эта вредоносная программа умеет выполнять следующие команды для работы с файловой системой, поступающие от злоумышленников:

- перечислить файлы и каталоги внутри указанного каталога;

- отослать на сервер сведения о размере файла;

- создать файл, в который можно будет сохранить принимаемые данные;

- принять файл;

- отправить файл на управляющий сервер;

- удалить файл;

- удалить каталог;

- отправить управляющему серверу сигнал о готовности принять файл;

- создать каталог;

- переименовать файл;

- запустить файл.

Кроме того, троянец может запустить командную оболочку (shell) с заданными переменными окружения и предоставить управляющему серверу доступ к ней, запустить на зараженном компьютере SOCKS proxy или собственную реализацию сервера portmap, а также осуществлять DDoS-атаки.

Более подробную информацию о способах распространения и принципах работы Linux.BackDoor.Xnote.1 можно почерпнуть, ознакомившись с опубликованным компанией «Доктор Веб» информационным материалом.

Все так же проявляет активность Linux-троянец Linux.BackDoor.Gates.5, продолжающий осуществлять DDoS-атаки на различные сайты в сети Интернет. В феврале 2015 года было выявлено 1129 уникальных IP-адресов, на которые осуществлялись атаки, что на 3880 меньше, чем в прошлом месяце. Как и прежде, большинство из них расположено на территории Китая.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.