| Рубрикатор |  |

|

| Все новости |  |

Новости компаний |  |

|

Обзор вирусной активности в июле 2015 года

| 31 июля 2015 |

В июле 2015 года вновь активизировались вирусописатели, создающие вредоносные программы для операционных систем семейства Linux.

Также вирусные базы Dr.Web пополнились новыми записями для троянцев, угрожающих пользователям ОС Windows. Не сидят сложа руки и злоумышленники, создающие опасное ПО для мобильной платформы Google Android: в июле вирусные аналитики компании «Доктор Веб» обнаружили множество подобных троянцев, а одного из них пользователи даже скачали с различных интернет-ресурсов более 1,5 млн. раз.Вредоносные программы, предназначенные для демонстрации жертвам назойливой рекламы при открытии в окне браузера различных веб-страниц, постепенно совершенствуются, используемые ими алгоритмы — усложняются, а ассортимент таких троянцев постепенно растет. Так, в июле 2015 года вирусными аналитиками компании «Доктор Веб» был обнаружен троянец Trojan.Ormes.186, использующий технологию веб-инжектов для внедрения в веб-страницы посторонней рекламы.

Trojan.Ormes.186 реализован в виде расширения для браузеров Mozilla Firefox, Chrome и Opera, распространяется он с использованием программ-дропперов. В теле вредоносной программы содержится список, состоящий из порядка 200 адресов интернет-ресурсов, при обращении к которым Trojan.Ormes.186 выполняет веб-инжекты. Среди них — различные сайты для поиска и размещения вакансий, а также адреса популярных поисковых систем и социальных сетей.

Помимо встраивания в веб-страницы рекламных баннеров, троянец обладает возможностью эмулировать щелчки мышью по различным элементам веб-страниц с целью подтверждения подписок для абонентов мобильных операторов «Мегафон» и «Билайн». Можно смело сказать, что эта вредоносная программа обладает значительным количеством функциональных возможностей:

\

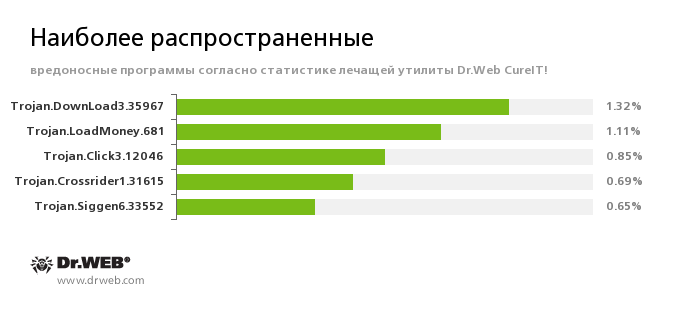

Trojan.DownLoad3.35967

Один из представителей семейства троянцев-загрузчиков, скачивающих из Интернета и запускающих на атакуемом компьютередругое вредоносное ПО.Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.Trojan.Crossrider1.31615

Троянская программа, предназначенная для демонстрации пользователям Интернета различной сомнительной рекламы.Trojan.Siggen6.33552

Детект вредоносной программы, предназначенной для установки другого опасного ПО. По данным серверов статистики «Доктор Веб»

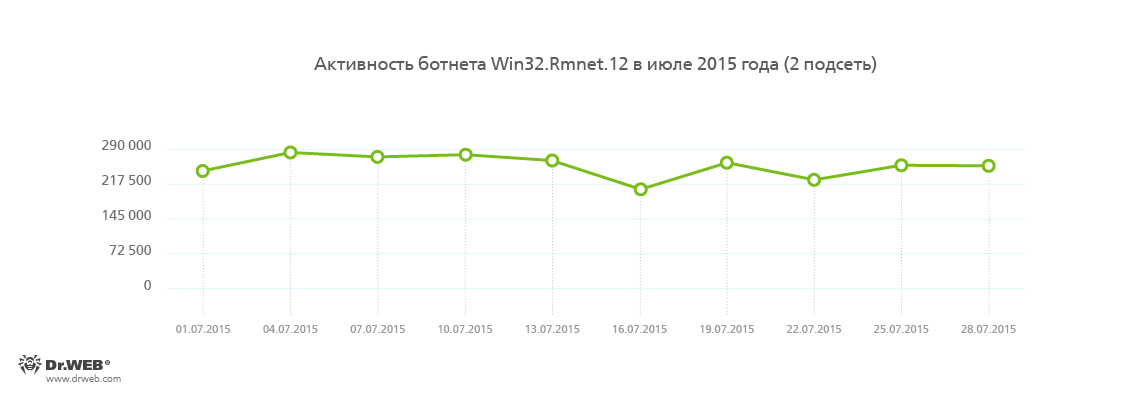

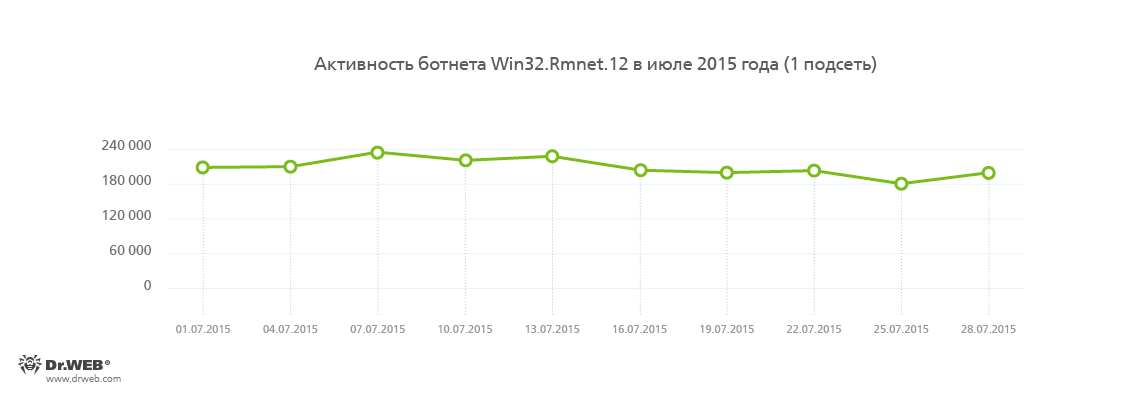

Ботнеты

В июле, как и прежде, продолжают функционировать бот-сети, за деятельностью которых внимательно следят вирусные аналитики компании «Доктор Веб». Среди них — ботнет, состоящий из зараженных файловым вирусом Win32.Rmnet.12 компьютеров, активность двух подсетей которого показана на следующих диаграммах:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

Также продолжает свое существование бот-сеть, состоящая из зараженных вирусом Win32.Sector компьютеров — ее среднесуточная активность показана на следующей иллюстрации. Данная вредоносная программа обладает следующими деструктивными функциями:

- загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов;

- встраивание в запущенные на инфицированном компьютере процессы;

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- инфицирование файловых объектов на локальных дисках и сменных носителях (где в процессе заражения создает файл автозапуска autorun.inf), а также файлов, хранящиеся в общедоступных сетевых папках.

- По сравнению с предыдущим месяцем еще заметнее снизилось число DDoS-атак на веб-сайты, предпринятых злоумышленниками с использованием вредоносной программы Linux.BackDoor.Gates.5. Число целей этих атак в июле составило 954, что на 25,7% меньше июньских показателей. Сократились и географические масштабы использования ботнета: 74.8% атак приходится на веб-сайты, расположенные на территории Китая, еще 20.4% атакованных сайтов находится в США.

Вредоносные программы для Linux

Злоумышленники продолжают создавать все новые и новые вредоносные программы для операционных систем семейства Linux. В июле 2015 года вирусные аналитики компании «Доктор Веб» обнаружили еще одного троянца для этой платформы, получившего наименование Linux.BackDoor.Dklkt.1.

Этот бэкдор по задумке авторов должен реализовывать довольно обширный набор функций, однако на текущий момент большая часть предусмотренных в его архитектуре команд игнорируется. Фактически троянец в состоянии выполнять следующие команды злоумышленников: директиву начала DDoS-атаки, запуска SOCKS proxy-сервера, запуска указанного в пришедшей команде приложения, перезагрузки или выключения компьютера. Исходные компоненты бэкдора были созданы таким образом, чтобы исполняемый файл можно было собрать как для архитектуры Linux, так и для Windows.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.