| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Троянец для Linux

| 01 декабря 2015 |

Ноябрь 2015-го войдет в историю благодаря появлению информации о распространении шифровальщика для ОС семейства Linux -- Linux.Encoder.1.

Этот энкодер — далеко не первый из тех, что представляли опасность для пользователей ОС Linux: еще в августе 2014 года компания «Доктор Веб» сообщала о появлении троянца Trojan.Encoder.737, способного шифровать хранящиеся в сетевых хранилищах производства компании Synology файлы. Кроме того, распространению Linux.Encoder.1 предшествовало появление еще как минимум двух версий этой вредоносной программы. Вместе с тем именно деструктивная деятельность Linux.Encoder.1 имела наиболее массовый характер: согласно данным поисковой системы Google, этот энкодер сумел заразить более 3000 веб-сайтов по всему миру.Угроза месяца

Основной целью вирусописателей, распространявших троянца-энкодера Linux.Encoder.1, стали владельцы веб-сайтов, работающих под управлением таких популярных CMS, как WordPress, Magento и других. При проведении атак использовалась неустановленная пока уязвимость. Как выяснили эксперты, данному шифровальщику для работы не требуются права root — вполне достаточно привилегий пользователя www-data, то есть прав приложения, работающего от имени веб-сервера. По данным на 12 ноября Linux.Encoder.1предположительно инфицировал более 2000 сайтов — такой вывод можно сделать, выполнив в Google поиск по имени файла с требованиями злоумышленников. Однако уже к 24 ноября число подобных интернет-ресурсов превысило 3000.

Троянец запускается на сервере, где расположен атакуемый веб-сайт, с помощью ранее внедренного в систему управления контентом шелл-скрипта. С использованием этого скрипта злоумышленники размещают на сервере в той же папке другой файл, представляющий собой дроппер троянца-энкодера Linux.Encoder.1. Активизировавшись по команде киберпреступников, дроппер определяет архитектуру работающей на сервере операционной системы (32- или 64-разрядная версия Linux), извлекает из собственного тела соответствующий экземпляр шифровальщика и запускает его, после чего удаляется. Запустившись на атакуемом сервере, троянец шифрует файлы в папках, для которых у него имеются права на запись. После этого он сохраняет на диске сервера файл с именем README_FOR_DECRYPT.txt, содержащий инструкции по расшифровке файлов и требования злоумышленников. Если по каким-либо причинам у шифровальщика окажутся более высокие привилегии, он не ограничится одной лишь папкой веб-сервера.Причин, по которым веб-сайт может оказаться инфицированным данной вредоносной программой, может быть несколько: неправильная настройка администраторами веб-сервера, несвоевременная установка обновлений безопасности систем управления контентом, использование устаревших версий CMS, а также «взломанных» коммерческих компонентов или модулей WordPress, Magento и пр.

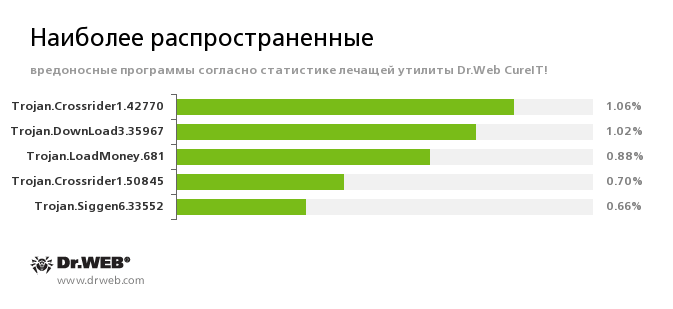

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.Installmonster Семейство вредоносных программ, созданных с использованием партнерской программы installmonster. Данные приложения устанавливают на компьютер жертвы различное нежелательное ПО.

Trojan.Siggen6.33552 Детект вредоносной программы, предназначенной для установки другого опасного ПО.

Trojan.DownLoad3.35967 Один из представителей семейства троянцев-загрузчиков, скачивающих из Интернета и запускающих на атакуемом компьютере другое вредоносное ПО.

Trojan.Zadved Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

Ботнеты

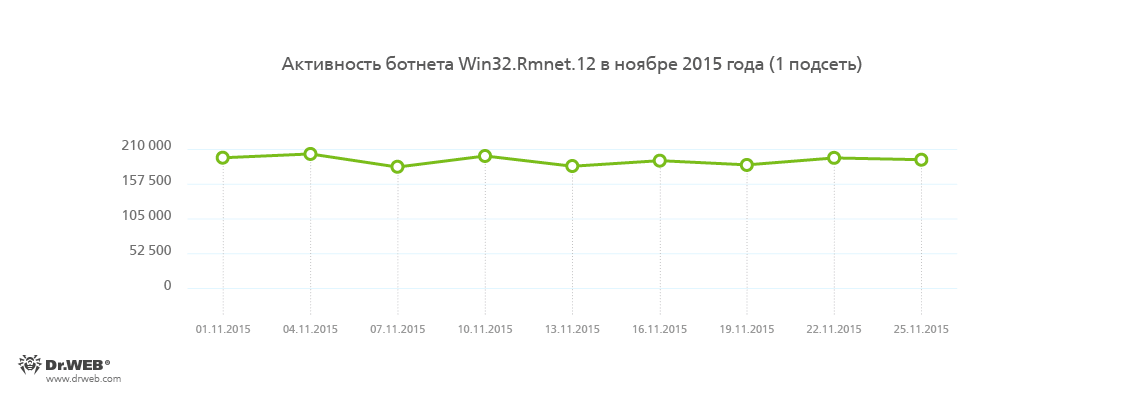

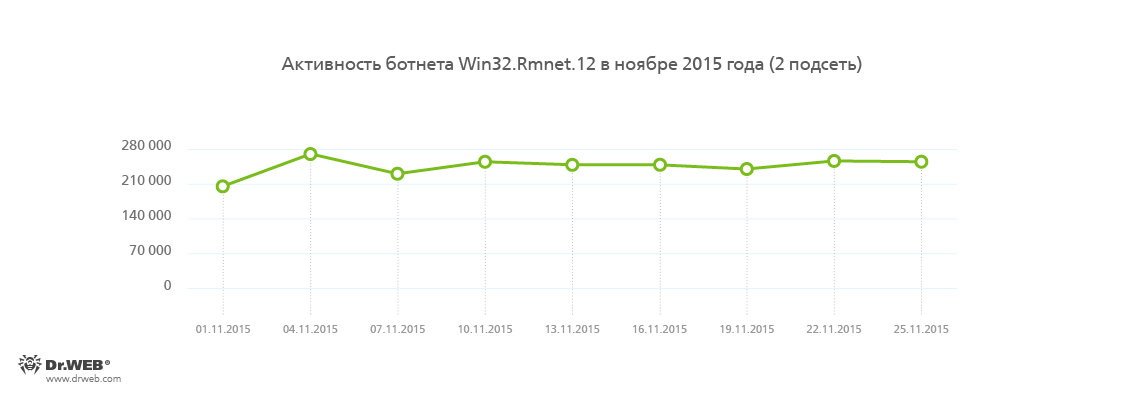

Специалисты компании «Доктор Веб» продолжают внимательно следить за деятельностью двух подсетей ботнета, состоящего из компьютеров, инфицированных файловым вирусом Win32.Rmnet.12. Активность этих бот-сетей в ноябре 2015 года демонстрируют следующие графики:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

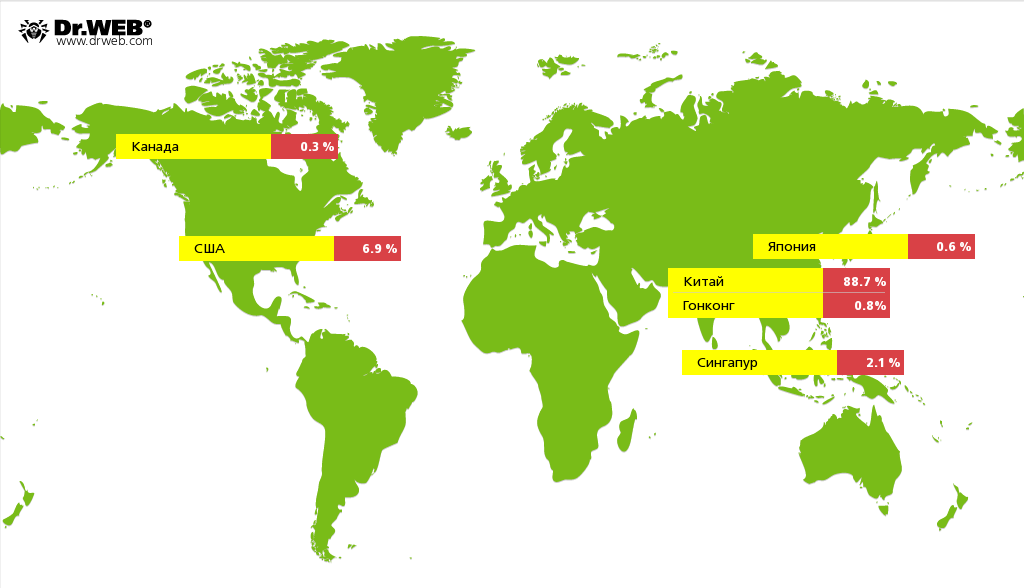

Тенденция к снижению числа DDoS-атак с использованием Linux-троянца Linux.BackDoor.Gates.5, наметившаяся еще в прошлом месяце, продолжилась и в ноябре. Количество атакованных киберпреступниками интернет-ресурсов сократилось на 27.9% и составило 3641. Абсолютным лидером по числу атак является Китай, на втором месте расположились США.

Вредоносные программы для Linux

Наделавший много шума троянец-шифровальщик Linux.Encoder.1 оказался далеко не единственным энкодером, угрожающим пользователям данной операционной системы. Специалистам по информационной безопасности стало известно как минимум о двух других представителях этого семейства вредоносных программ, появившихся раньше Linux.Encoder.1, однако в течение длительного времени не попадавших в поле зрения аналитиков антивирусных компаний.

Так, троянец, получивший название Linux.Encoder.2, отличается от своих аналогов тем, что использует другой генератор псевдослучайных чисел, для шифрования применяет библиотеку OpenSSL (а не PolarSSL, как в Linux.Encoder.1) и шифрует данные в режиме AES-OFB-128. При этом происходит повторная инициализация контекста каждые 128 байт, то есть через 8 блоков AES. Также в Linux.Encoder.2 имеется ряд других существенных отличий от альтернативной реализации этого энкодера. Более подробную информацию об этой вредоносной программе можно почерпнуть в опубликованной нами статье.

Кроме того, в ноябре вирусные аналитики компании «Доктор Веб» обнаружили троянца Linux.Sshcrack.1, предназначенного для получения несанкционированного доступа к различным устройствам путем подбора логина и пароля по словарю (брутфорс).

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.