| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

| Николай НОСОВ | 28 мая 2018 |

Опасный принтер

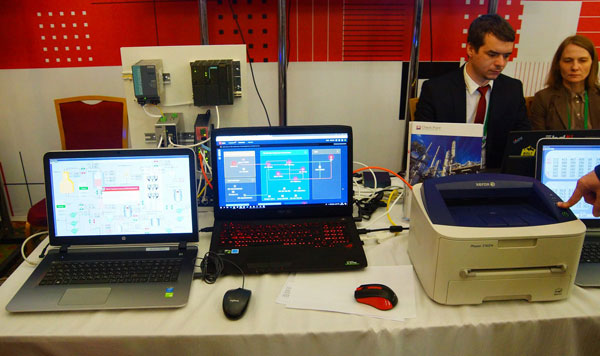

На форуме по информационной безопасности в Казани ITSF 2018 компании Positive Technologies и "ICL Системные технологии" продемонстрировали возможность атаки на сеть АСУ ТП через принтер, безобидное на первый взгляд устройство.

Пользователи не всегда догадываются, что купленный принтер имеет доступ по Wi-Fi, а использующие беспроводное соединение не меняют пароль производителя. В обновление программного обеспечения устройства можно внедрить бэкдор. Прошивку принтера могут изменить в интересах злоумышленников в ремонтной мастерской или в офисе во время замены картриджа сервисной службой. Это угрозы, о которых часто не задумываются компании, отметил руководитель направления информационной безопасности промышленных систем компании Positive Technologies Роман Краснов.

На форуме ITSF 2018 в Казани компания "ICL Системные технологии" развернула стенд, моделирующий атаку через принтер. Идею подсказал случай из практики ее партнера – Positive Technologies. Компания провела аудит информационной безопасности одного крупного заказчика из производственной сферы и указала в отчете в качестве потенциальной угрозы сетевой принтер, подключенный к сети АСУ ТП.

Заказчик не согласился с замечанием. Тогда специалисты компании купили такой же принтер, скачали для него прошивку и разобрались в программе. Затем собрали прошивку, содержащую встроенную уязвимость, и закачали в устройство.

В первом сценарии атака проводилась по таймеру. Принтер работал в штатном режиме, но в заданное время посылал команду на отключение контроллера устройства, управляющего технологическими процессами предприятия. Например, осуществлял остановку доменной печи или энергетической установки. По аналогичному сценарию проводятся атаки на ЦОД. Не обязательно отключать контроллер – можно подавать на него управляющие команды, например на запуск системы аварийного пожаротушения. Атаки на систему регулирования температуры ЦОДа приведут к периодическим отключениям вычислительных мощностей и перебоям в предоставлении сервисов заказчикам, финансовым потерям и репутационным издержкам.

В указанном в отчете принтере имелась возможность доступа по сети Wi-Fi. Об этом не задумался заказчик, не отключивший неиспользуемый функционал. Остался неизмененным и установленный производителем пароль доступа «по умолчанию». Так что потенциальный злоумышленник имел возможность не только провести загрузку нужной прошивки удаленно, но и передать сигнал атаки на контроллер, находясь за периметром защиты службы безопасности предприятия.

Другая распространенная проблема, на которую указал эксперт

компании «Лаборатория Касперского» Антон Шипулин – отсутствие сегментации

информационной сети. На картинках презентаций, которые рисуют докладчики, сеть

организации разбивается на уровни. Но это функциональное деление. С точки зрения

сети – уровень один. В одной сети предприятия чаще всего одновременно находятся

системы управления технологическими процессами, бухгалтерия и офисные системы.

Ничто не мешает злоумышленнику, проникнув в сеть через уязвимость, как в случае

с принтером, провести атаку на устройства с тяжелыми последствиями для

организации.

Другая распространенная проблема, на которую указал эксперт

компании «Лаборатория Касперского» Антон Шипулин – отсутствие сегментации

информационной сети. На картинках презентаций, которые рисуют докладчики, сеть

организации разбивается на уровни. Но это функциональное деление. С точки зрения

сети – уровень один. В одной сети предприятия чаще всего одновременно находятся

системы управления технологическими процессами, бухгалтерия и офисные системы.

Ничто не мешает злоумышленнику, проникнув в сеть через уязвимость, как в случае

с принтером, провести атаку на устройства с тяжелыми последствиями для

организации.

Значительно снизить риски можно, отделив офисную сеть от производственной, проведя сегментацию сети с помощью управляемых коммутаторов и маршрутизаторов. И, конечно, все подключаемые к сети устройства должны анализироваться с точки зрения рисков информационной безопасности.

Читайте также:

«Код Безопасности» открыл лабораторию в МТУСИ

Ущерб от хакерских атак на криптовалютные сервисы в III квартале 2023 года составил $640 млн

В Москве открылась первая площадка для специалистов по кибербезопасности

Большинство региональных компаний нуждаются в сервисе по защите данных

59% начальников ИБ-отделов стали положительно относиться к «удаленке»

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.