| Рубрикатор |  |

|

| Статьи |  |

ИКС № 10 2010 |  |

|

| Сергей РЯБКО | 12 октября 2010 |

Защищенность IP-телефонии в историческом и практическом контексте

IP-телефония медленно, но верно идет к тому, чтобы полностью заместить традиционные архитектуры телефонии (кроме сотовой). Вопрос о ее защищенности в сравнении с системами традиционной телефонии хотя и остывает, но периодически еще вызывает ожесточенные споры.

Споры эти редко политически нейтральны, аргументы их часто нецелостны и в устах разных авторов приобретают различный смысл. Да и сравнивают, надо сказать, соленое с зеленым. Поэтому прежде всего давайте определимся с предметом оценки, ведь за время своего существования техника телефонии (и, следовательно, ее безопасность) изменилась радикально.

Споры эти редко политически нейтральны, аргументы их часто нецелостны и в устах разных авторов приобретают различный смысл. Да и сравнивают, надо сказать, соленое с зеленым. Поэтому прежде всего давайте определимся с предметом оценки, ведь за время своего существования техника телефонии (и, следовательно, ее безопасность) изменилась радикально.

Безопасность систем телефонии (рис. 1) определяют:

- свойства центрального коммутационного узла (АТС);

- методы настройки его емкости, номерного плана и услуг (условно назовем эту сферу администрированием);

- свойства терминалов и способы взаимодействия с ними.

Обобщая, задачи АТС можно описать как управление вызовами, коммутацию соединений абонентов и транковую связь с другими АТС по магистральной линии.

Герой, он же «уходящая натура»: фрикер

Взлом телефонии – почтенное занятие в техноандеграунде. Примечательно, что два старейших американских хакерских издания подчеркивают свое родство с телефонным жульничеством: журнал «2600» (www.2600.net) назван в честь частоты тонального сигнала АТС 2600 Гц, а название пережившего было клиническую смерть, но возродившегося журнала Phrack (www.phrack.org) происходит от слова phreaking – взлом телефонии.

Благородный хакер старого закала декларировал свои цели как некий информационный анархокоммунизм. Фрикер был более приземленным жуликом. Но, в отличие от хакера, программиста, фрикер должен был понимать автоматику, физику сигналов и уметь спаять примитивный (или не очень) инструментарий.

Целью большинства фрикерских трюков было обычное воровство телефонного ресурса: звонок с таксофона забесплатно, за чужой счет и т.п.

Целью большинства фрикерских трюков было обычное воровство телефонного ресурса: звонок с таксофона забесплатно, за чужой счет и т.п.

С приходом цифровой телефонии методы фрикинга начали меняться. В сотовой телефонии заработала криптографическая защита. Бокс без SIM-карты стал бесполезен, фрикер с боксом ушел в историю. На смену ему пришел «черный» оператор, втихую зарабатывающий вполне промышленного масштаба деньги на переговорах обитателей черкизоновских андеграундов с родственниками и партнерами во Вьетнаме, Таджикистане или Молдове. Но этот персонаж – уже не предмет технологического исследования, а фигурант дела Управления «К». Расстанемся с ним, пожелав успехов нашим милиционерам.

Забавы «больших братьев» и маленьких негодяев: прослушка

Перехват переговоров следует разделить на два класса: операторский и, условно, частный.

Операторская прослушка существовала еще в первых станциях с ручной коммутацией. В них сигнализация терминала, за исключением вызова телефонистки, отсутствовала. Поэтому, чтобы отследить отбой, телефонистка должна была постоянно или периодически прослушивать все линии. Можно предположить, что это услаждение природного женского любопытства смягчало тяготы однообразного труда и строгий отбор при приеме на работу (по тогдашним объявлениям о найме, от телефонистки требовались: красивый голос, разборчивая речь и размах рук не менее 154 см).

В современной телефонии операторская прослушка приобрела организованный характер оперативно-розыскного мероприятия. В сотовых сетях, где применяется стойкое шифрование трафика абонентов, существует антитеррористический режим, при котором абонентское шифрование в целях отлова террористов регламентно снимается.

Ну, это в интересах служб, призванных обеспечить нашу безопасность. А вот может ли прослушать линию частный субъект?

Может. Способы: несанкционированное подключение (два «крокодила» на контакты в подъезде или в подвале плюс телефонная трубка), подкуп оператора, перехват радиоканала, включение в поток. «Жучок» как шпионскую технику не трогаем, поскольку защита от нее – предмет отдельного разговора.

Сложность и стоимость частной прослушки со временем растут, но в доцифровую эпоху атака была доступна человеку с доходами ниже среднего. Поэтому такие системы следовало бы считать полностью открытыми.

В этой связи интересны два вопроса. Первый: мог ли фрикер перехватывать разговоры кого угодно с кем угодно?

Эти возможности были весьма ограничены. Несанкционированное подключение – простая, но все-таки оперативная работа. «Частник» может ее выполнить в среде своего обитания, единовременно в одном месте. Ограничен он и в скрытности операции.

Что же до дистанционного перехвата, то он возможен, скорее, теоретически. Опыт случайного включения в разговор есть у каждого пользователя старых городских АТС. Есть фрикерские легенды о дистанционном перехвате. Но в доступной фрикерской литературе описаний процесса подключения к чужому разговору я не нашел. Из чего можно сделать вывод о том, что перехват был случаен, критическим образом зависел от марки и настроек конкретного оборудования. То есть технологии дистанционного перехвата телефонных разговоров у фрикеров не было.

Вопрос второй: мог ли гражданин защититься от прослушки?

Ответ: нет, не мог. Защищенную связь могли себе позволить спецслужбы и правительство, но и они предпочитали выделенные спецсети («Кремлевка», «Искра»). Гражданам же (из склонных к паранойе) оставалось только развивать интуицию с тем, чтобы по шумам, щелчкам и эхо-эффектам линии судить о том «слушают ли меня сейчас?».

Забавы вендоров

Со временем в цифровой телефонии обозначился новый класс устройств – УАТС, учрежденческая АТС. К этому моменту сложность АТС возросла, а дизайн ее элементов (кремний и программное обеспечение) перестал быть прозрачным. Существенно усложнилась сигнализация между АТС и терминалом, поскольку вычислительная машина АТС уже не только «понимала» примитивные сигналы «запрос-отбой», но и стала управлять телефонами абонентов.

Появились сведения о специальных («полицейских») режимах АТС. В 1997 г. я слышал леденящую кровь историю о том, как служащий крупного финансового учреждения, погруженный в размышления, конечно, о макроэкономике, задумчиво барабанил пальцами по клавишам выключенного телефона. И вдруг телефон ожил и начал в режиме громкого вещания транслировать секретнейший разговор Председателя с Вице-президентом... Служащий случайно набрал код доступа к «полицейской» прослушке!

Миф эта история или правда, но «полицейские» режимы присутствуют как в числе документированных функций АТС, так и в виде недекларированных возможностей оборудования. Поэтому, например, при сертификации УАТС практикуется «стерилизация» умных телефонов. Боевые советские офицеры (в прошлом), а ныне предприниматели покупают такие телефоны и впаивают в «шибко умного» герконовый прерыватель. Положит трубку абонент, и цепь питания (или цепь микрофона) физически разорвана. Нехай враг послушает!

Покупает такие телефоны массовый потребитель? Нет. Тогда пусть впишет в перечень некомпенсированных рисков телефонии и прослушку со стороны оператора, сисадмина или «частника», знающего код «полицейского» режима.

Забавы админов

Лакомой добычей злоумышленника является перехват прав управления системой.

В телефонии здесь все относительно благополучно. Дело в том, что в ранних системах задачи настройки системы коммутации, формирования номерного плана, биллинга решались методами механического монтажа. Защита была естественной: «не давать отвертку в руки врага».

На этапах поздней автоматизации и ранней «цифры» управление стало производиться с персонального компьютера. Но и в это время все было неплохо: консоль управления располагалась рядом с АТС, формула защиты была «не пускай врага в спецпомещение». Ну так кто ж его пустит...

Но с ростом числа УАТС, с распространением цифровой телефонии распределенность управления начала расти. Предельным случаем стала сотовая телефония, где контроллеры и коммутаторы базовых станций – это десятки тысяч автономных вычислительных комплексов, работающих в единой инфраструктуре масштаба страны. Локальное управление такими системами в принципе невозможно. Соответственно, возникла задача защиты управления.

К чести телефонистов (операторы связи – знатоки сетевой безопасности), их системы в основном выполнены в технологии «выделенная виртуальная сеть управления» и достаточно защищены. Взлом их – дело весьма трудное. Единственное, на что можно посетовать, – криптография на страже сети там почти повсеместно западная, следовательно – нелегитимная.

Забавы вокруг биллинга

Если с защитой сетевого управления в цифровых системах все относительно хорошо, то с биллингом таки возникают проблемы. Обычно они лежат в плоскости прикладной логики и не связаны со свойствами инфраструктуры. Сценарии различны: prepaid-карты и пополнение счетов, кража реквизитов эккаунтов, обман систем роуминга с «подставными» SIM-контрактами. Схемы объединяют мошеннический social engineering и знание уязвимостей биллинга. Желания публиковать детали, характерного для «старых» хакеров и фрикеров, у всех участников процесса – мошенников, операторов связи и следователей органов – немного. Типовые схемы надо восстанавливать по косвенным признакам.

Забавы с мобильниками

Сотовая связь, в сравнении с традиционной, даже цифровой, телефонией, существенно децентрализуется. Это промежуточная стадия эволюции между телефонией и сетью данных. Транковая линия здесь уже не многожильный кабель между АТС и не цифровой поток в оптическом волокне, а просто IP-сеть с поддержкой QoS. На IP часто вынесены также задачи регистрации мобильных абонентов, аутентификации, управления, биллинга. Говорить о защищенности этих подсистем «в сравнении с IP-телефонией» бессмысленно: это одинаковые системы.

Однако у сотовых систем следует отметить важную особенность – громадный интеллект терминала и лавинное увеличение сложности взаимодействия с ним. Отсюда возникают принципиально новые, невиданные для телефона, но вполне привычные для сети данных угрозы: вирусопоражение, спам и т.п.

О б е з о п а с н о с т и I P – т е л е ф о н и и

Традиционная телефонная сеть и IP-сеть (рис. 2) обладают рядом кардинальных различий, которые сказываются, помимо прочего, и на безопасности.

Традиционная телефонная сеть и IP-сеть (рис. 2) обладают рядом кардинальных различий, которые сказываются, помимо прочего, и на безопасности.

Прежде всего, по частям исчезает главный узел – телефонная станция. Центральный элемент, к которому следует обратиться при необходимости совершить звонок, остается. Это сервер вызовов. Но, обработав вызов и соединив абонентов, он уходит из процесса. Далее трафик передается по IP-сети непосредственно между абонентами. Транковые сети подключаются к различным маршрутизаторам через соответствующего типа адаптеры. Таким образом, и коммутацию, и транкинг берет на себя не дорогущий и трудно масштабируемый центральный узел, а произвольная по конфигурации и размеру IP-сеть, включенная в сферу обслуживания одного сервера вызовов. В этом – залог гибкости, масштабируемости и дешевизны систем IP-телефонии.

Безопасность сети

Будучи по природе своей IP-сетями, сети IP-телефонии подвержены тем же атакам, что и сети данных. И меры защиты они берут из арсенала IP-сетей.

Вкратце они состоят в следующем.

Для сети телефонии проводится спецподготовка коммуникационной среды, а именно:

- Закрывается доступ к оборудованию с целью защиты от несанкционированных подключений.

- На уровне активного сетевого оборудования запрещаются все неиспользуемые протоколы. Применение служебных протоколов защищается.

- На уровне системного ПО настройки переводятся в состояние разрешительной политики доступа («все, что не разрешено явно, – запрещено»), удаляются все неиспользуемые приложения, закрываются неиспользуемые порты, проводится инспекция учетных записей пользователей и администраторов, контроль качества паролей.

- По мере возможности разграничиваются права доступа администраторов, операторов и аудиторов систем, обеспечивается раздельное администрирование систем управления и аудита.

- Сегментируются сети голоса и данных, обеспечивается управление адресными пространствами, налаживается контроль доступа средствами коммутации ЛВС (VLAN), а при выходе в WAN-сеть – средствами пакетной фильтрации.

Для IP-телефонов используются внутренние планы IP-адресов, а на периметре – трансляция адресов (NAT). Это исключит возможность утечки голосового трафика «наружу».

Организуется контроль за физическими подключениями. Для этого применяются технологии так называемой МАС-аутентификации, мониторинг событий динамического конфигурирования IP-адресов по протоколам DHCP, ARP и системы IDS/IPS. При правильном применении этих средств несанкционированное подключение будет автоматически обнаружено и выведено из обслуживания, а информация о событии немедленно поступит к администратору безопасности.

Технологии VPN позволяют строго аутентифицировать как пользователей, так и устройства, обеспечить конфиденциальность и целостность трафика, построить криптографически стойкий контроль доступа (в виртуальную защищенную сеть может проникнуть только владелец секретного криптографического ключа, что обеспечивает практическую изоляцию сетевого периметра VPN).

Стандартные VPN-продукты естественным образом интегрируются в существующие инфраструктуры аутентификации, управления, мониторинга и аудита.

Для защиты телефонии VPN-продукт должен вносить минимальные задержки, исключать потери данных, не нарушать стабильность потока пакетов.

Для защиты телефонии VPN-продукт должен вносить минимальные задержки, исключать потери данных, не нарушать стабильность потока пакетов.

- Обеспечивается сквозная конфиденциальность переговоров двух абонентов. Разговор не может прослушать никто посторонний (даже если он – пользователь той же защищенной сети).

- Шифрование трафика в стандартных протоколах реализуется на основе временных (сессионных) ключей, которые сменяются через определенное время. В режиме IPsec perfect forward secrecy практически исключена возможность их восстановления в будущем. Это означает, что шифрованный голос существует в открытом виде только во время его звучания.

Защита инфраструктуры

Средства аутентификации, управления, мониторинга и аудита целесообразно выделять в отдельный защищенный сетевой периметр. Организовать его помогут уже упоминавшиеся технологии VLAN и VPN.

Для систем мониторинга и аудита особенно важна централизация: данные о единичном событии на единичном устройстве часто не говорят ни о чем. Централизацию обеспечат протоколы Syslog и SNMP. Но ограничиваться ими не стоит: они позволяют распознать факт атаки после ее завершения. Сегодня их полезно усилить средствами проактивного контроля аномальных активностей и средствами обнаружения и подавления атак, работающими в реальном времени.

С р а в н и м н е с р а в н и м о е

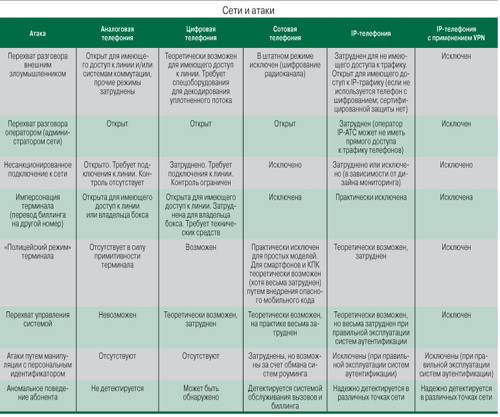

Итак, мы увидели, что сети традиционной телефонии и IP-телефонии – это физически и логически очень разные объекты. Атакуют в них разнородные ресурсы, и типы атак существенно разнятся. Что может дать их сравнение?

Первое. IP-сеть подвержена большему числу атак, чем даже сотовая телефонная сеть.

Второе. По количеству доступных средств защиты, их мощи и комплексности IP-сети превосходят любые телефонные сети.

Результат? Неоднозначен. Представим его в виде таблицы, и пусть каждый делает выводы сам.