| Рубрикатор |  |

|

| Статьи |  |

|

| Джейсон ХАРТ | 10 мая 2016 |

Взлом компьютерных систем становится доступнее и дешевле

Так почему бы нам самим этим не заняться?

Сегодня в интернете можно купить практически все что угодно, в том числе нелегальные вещи, вплоть до ракетных пусковых установок, тяжелых наркотиков, услуг хакеров и даже рабов. Все это настолько же доступно для приобретения, как книги или музыка.

Хотя некоторые из таких сервисов (например, Hackers List) представлены в обычном онлайн-доступе, более серьезные заказчики уходят в TOR – так называемую луковичную сеть. TOR, также известная как темная паутина, позволяет покупателям и продавцам осуществлять транзакции на условиях полной анонимности, используя для расчетов криптовалюты, такие, как BitCoin.

Именно благодаря TOR сервисы, предоставляющие услуги взлома, получили в последнее время широкое распространение. Ими пользуются, скажем, лица, затаившие на кого-то обиду, такие, как Эдвин Варгас, сотрудник полицейского управления Нью-Йорка. Одержимый ревностью, он заплатил злоумышленникам $4000 за сорок с лишним почтовых паролей, половина из которых принадлежала офицерам полиции.

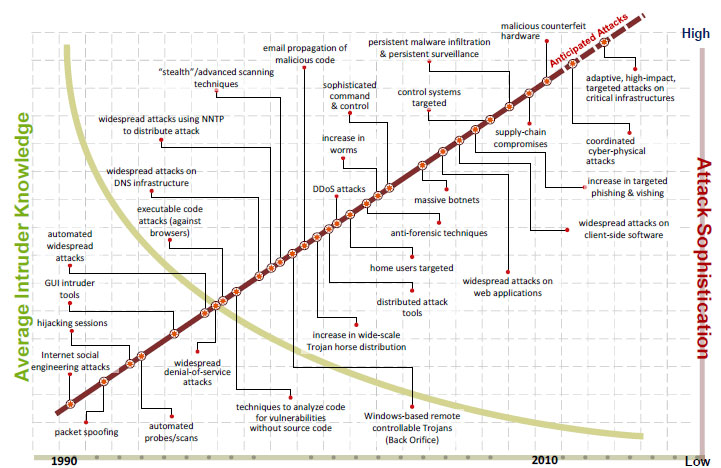

Еще одна причина роста популярности подобных услуг заключается в том, что сегодня их становится проще оказать. Технологии становятся более простым, чем мы привыкли считать. Обратите внимание, с какой легкостью сегодня люди создают веб-сайты или управляют своими смартфонами. По этой же причине снижается и входной барьер в сферу взлома компьютерных систем.

Согласно результатам исследования, проведенного Rand Corporation, широкое распространение модели доставки «что угодно как сервис», развитие интуитивно понятных инструментов, появление всевозможных онлайн-инструкций и учебных пособий облегчает обывателям процесс освоения имеющегося на рынке арсенала инструментов.

В результате растет количество угроз. Но разве так было не всегда? Казалось бы, здесь можно посоветовать оставаться бдительными и на этом закончить рассказ. Но на самом деле нет, потому что существуют другие, дополнительные факторы, из-за которых мы не можем игнорировать эти угрозы. Все сводится к природе поверхности атаки.

В традиционных моделях вычислений мы могли бы рассматривать этот феномен в трех аспектах: во-первых, физическое окружение; во-вторых, аппаратное обеспечение компьютеров, и в-третьих, программное обеспечение. При этом важно анализировать и оценивать политики, процедуры и средства защиты по каждому из этих направлений.

В виртуальном мире физический и аппаратный уровень выстроены таким образом, чтобы обеспечить достаточно надежную базовую платформу. Разумеется, ее все так же необходимо защищать. Но в известной степени она уже защищена – нам хорошо известны все механизмы, и убедиться в наличии надлежащей защиты не составляет большого труда.

Поверх этой платформы корпорации и поставщики услуг создали чрезвычайно масштабируемое, исключительно взаимосвязанное, но при этом невероятно сложное виртуальное вычислительное окружение.

Здесь начинается самое интересное: хотя защитить систему становится сложнее, взломать ее и использовать результат взлома становится проще. Мы не можем просто стоять наготове и надеяться, что этого не произойдет, потому что инструменты автоматизации как раз гарантируют, что именно так оно и будет.

В отчете Rand сообщается: «Полная взаимосвязанность (или гиперподключенность) будет способствовать появлению новых точек интереса для хакеров и для реализации угроз, поэтому все чаще преступления будут иметь некий сетевой или "компьютерный" компонент, который будет создавать более широкие возможности для черных рынков».

Что же можно предпринять в такой ситуации? На деле существует только один ответ, и он заключается в том, чтобы опередить хакеров. Концепция испытаний на возможность проникновения в систему (или этический взлом) существует уже многие годы. Такой взлом до некоторых пор являлся моей работой. Точно так же, как и компьютеры, угрозы можно запрограммировать – для этих целей существует множество бесплатно распространяемых библиотек.

Нам не следует недооценивать подобные мероприятия и полностью отказываться от того, чтобы, например, запустить программу для выявления закладок в наших системах. Ведь это совсем не трудно – в этом-то вся суть. Если бы это было сложно, то злоумышленники бы искали более простой способ заработать.

Если вы не хотите заниматься такой работой самостоятельно, вы можете привлечь (этическую) службу, которая сделает ее вас. Как мы уже знаем, вокруг работает множество подобных сервисов. При этом вам вовсе не нужно проверять все свои ИТ-системы и сервисы, достаточно проверить лишь те, которые обеспечивают доступ к нуждающимся в защите данным.

Все это подводит нас к следующему итогу. Если у вас пока нет понимания, какие именно данные, находящиеся в вашем распоряжении, могут представлять интерес для злоумышленников, пожалуйста, потрудитесь это выяснить. А затем проверьте, насколько эти данные доступны.

Разумеется, это будет стоить вам стоить каких-то денег. Но куда разумнее заплатить небольшую сумму сейчас, чем выкладывать солидные деньги потом в попытке ликвидировать последствия взлома.

Джейсон ХАРТ, вице-президент, Gemalto