| Рубрикатор |  |

|

| Статьи |  |

ИКС № 2 2024 |  |

|

| Николай НОСОВ | 22 апреля 2024 |

Кибербезопасность-2024. Основные тренды

Забота о реальной защите, импортозамещение, автоматизация и искусственный интеллект – вот основные направления развития кибербезопасности в России. Компании заинтересованы в экосистемах и независимой экспертизе безопасности поставщиков продуктов и облачных услуг.

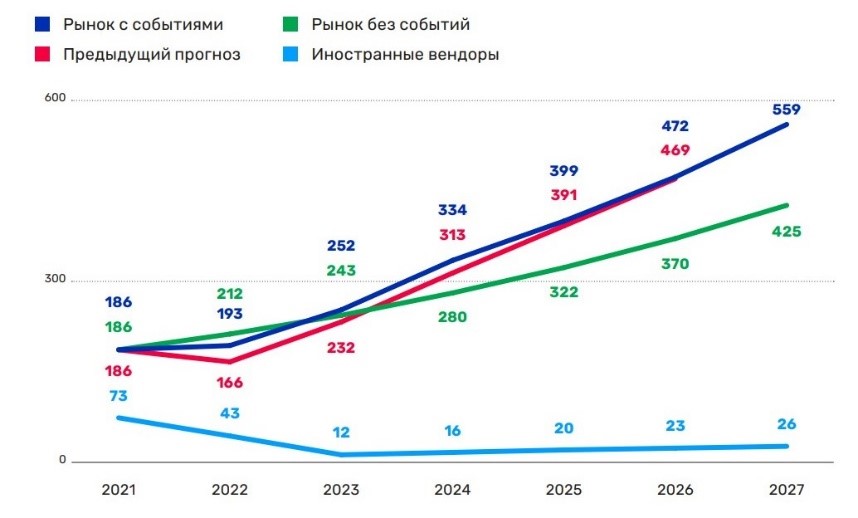

Рынок растет, импорт замещается

События февраля 2022-го кардинально изменили российский рынок кибербезопасности и существенно повлияли на тренды его дальнейшего развития, как в минувшем году, так и в нынешнем. Геополитическая нестабильность, возросшие риски кибератак и давление регуляторов заставляют предприятия уделять повышенное внимание кибербезопасности и увеличивать расходы на соответствующие технологии. Это вызвало рост рынка и позволяет вендорам с оптимизмом смотреть в будущее. Согласно прогнозу, представленному Центром стратегических разработок на форуме «Территория безопасности – 2024», в 2023–2027 гг. отечественный рынок кибербезопасности вырастет в 2,8 раза – с 193 млрд руб. до 559 млрд руб. (рис. 1).

Источник: Центр стратегических разработок

Рис. 1. Прогноз развития рынка кибербезопасности в России на 2023–2027 гг., млрд руб.

Ранее предполагалось, что из-за ухода зарубежных вендоров рынок к концу 2022 г. ощутимо просядет (до 166 млрд руб.). Однако в действительности его объем даже увеличился (с 186 млрд руб. до 193 млрд руб.) и от объема, который прогнозировался до событий февраля 2022 г. (212 млрд руб.), отстал незначительно. Уже к концу 2023 г. негативный эффект ухода зарубежных вендоров был компенсирован, а по темпам роста рынок опередил прогноз.

Активно идет процесс импортозамещения. Начиная с 2023 г. практически весь бюджет на средства защиты информации компании, работающие в секторах B2B и B2G, направляют на продукцию российских вендоров. Ожидается, что к концу 2025 г. их доля на рынке превысит 95%.

От бумажной к реальной, но с оговорками

Широко освещаемые в СМИ утечки персональных данных, кража конфиденциальной информации, остановка работы из-за DDoS-атак или атак вирусов-шифровальщиков вынудили бизнес осознать необходимость выстраивания реальной защиты. Лидируют в этом процессе банки, хотя многие из них еще 10 лет назад занимались в основном «бумажной безопасностью» – выпускали документы по ИБ для прохождения проверок регулятора. И успешно их проходили, ведь регулятор изучал только представленные бумаги.

Дмитрий Костров

Теперь компании начали уделять больше внимания реальной защите, и слова «бумажная безопасность» стали восприниматься в негативном ключе. Но не стоит бросаться в другую крайность и забывать о правильном оформлении всех необходимых бумаг. Регуляторы требуют этого не зря. Заместитель генерального директора по информационной безопасности «ИЭК Холдинга», член правления АРСИБ Дмитрий Костров проиллюстрировал важность «бумажной безопасности» следующим примером: «В одной организации после утечки базы телефонных номеров выяснилось, что украденная информация формально не была конфиденциальной, так как не было утвержденного документа о введении режима коммерческой тайны. Через некоторое время преступники связались с главным бухгалтером и от имени генерального директора потребовали перевести деньги на указанный ими счет. А человек, допустивший утечку, заявил, что не знал, что телефонная база является коммерческой тайной».

Артем Воробьев

Документы по ИБ должны разрабатываться не формально, а исходя из сути дела. Составление перечня защищаемой информации, назначение ответственных, описание рисков и угроз, поддержка режима коммерческой тайны на уровне документооборота, контроль выполнения решений и фиксация инцидентов – это основы обеспечения кибербезопасности, на которых выстраивается реальная защита. Другой член правления АРСИБ, Артем Воробьев, считает, что для этих «бумаг», которые четко разъясняют, что и как должно происходить в различных ситуациях, более адекватный термин – «нормативная документация». Создание и постоянная актуализация такой документации требует огромного объема работы. При этом не стоит забывать о возможных судебных разбирательствах, в которых утвержденные документы станут весомым аргументом компании.

Быстрое решение деликатной проблемы

Большая часть успешных атак на компании основана на использовании человеческого фактора, когда сотрудники непреднамеренно или умышленно передают информацию, которая может быть использована для вредоносной активности. Чтобы привлечь нарушителя к ответственности, сначала необходимо его найти. Внутреннее расследование – сложный и деликатный процесс, который требует от специалистов по безопасности обширных знаний о различных DLP-инструментах.

Проводить расследование сегодня зачастую приходится в условиях острого кадрового голода. Интеграция и автоматизация процессов позволяют снизить требования к персоналу служб безопасности. Например, интерфейсное решение «Центр расследований» InfoWatch интегрирует продукты для поведенческой аналитики, мониторинга действий сотрудников, аудита хранения и прав доступа, а также для построения динамического графа связей, предотвращения утечек и проведения расследований.

В ходе презентации решения его возможности были продемонстрированы разбитым на две соревнующиеся команды журналистам. На первом этапе изучались профайлы сотрудников гипотетического СМИ, проводилось их ранжирование по уровню риска. На втором строились графы связей, на третьем анализировались действия сотрудников перед специально организованной контролируемой утечкой – кражей промокода на участие в мероприятии. Обе команды сумели определить виновных и восстановить картину нарушения. По утверждению InfoWatch, новое решение в три раза ускоряет расследование инцидентов ИБ.

Искусственный интеллект нам поможет

Следующий логичный шаг – создать «умного» робота и переложить все расследование на него. Пока это невозможно, но работы по внедрению в системы безопасности элементов искусственного интеллекта ведутся интенсивно. Так, компания «АВ Софт» применяет машинное обучение для обнаружения фишинга и выявления аномального поведения пользователей на рабочих местах. Для визуального анализа скриншотов, обнаружения логотипов и извлечения текста используется компьютерное зрение.

В аналитической платформе Dataplan компании NGR Softlab модуль на основе машинного обучения задействуется для выявления инсайдеров, компрометации учетных данных, скрытых вредоносных действий в инфраструктуре. Анализ данных позволяет комплексно оценить состояние системы защиты информации и изучить поведение пользователей.

Мониторинг защищенности АСУ ТП с помощью «умных» технологий предлагает UDV Group, разработавшая комплекс UDV DATAPK Industrial Kit. Продукт входит в экосистему решений для обеспечения кибербезопасности промышленных предприятий.

Появившийся в последнее время генеративный искусственный интеллект, способный создавать новый контент, в том числе диалоги и изображения, сразу был взят на вооружение. Компаниями – для чат-ботов, рекламы, рекомендательных систем, в качестве источника справочной информации, а преступниками – для создания дипфейков.

Нельзя забывать и о рисках, сопряженных с использованием ИИ. Здесь показателен скандал, разгоревшийся недавно из-за того, что яндексовская «Алиса» на вопрос, почему в мультфильме «Маша и Медведь» девочка живет одна, ответила, что Маша – это призрак убитой девочки. Представители «Яндекса», по сообщениям СМИ, объяснили ответ своего детища «встроенным алгоритмом обучения». Конечно, мнение «Алисы» о героине культового мультфильма на информационной безопасности применяющих ИИ-инструменты компаний не скажется никак, но сам инцидент заставляет задуматься о том, какие алгоритмы лежат в основе этих инструментов и как можно на них воздействовать через обучающие датасеты.

От мозаики решений – к экосистеме

О квалификации российских программистов бытуют противоположные мнения. Например, на конференции «НОТА День», организованной входящей в холдинг T1 компанией НОТА, сначала много говорили о том, что в нашей стране замечательные программисты, а потом – что программы «сырые», в них много ошибок, а функционал ограниченный. Противоречия нет – после того, как западные вендоры резко покинули российский рынок, появились пробелы в требуемом инструментарии, и отечественным компаниям пришлось экстренно закрывать образовавшиеся бреши. В таких условиях трудно ожидать быстрого появления зрелого продукта – для отладки и доводки функционала требуется время.

Игорь Душа

Компаниям сложно, да и не нужно разрабатывать все самим. Нужна кооперация, «сшивание» требуемых конкретному бизнесу информационных систем из доступных на рынке решений разных вендоров, т.е. нужны экосистемы совместимых между собой продуктов.

По пути создания экосистемы из своих и сторонних продуктов идет компания НОТА. Директор портфеля продуктов «НОТА Купол» Игорь Душа рассказал, что экосистема компании включает решение для обнаружения вторжений, систему обеспечения безопасности контейнерных сред, решение для автоматической генерации документов по ИБ, существенно облегчающую выпуск нормативной документации, касающейся прежде всего объектов КИИ. Единая система управления средствами сетевой защиты и межсетевыми экранами поддерживает работу с продуктами как российских (UserGate, «Код Безопасности»), так и зарубежных (CheckPoint, Cisco, Fortinet) вендоров.

Ренессанс BYOD

Массовый переход на удаленную работу заставил обратить внимание на защиту устройств, находящихся за периметром безопасности компании, и контроль работы на них сотрудников. Дефицит корпоративных устройств обусловил необходимость обеспечения безопасного доступа с домашних компьютеров пользователей. Санкции и нарушения цепочек поставок вычислительной техники усилили эти тенденции и привели к ренессансу подхода BYOD (Bring Your Own Device).

Доступ к корпоративным данным с личных устройств создает сложности для работы служб информационной безопасности. Трудно защищать домашние компьютеры, к которым имеют неконтролируемый доступ посторонние лица, в том числе члены семьи, а риск компрометации за счет посещения не относящихся к работе сайтов повышен.

Сергей Халяпин

В ответ на сформировавшуюся потребность на рынке уже появились решения, которые обеспечивают возможность защищенного доступа в корпоративную сеть с личного устройства. Одно из них выпустила компания «Аладдин Р.Д.». При покупке решения Аladdin LiveOffice пользователь получает флешку, в которой в защищенных разделах записана специальным образом доработанная операционная система, клиент VPN и клиент удаленного доступа. «Выставляя на зарегистрированном у администратора домашнем устройстве загрузку через USB, клиент оказывается в защищенной среде, безопасной для работы с удаленной инфраструктурой предприятия. Решение поддерживает операционные системы РЕД ОС и Astra Linux и кастомизируется под используемый VPN», – сообщил директор департамента внедрения и пресейла компании «Аладдин» Сергей Халяпин. Так что для сотрудника не надо покупать ноутбук – подключившись с домашнего компьютера, он сможет безопасно удаленно работать с физическим или виртуальным (VDI) компьютером в офисе.

Удаленных сотрудников трудно контролировать. Руководство не всегда понимает, чем они занимаются в рабочее время. Видеть полную картину рабочего дня сотрудника и контролировать его рабочую активность по целому ряду параметров помогает система мониторинга действий персонала, созданная компанией InfoWatch. В числе фиксируемых действий удаленного сотрудника – использование нетипичного ПО и съемных носителей, работа с папками и файлами, посещение веб-сайтов и ввод поисковых запросов, а также коммуникации, которые ведет сотрудник в течение рабочего дня через почту и мессенджеры.

Атаки на моего поставщика = атака на меня

Уже не новая, но по-прежнему актуальная проблема – атаки на цепочки поставок. Как правило, крупные компании имеют хорошую систему защиты, что не всегда можно сказать об их подрядчиках. Уже звучат призывы к сертификации работающих в интернете компаний с точки зрения соблюдения ими стандартов и требований кибербезопасности. Такие требования предлагается предъявлять и к дата-центрам, которые предоставляют облачные сервисы и тоже являются подрядчиками для своих клиентов. Как показало исследование российского рынка инструментов DevOps в 2023 г., проведенное экспертами компании НОТА, наличие сертификатов и аттестатов занимает второе место среди наиболее значимых показателей безопасности облачной платформы (41%) у ИТ-директоров и руководителей отделов разработки компаний (рис. 2).

Источник: НОТА

Рис. 2. Показатели безопасности облачной платформы

На первом месте (50%) – прозрачность внутренних процессов безопасности в дата-центрах. Облачные провайдеры приложили много усилий, чтобы доказать клиентам безопасность предлагаемых сервисов или по крайней мере убедить их, что риски утечек в облаке ниже, чем on-premise. Однако обеспечение безопасности не проект, а процесс – так что работы еще много.

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!