| Рубрикатор |  |

|

| Статьи |  |

ИКС № 9 2010 |  |

|

| Дмитрий КОСТРОВ | 10 сентября 2010 |

Центр безопасности оператора связи в ожидании стандартизации

Создание системы управления сетями связи – одна из обязанностей оператора сети общего пользования. Частью такой системы является центр управления информационной безопасностью. Каким должен быть ЦУИБ?

Этот вопрос активно дискутируется и в мире, и в России. Так, Минкомсвязи в целях обсуждения разместило на своем сайте проект Требований к управлению сетями электросвязи, которые, в частности, возлагают на системы управления сетями мониторинг функционирования сети в целях прогнозирования возникновения аварийных ситуаций, в том числе связанных с разрушающими информационными воздействиями, а также координацию деятельности персонала по выявлению угроз ИБ, включая деятельность по обнаружению и ликвидации последствий компьютерных атак.

Этот вопрос активно дискутируется и в мире, и в России. Так, Минкомсвязи в целях обсуждения разместило на своем сайте проект Требований к управлению сетями электросвязи, которые, в частности, возлагают на системы управления сетями мониторинг функционирования сети в целях прогнозирования возникновения аварийных ситуаций, в том числе связанных с разрушающими информационными воздействиями, а также координацию деятельности персонала по выявлению угроз ИБ, включая деятельность по обнаружению и ликвидации последствий компьютерных атак.

Организация непрерывного и качественного предоставления услуг связи, непрерывность бизнеса – основные задачи оператора связи. Вместе с тем число и технический уровень инцидентов безопасности постоянно растет: здесь и компьютерные инциденты в Интернете, и инфраструктурные атаки, атаки в сетях сигнализации и взломы протоколов обмена, спам, мошеннические действия и т.п. В таких условиях создание единого центра управления безопасностью становится неотложным делом.

Очевидно, что стандартизация рекомендаций и требований к созданию и функционированию ЦУИБ позволит обеспечить приемлемый уровень безопасности мировой взаимоувязанной сети связи.

При создании центра можно использовать некоторые рекомендации Национального института стандартов и технологий США (NIST), однако они не направлены собственно на операторов связи.

Напомним, что на Всемирном саммите по вопросам развития информационного общества (WSIS) и Полномочной конференции (Plenipotentiary Conference) 2006 г. определена фундаментальная роль МСЭ – построение конфиденциальных и безопасных ИКТ. Учитывая, что МСЭ-Т разрабатывает стандарты для операторов связи (например, Х.1051, Х.1056), можно предположить, что в рамках МСЭ и будет создан нужный документ.

МСЭ-Т уже выпустил рекомендации по некоторым проблемам информационной безопасности: E.409 “Incident organization and security incident hand-ling: Guidelines for telecommunica-tion organizations” и X.1056 “Security incident management guidelines for telecommunications organizations”. Однако предложения по созданию CERT/CSIRT1, а также рекомендация X.1056, посвященная ISIRT2, описывают только часть проблем с безопасностью ИКТ. Для целого ряда вопросов рекомендации пока не разработаны.

ЦУИБ: определяем круг задач

Обеспечение безопасности оператора связи не ограничивается проблемами, вызванными компьютерными инцидентами. Необходимо предпринимать комплексные действия по созданию систем в защищенной архитектуре; работе взаимосвязанных сетей при чрезвычайных ситуациях и стихийных бедствиях; гарантированию непрерывности бизнеса (business continuity and disaster recovery plan) и т.п. Одной из новых проблем ИБ, с которой столкнулись операторы связи при отказе от «закрытой» модели сети сигнализации, являются DDoS-атаки. Также регистрируются многочисленные новые инциденты, например, техническое мошенничество (фрод) в сетях фиксированной и мобильной связи.

Создание защищенной системы передачи информации, киберсекьюрити, защита от фрода, безопасное взаимодействие, сбор и обмен лучшими практиками – вот неполный перечень задач, которые должен решать ЦУИБ.

Основной задачей ЦУИБ оператора связи является мониторинг состояния (обеспечения) ИБ, своевременное обнаружение и эффективное разрешение инцидентов ИБ, анализ событий ИБ и эффективности используемых средств защиты с целью предотвращения новых инцидентов. ЦУИБ реализуется с помощью тесно взаимосвязанных и логично дополняющих друг друга систем: системы управления событиями ИБ; системы аудита действий пользователей; системы управления инцидентами ИБ; системы управления уязвимостями и контроля соответствий. Оператор может создать у себя отдельный ЦУИБ либо делегировать данные функции центру управления сетью или службе безопасности.

Каждый оператор связи должен нести ответственность за поддержку общего уровня информационно-телекоммуникационной безопасности как внутри страны, так и при межнациональном обмене.

Такой подход ориентирован на интеграцию основных направлений обеспечения безопасности (архитектура, управление, взаимодействие и т.д.) и основных тенденций IP-перестройки (трансформация сети связи общего пользования в сервисную инфраструктуру общего пользования, в которой Интернет является частью приложений).

Общеизвестно, что уровень готовности к реагированию на угрозы информационно-телекоммуникационной безопасности по-прежнему низок. Ранее при построении сетей связи действовал принцип обособленности, т.е. считалось, что национальная сеть (например, сеть сигнализации SS7) отделена от других. Сейчас уже не говорят о национальных сетях связи и их замкнутости – сети объединились. Однако при высоком уровне взаимосвязанности сетей резко повышается опасность нарушения качества предоставления услуг из-за роста количества и уровня сложности атак, исходящих из сетей, наименее подготовленных к обеспечению защиты.

Поэтому очень важна агрегация проблем, связанных с обеспечением информационно-телекоммуникационной безопасности сетей связи общего пользования, а также их решений (лучших практик снижения рисков безопасности) на национальном уровне. Она не может выполняться на уровне одного оператора и/или объединения/ассоциации. Это задача национального и международного масштаба.

Обычно центрам рекомендуется вести собственную электронную «базу знаний» об угрозах и методах защиты (с учетом национальных нормативных актов в части защиты конфиденциальной информации). Предлагаемая архитектура данной базы – клиент-серверная, с применением «тонких» клиентов со встроенной криптографической защитой. А вот облачное хранение данных (data-Storage-as-a-Service, dSaaS, хранилище как сервис) использовать не рекомендуется.

А как у них?

В США и Японии основной «боевой» единицей обеспечения информационной безопасности операторов связи являются CSIRT. Такие центры формируются специалистами для предотвращения инцидентов, управления ими и выработки лучших практик в области компьютерной безопасности.

Первый центр реагирования на компьютерные инциденты – CERT – был создан в 1988 г. в ответ на появление первого вируса (интернет-червя). С тех пор количество зарегистрированных в системе DNS интернет-хостов увеличилось на порядки, превысив 200 млн, и стало ясно, что одним центром не обойтись. Но поскольку название CERT является торговым знаком, сегодня такие организации используют наименование CIRT (Computer Incident Response Team).

Правительство США поддерживает создание CIRT с помощью целого ряда как собственных, так и международных документов. В их числе:

• Закон Сарбейнса-Оксли (Sarbanes-Oxley Act of 2002). Устанавливает строгую ответственность за нарушение (уничтожение) электронных записей – штраф до $25 млн и до 20 лет тюремного заключения.

• Стандарт ISO 17799. Описывает процедуры внутренних расследований и управления инцидентами ИБ, а также процесс обеспечения управления и сохранения компьютерных записей (доказательств).

• Некоторые штаты имеют тщательно прописанные законы (подзаконные акты) об управлении инцидентами. Пример: Калифорния, акт SB 1386/ Civil Code 1798.82.

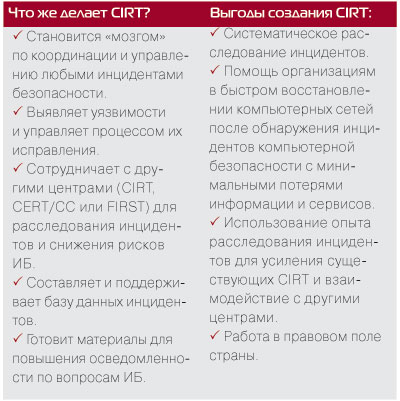

CIRT обеспечивают анализ инцидентов, защиту от них, восстановление после обнаруженного инцидента, координацию действий и т.п. Направления деятельности CIRT можно разделить на три большие группы: реактивный сервис, проактивный сервис и сервис управления безопасностью. В дополнение к расследованию компьютерных инцидентов CIRT могут осуществлять управление уязвимостями, применять системы обнаружения вторжений (IDS) и т.д.

CIRT обеспечивают анализ инцидентов, защиту от них, восстановление после обнаруженного инцидента, координацию действий и т.п. Направления деятельности CIRT можно разделить на три большие группы: реактивный сервис, проактивный сервис и сервис управления безопасностью. В дополнение к расследованию компьютерных инцидентов CIRT могут осуществлять управление уязвимостями, применять системы обнаружения вторжений (IDS) и т.д.

Работа CIRT строится по одной из двух широко известных моделей: CERT/CC либо NIST/SANS.

Модель CERT/CC. Требует от компаний разработки стратегии и процессов управления инцидентами компьютерной безопасности и их предотвращения. Эти процессы делятся на четыре категории: защита, детектирование (IDS\IPS\MOM), сортировка, ответные действия. Процессы управления должны опираться на безопасную и устойчивую инфраструктуру ИБ, которая поддерживается в рабочем состоянии и постоянно усовершенствуется.

Модель NIST/SANS. Применяется в различных департаментах правительства США и описывает шесть важных процессов (шагов): подготовку, идентификацию, локализацию и сдерживание, уничтожение, восстановление и отслеживание.

Модели создания CIRT

CIRT создается исходя из ответов на вопросы: «что мы делаем?», «кто в нас нуждается?», «какие первые шаги мы должны делать?», «как взаимодействовать?» и т.п. В организациях CIRT обычно является частью департамента безопасности. В небольших компаниях это могут быть просто несколько специалистов в области ИБ.

Группа по расследованию инцидентов должна иметь возможность полного контакта со всеми, кто занят проблемами ИБ. Существует три модели создания CIRT.

1. Централизованная (Central Response Team). Это команда специалистов или иной компании, действующая в пределах малой географической зоны.

2. Распределенная (Distributed Incident Response Team). Несколько команд специалистов, каждая из которых занимается расследованиями в разных логических или физических доменах предприятия.

3. Координирующая (Coordinating Team). Такая группа обеспечивает высокоуровневое руководство расследованием, она подобна национальному центру для центров безопасности операторов связи.

Эти группы могут быть заняты расследованиями все рабочее время либо частично, или же для расследований может привлекаться организация-аутсорсер. ____________________________________________ 1CERT (Computer Emergency Response Team)/CSIRT (Computer Security Incident Response Team) –

2ISIRT (Information Security Incident Response Team) – это команда подготовленных и доверенных специалистов, которая может управлять инцидентами безопасности. К разбору компьютерных инцидентов данная команда может привлекать других специалистов.