| Рубрикатор |  |

|

| Статьи |  |

ИКС № 2 2018 |  |

|

| Юрий БРАЖНИКОВ | 05 сентября 2018 |

Как защитить гибридную инфраструктуру предприятия

Современные средства защиты информации должны быть безагентными и интегрироваться в операционные системы на уровне гипервизора.

Почему гибрид?

Сегодня все больше корпоративных информационных систем переносится в облако или потребляется в виде сервисов. В то же время соображения безопасности побуждают крупные предприятия выбирать гибридный вариант построения ИT-инфраструктуры, когда наиболее критичные ресурсы размещаются в собственном ЦОДе, а остальные переносятся в облако по моделям IaaS или SaaS. Но и такой вариант не всегда устраивает службу информационной безопасности компании, поскольку она теряет прямой контроль над данными, вынуждена полностью доверять средствам защиты информации, архитектуре облака и персоналу провайдера, а выполнение корпоративных политик безопасности затрудняется. Поэтому многие предприятия, не готовые идти на подобные риски, не используют огромный потенциал облачных технологий, которые верно служат их конкурентам. Им приходится переплачивать за временно необходимые ресурсы, а стоимость и сроки развертывания новых систем увеличиваются. Как же разрешить противоречие между гибкостью и безопасностью, экономией и рисками?

На выручку приходят современные технологии, которые позволяют объединить контроль и защиту своих ресурсов как в собственном ЦОДе, так и в облаке хостинг-провайдера за счет интеграции в платформу виртуализации средства защиты информации и управления инфраструктурой. Провайдеры облаков, не желая терять крупных клиентов, идут навстречу клиентам, предлагая новую услугу «Безопасность как сервис» (SECaaS). Эта услуга помогает клиенту поддерживать консистентные политики безопасности в своем ЦОДе и в облаке, управляя не только виртуальными машинами и сетями, но и их изоляцией, антивирусной защитой и отражением атак на уровне приложений.

Вирусы опережают

Печально знаменитые атаки прошлого года – WannaСry, Petya и другие – продемонстрировали прорехи в защите ИТ-инфраструктуры даже у таких крупных мировых компаний, как Maersk, «Роснефть», Mars, Nivea и т.п. Эти атаки выявили ряд важных проблем в обеспечении информационной безопасности предприятий, и нужно учесть их негативный опыт, чтобы построить современную систему защиты своих ресурсов.

В чем причины крупных масштабов инцидентов? Их много, но одна из важных – несоответствие применяемых средств защиты информации существующей инфраструктуре компаний. За последние пять лет виртуализация и использование облачных ресурсов стали общей практикой для большинства пользователей. По данным Gartner, доля виртуализированных ресурсов в крупных компаниях достигла 75%, а облачные решения, по данным RightScale, в 2017 г. применяли 89% предприятий. В то же время решения для защиты информации у многих вендоров разрабатываются на базе устаревшей модели endpoint security, которая уже неактуальна в современной архитектуре, где нагрузки разворачиваются на серверах или в ЦОДах провайдера, а не на рабочих местах сотрудников. Устаревшие средства защиты информации требуют установки агента на каждом рабочем месте, если даже оно виртуализировано, но это дает возможность блокировки агента или его удаления, увеличивает нагрузку на серверы и усложняет процесс обновления программных решений.

Гибридной инфраструктуре – гибридную защиту

Современные средства защиты информации (СЗИ) должны быть безагентными и интегрироваться в операционные системы на уровне гипервизора. Это позволяет защищать рабочие места без установки дополнительного программного обеспечения, уменьшает влияние персонала на процесс защиты ресурсов и усложняет доступ злоумышленникам. Такие средства защиты потребляют до 30% меньше ресурсов серверов и обладают меньшей площадью атаки, так как не требуют открытия дополнительных портов в межсетевом экране для управления.

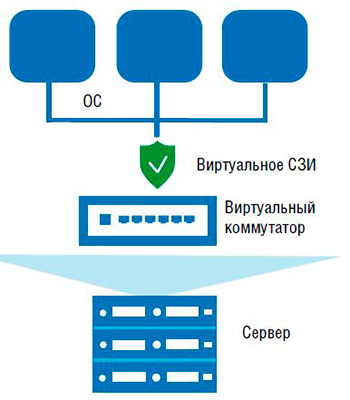

Интеллектуальный межсетевой экран (МСЭ) нового поколения, интегрированный в гипервизор (рис. 1), помогает сегментировать среду виртуализации и избежать одновременного заражения многих виртуальных машин вирусами, как происходило в случае с WannaCry и другими зловредами, которые вывели из строя сотни и тысячи рабочих мест практически одновременно. Кроме того, правильная настройка межсетевого экрана в соответствии с широко распространенной архитектурой клиент–сервер тоже повысит защищенность от современных атак.

Антивирусная защита на базе сигнатурного метода перестала быть главной для борьбы с современными угрозами. Последние атаки были произведены вирусами, которых не было ни в одной базе сигнатур мировых разработчиков. К тому же базы сигнатур стали громоздкими и существенно влияют на производительность ресурсов. И хотя споры о том, не устарели ли антивирусы, продолжаются, лучшей практикой на сегодня является применение и сигнатурного, и поведенческого методов защиты от злоумышленников.

Вернемся к упомянутым инцидентам. В период между инфильтрацией и началом активности вирусы сканировали внутренние ресурсы и обращались к внешним для определения возможности атаки. Эту активность могли отследить анализаторы трафика, сравнить его профиль с обычным и дать сигнал администратору безопасности о подозрительной активности. Своевременное вмешательство сохранило бы ценную информацию и ресурсы пострадавших компаний. Поэтому еще одной важной чертой современных средств защиты информации является сочетание сигнатурных и когнитивных средств определения угрозы, в том числе искусственного интеллекта, как для антивирусной защиты, так и для систем обнаружения вторжений на уровне приложений.

Конечно, все эти системы должны работать в среде, в которой запускаются клиентские приложения, т.е. на уровне гипервизора операционной системы.

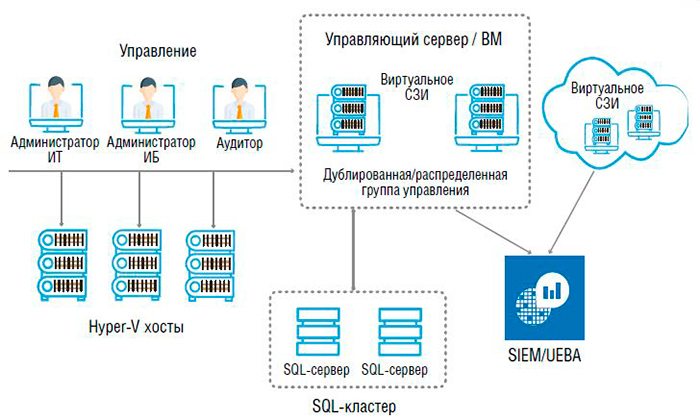

Поскольку ресурсы предприятия сегодня располагаются как в корпоративном ЦОДе, так и в облаке, современные средства защиты информации должны интегрироваться не только в инфраструктуру клиента, но и в облако провайдера (рис. 2). Они должны прежде всего изолировать ресурсы клиентов друг от друга и давать возможность анализа логов системами SIEM/UEBA для выявления комплексных многовекторных атак.

Средство защиты информации само должно быть отказоустойчивым к авариям, чтобы при выходе из строя хоста виртуализации или виртуальной машины, на которой оно установлено, сохранились все настройки и правила и защита работала без остановок, даже при миграции ресурсов из одного ЦОДа в другой. Для этого управляющие сервисы и базы данных решающих правил должны быть кластеризованы и являться ресурсами с высокой доступностью.

Важной частью комплекса мер безопасности является поддержка ролевой модели управления, что повышает защищенность информационных систем компании от инсайда.

Таким образом, современное средство защиты информации должно включать в себя весь комплекс существующих защитных мер: межсетевой экран, безагентный антивирус, систему обнаружения вторжений. Оно должно интегрировать защиту ресурсов в облаке и в ЦОДе пользователя, давать возможность анализа логов событий безопасности для обнаружения сложных многовекторных атак и аудита. Что еще? Конечно, все эти системы должны соответствовать требованиям законодательной базы РФ и мировых стандартов информационной безопасности, таких как PCI DSS, требования которых обязательны и для российских компаний.

Читайте также:

Управляйте, а не просто тушите пожары: система управления кибербезопасностью в деле

Распределенные вычисления и надежность гибридных сред

Автоматизация реагирования на инциденты, или Обеспечение безопасности гибридной инфраструктуры

Как защитить компанию от кражи финансовой информации в новых реалиях