| Рубрикатор |  |

|

| Статьи |  |

|

| Мурад МУСТАФАЕВ | 16 февраля 2021 |

Рынок ИБ: ключевые события-2020 и прогнозы-2021

Из-за пандемии бизнесу пришлось срочно переводить сотрудников на дистанционную работу и менять привычный ритм жизни. Как это отразилось на рабочих процессах в 2020 году и на что стоит обратить внимание компаниям в текущем году?

Сфера информационной безопасности – одна из самых востребованных и быстроразвивающихся отраслей. Одним из ключевых событий 2020 года в мире стала пандемия, которая внесла коррективы не только в нашу жизнь, но и в рабочие планы, отправив на «удаленку» сотрудников многих компаний.

Что пришлось сделать службам ИБ в 2020 году

Для многих сотрудников перейти на удаленную работу означало взять ноутбук и работать вне офиса, а для подразделений информационной безопасности – перенастроить целый ряд систем, призванных обезопасить бизнес на «удаленке»:

- VPN-доступ. Проверка и настройка правил, актуализация матрицы доступов к системам и маршрутизация трафика, а также увеличение мощностей серверов.

- SIEM-системы. Настройка дополнительных правил корреляции, усиленный мониторинг логов.

- WAF (защита веб-ресурсов). Усиленный контроль за логами событий и реагирование на них.

- Система контроля действий сотрудников. Осуществление контроля удаленного рабочего места сотрудника и анализ поведения пользователей.

- Антивирусные средства. Тонкая настройка политик, увеличение частоты обновлений и проверок, рассылки отчетов для повышения уровня информационной безопасности.

- Система обнаружения и предотвращение вторжений IPS/IDS. Ужесточение политик и контроля неавторизованного доступа или несанкционированного управления в системе.

- Удаленные рабочие места. Увеличение мощностей для информационных систем (ИС) удаленных рабочих мест.

- Документация. Обновление внутренних регламентов и политик, создание инструкций, а также напоминаний сотрудникам о регламентах и правилах безопасности.

Все эти действия – лишь небольшая часть предпринятых изменений. С переходом на удаленный режим работы значительно увеличилось количество атак на защищаемые ресурсы.

Под ударом

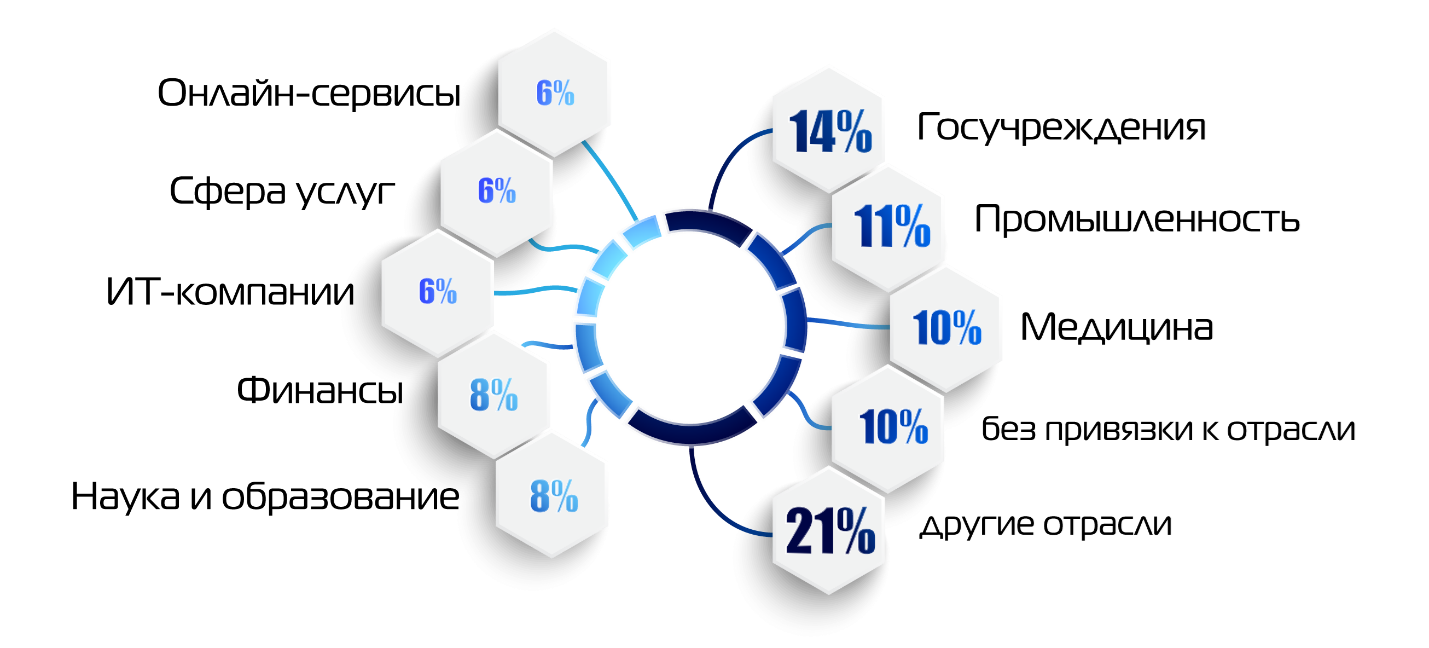

По данным Positive Technologies, в топ-3 сферы, подвергшиеся наиболее сильным кибератакам во время пандемии, вошли госучреждения, промышленность и медицина.

Компания Microsoft сообщила, что в США в период пандемии COVID-19 кибератаки, при которых киберпреступники получали доступ к системе с помощью фишинга или социальной инженерии, участились до 20 000–30 000 в день.

В ноябре 2020 года от хакерских атак пострадала японская компания-разработчик Capcom. Злоумышленники получили доступ к финансовым документам и личной информации бывших и нынешних сотрудников: отчетах о продажах, именах, подписях, адресах, паспортных данных и личной информации клиентов и акционеров. Ожидается, что этот инцидент окажет серьезное влияние на финансовые результаты Capcom в текущем финансовом году.

Киберпреступники также скомпрометировали SolarWinds, крупную компанию, специализирующуюся на разработке ПО. Посредством внедрения подготовленного DLL-файла злоумышленники задействовали бэкдор Sunburst. Под удар попали более 300 тыс. компаний, использующих ПО SolarWinds, включая госсектор США. В результате масштабной кибератаки злоумышленники через неделю получили доступ к системам Минфина, Пентагона, АНБ и других ведомств.

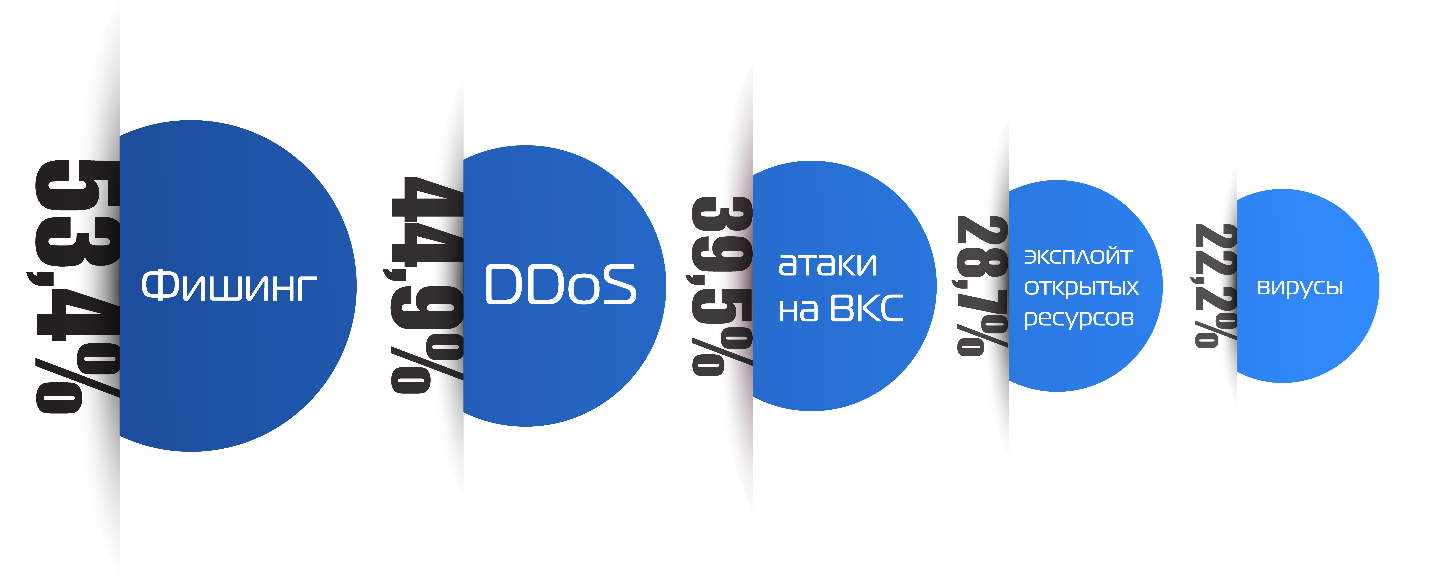

Компания-разработчик Acronis в своем отчете отметила, что наиболее часто встречающимися видами атак в период пандемии стали фишинг и DDos-атаки.

В России крупная инвестиционная компания подверглась взлому внутренней сети. Один из сотрудников компании получил фишинговое письмо. Несмотря на предупреждение системы безопасности, оно было открыто и запущено на локальной машине. В итоге произошла утечка данных о 16 тыс. клиентах, а также о сотрудниках компании.

Можно с уверенностью сказать, что в 2020 году нам пришлось задуматься не только о своем здоровье, но и о здоровье и безопасности информационных систем, которые влияют на работу бизнеса. Рост числа киберпреступлений дал многим компаниям понять, что информационный системы могут в любой момент поддаться напору злоумышленников.

Стали чаще звучать такие термины, как PenTest (тест на проникновение), аудит информационной безопасности и т.д. События 2020 года оказали влияние на методы и подходы к обеспечению информационной безопасности и определили основные тенденции 2021 года.

На что обратить внимание в 2021 году

Компании начинают задумываться о переходе от локальной защиты инфраструктуры к облачной. Многие предпочитают искать решения у крупных провайдеров. Однако не все поставщики при описании своих предложений детально рассказывают о системе информационной безопасности, некоторые вовсе не упоминают этот критически важный аспект. Именно поэтому при выборе поставщика необходимо обратить внимание на перечень предоставляемых услуг и компетенций:

Шифрование сетевого трафика. Это один из наиболее эффективных способов обеспечения безопасности интернет-коммуникации. Шифрование защищает конфиденциальность сетевого трафика при его перемещении от источника к месту назначения благодаря использованию криптографических протоколов Transport Layer Security (TLS) и Secure Socket Layer (SSL).

Защищенность облачных каналов связи от DDoS-атак. Облачный провайдер принимает весь трафик на себя, фильтрует его на специализированных анализаторах и доставляет до сервиса клиента только легитимный трафик.

Межсетевые экраны. Комплекс WAF (Web Applicatoin Firewall) – это межсетевой экран уровня веб-приложений, предназначенный для защиты веб-ресурсов и предотвращения атак на бизнес-логику приложений компании. Такой межсетевой экран сканирует сетевой трафик и блокируют нелегитимный. Даже использование стандартных профилей (OWASP Top 10) позволит обезопасить ресурсы. Сканирование информационных систем компании с целью выявления уязвимостей помогает вовремя обнаружить «дыры» в инфраструктуре и закрыть их.

Для отслеживания активности как внутри сети, так и сторонних сред по запросу компании могут использовать облачные межсетевые экраны. Такие экраны могут полностью управляться с помощью MSSP и подойдут как для крупных организаций, так и для малого бизнеса.

Еще один вариант – аппаратный межсетевой экран. Он действует как безопасный шлюз между устройствами внутри периметра сети и устройствами за его пределами. Аппаратные межсетевые экраны не потребляют вычислительную мощность или другие ресурсы хост-устройств, однако требуют больше знаний для настройки и управления, чем их аналоги на основе хоста.

Двухфакторная и многофакторная аутентификация. При авторизации в системе пользователи используют программные и аппаратные токены. Ожидается, что рынок многофакторной аутентификации к 2025 году достигнет $24,16 млрд.

Многофакторная аутентификация – один из наиболее надежных методов защиты, с помощью которого компании могут однозначно идентифицировать человека, удаленно выполняющую ту или иную операцию.

Безопасная почта. Защищенная корпоративная почта позволяет создать индивидуальные правила и политики для входящего почтового трафика по контентным фильтрам и содержимому. Репутационная фильтрация входящей почты производится на основании рейтинга SenderBase. Встроенный антивирус автоматические осуществляет проверку тела письма и его содержимого на предмет заражения.

Аттестаты соответствия законодательству РФ, лицензии на внедрение и поддержку средств защиты и международные сертификаты соответствия. Аттестация ИС на соответствие требованиям защиты информации – это комплексная проверка реализуемых в организации мер обеспечения информационной безопасности ИС на соответствие требованиям законодательства. Аттестат соответствия подтверждает, что информационная система компании имеет должную степень защищенности. В случае несоответствия требованиям компании сталкиваются с юридической ответственностью и мерами со стороны регулятора.

Для прохождения аттестации и получения лицензий на внедрение и поддержку средств защиты компаниям необходимо выполнить комплекс правовых, организационных и технических мер.

Компании нередко размещают критические информационные системы у провайдеров, компетентных в законодательных вопросах. К примеру, владельцы КИИ и операторы персональных данных, которым необходимо соответствовать требованиям регуляторов, размещают ИС у облачного провайдера, аттестованного ФСТЭК и ФСБ.

ИИ и безопасность

Искусственный интеллект обучается на миллиардах данных из различных источников. Благодаря технологии машинного и глубокого обучения ИИ совершенствует свои знания для определения рисков и обеспечивает наилучшую защиту сетей, а не просто блокирует подозрительные файлы или угрозы.

ИИ избавляет от длительного анализа, сокращая время, необходимое для принятия решений и устранения угрозы. Он устанавливает взаимосвязь между такими угрозами, как вредоносные файлы или подозрительные IP-адреса. Этот анализ длится считанные секунды или минуты, что позволяет аналитикам безопасности в десятки раз быстрее реагировать на инциденты.

Однако использование искусственного интеллекта сопряжено с рядом проблем. В первую очередь нужны ресурсы. Компаниям требуются значительные инвестиции для наращивания вычислительных мощностей, способных создавать и поддерживать системы искусственного интеллекта. Модели ИИ обучаются с помощью больших наборов данных, однако далеко не всем компаниям хватает ресурсов, чтобы получить данные, необходимые для обучения.

Кроме того, не надо забывать, что искусственный интеллект может работать и против нас. Злоумышленники также используют ИИ для улучшения работы своих вредоносных программ и разработки более сложных атак как на традиционные системы безопасности, так и на системы, уже усиленные искусственным интеллектом.

Обеспечение безопасной работы сотрудников на «удаленке»

Работа сотрудников в удаленном режиме продолжится и в 2021 году. Для того чтобы обеспечить более безопасную работу из дома, бизнесу следует провести внутреннее обучение основам ИБ: рассказать о методах противодействия социальной инженерии и ознакомить сотрудников с правилами создания и использования паролей. Убедитесь, что ваши сотрудники обновляют свои пароли своевременно. Если пароль сотрудника будет скомпрометирован, это позволит злоумышленникам легко войти в систему.

В рамках обучения основам ИБ также стоит напомнить сотрудникам о фишинговых атаках – массовых рассылках с целью получения доступа к конфиденциальным данным. Следует предупредить пользователей, чтобы они с подозрением относились к электронным письмам, особенно с незнакомых адресов. Также важно напомнить о том, что передача конфиденциальной информации через мессенджеры может привести к утечке данных. Обмен важной информацией между сотрудниками должен осуществляться только через почтовый клиент или другие защищенные корпоративные ресурсы.

Инсценировка попытки проникновения в ИТ-инфраструктуру

Для того чтобы создать надежный план безопасности, необходимо взглянуть на свою компанию глазами хакера. Знаете ли вы, какие слабые места в ваших системах и приложениях могут использовать злоумышленники? Получить ответ на этот вопрос поможет PenTest.

При проведении тестирования на проникновение происходит моделирование реалистичной кибератаки. Проверяющий использует те же методы, что и злоумышленники. Это могут быть фишинг, определение открытых портов, создание бэкдоров, изменение данных или установка вредоносного ПО. Таким образом, компания получает комплексное представление об уязвимых местах в инфраструктуре и может защитить свои системы и конфиденциальные бизнес-данные, а также данные клиентов.

Аудит ИБ

Для оценки защищенности ИТ-инфраструктуры компаниям также стоит обратить внимание на аудит. Аудит позволит оценить эффективность и надежность существующих методов защиты информационной безопасности, критичность существующих уязвимостей информационных систем и оптимизировать процессы управления информационной безопасностью.

* * *

В 2021 году обеспечение информационной безопасности должно стать одной из ключевых задач бизнеса. В связи с развивающимися технологиями и внешними факторами рынок в наступившем году столкнется с целым рядом крупных изменений в сфере ИБ.

Мурад Мустафаев, руководитель службы информационной безопасности, «Онланта» (ГК

ЛАНИТ)

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!