| Рубрикатор |  |

|

| Блоги |  |

Алексей ЛУКАЦКИЙ |  |

|

Security operations - от отдельных процессов до архитектуры SOC. Censored

| 19 марта 2018 |

|

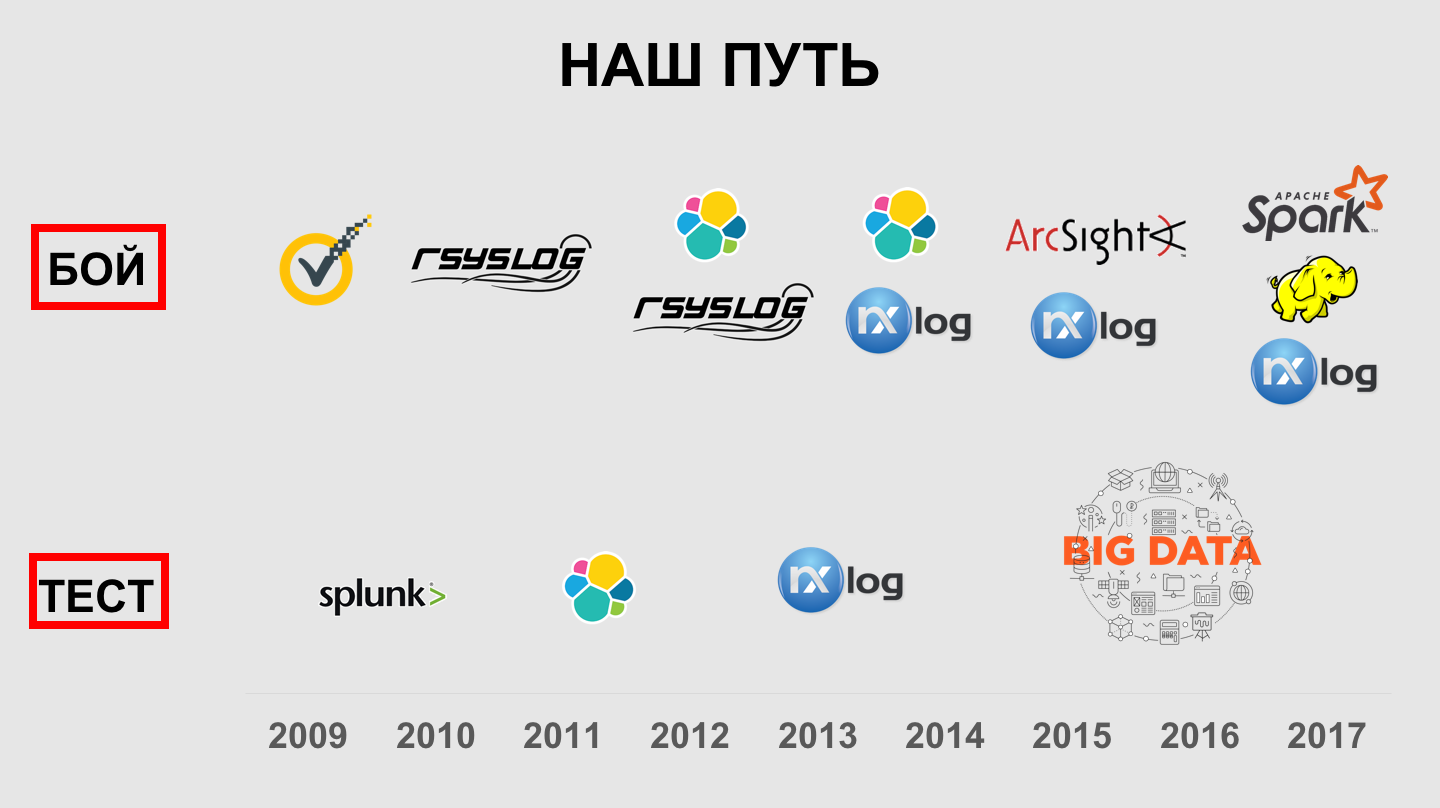

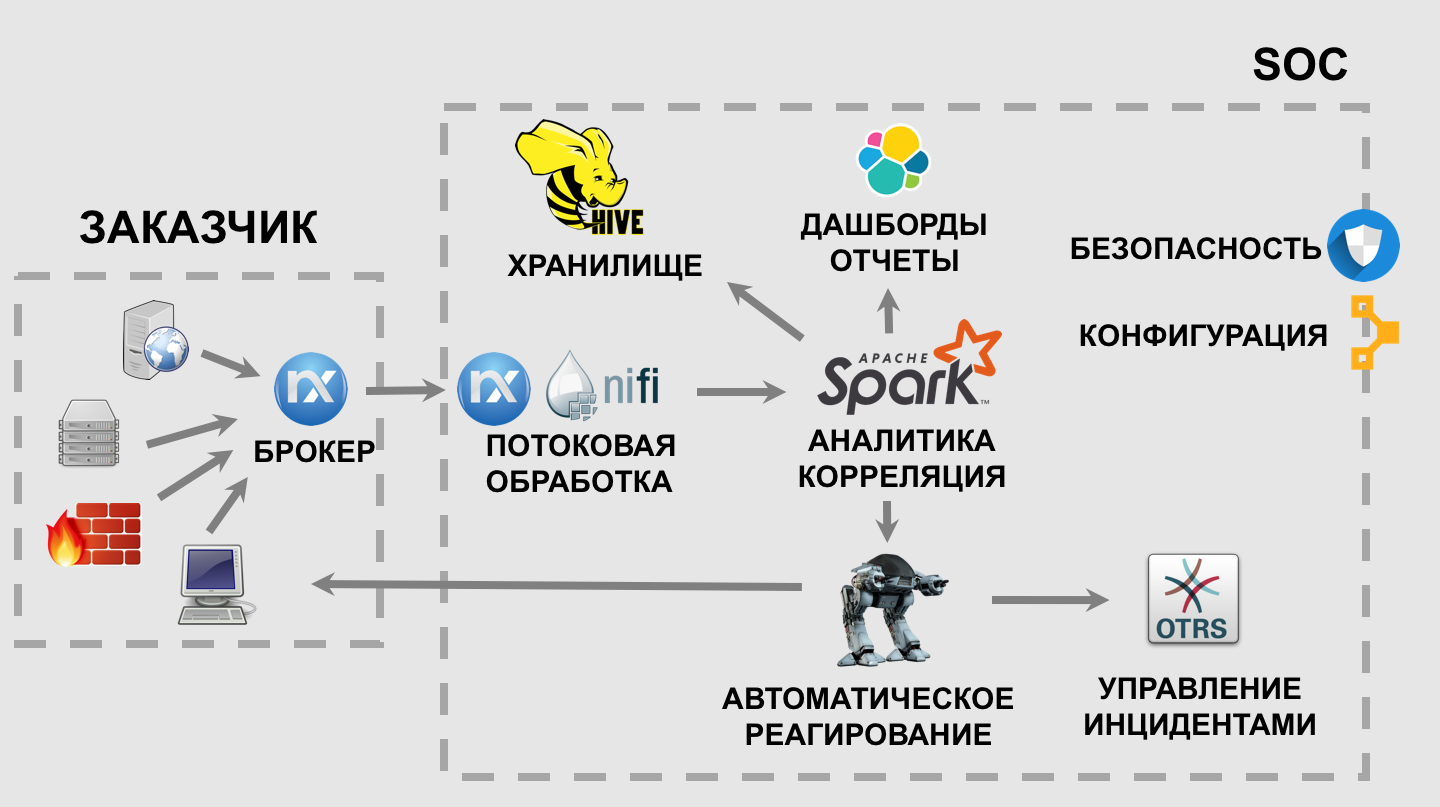

В отличие от общепринятого пути создания SOC в России на базе ArcSight (или QRadar) в Инфосекьюрити пошли по пути создания центра мониторинга на базе Open Source компонентов.

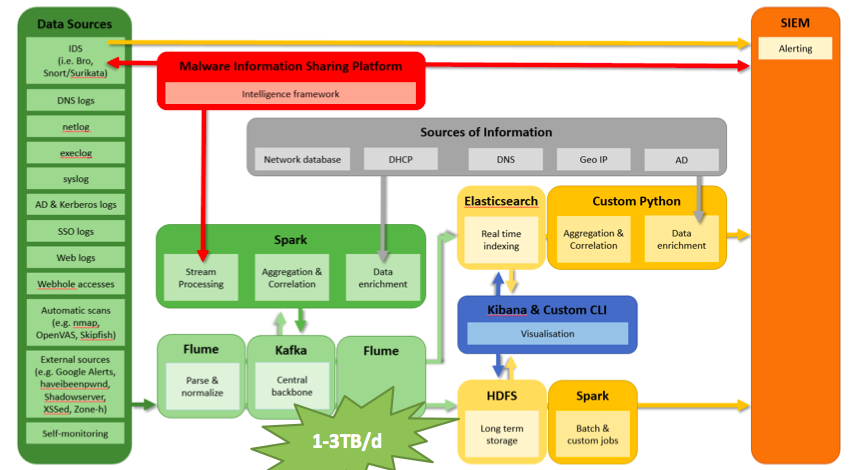

Вообще это достаточно распространенная практика для компаний, которые не могут найти в готовых продуктах весь нужный функционал и при этом обладают достаточно мощной командой разработчиков, чтобы самостоятельно увязать в единый комплекс различные доступные компоненты и по необходимости доработать их.

Ровно такой же путь выбрала в свое время Cisco со своим решением OpenSOC; швейцарский CERN также пошел по этому пути. В столь замечательной компании теперь и Инфосекьюрити :-)

Вообще тема бездумной покупки решений неоднократно звучала на "Код ИБ. Профи". Ее поднимал Антон Карпов, Алексей Смирнов, Алекчей Качалин и другие спикеры. Разумеется, речь не шла о том, что надо все бросить и перейти на бесплатный или условно бесплатный open source. Просто выбор любого решения должен быть осознанным и соответствовать бизнес-целям предприятия, а не бездумным приобретением широко разрекламированного продукта. Опыт Инфосекьюрити показывает, что SOC на базе Spark, Hive, nxlog, nifi, Elastic и др., является вполне жизнеспособной конструкцией.

Если Сергей Рублев рассказывал об опыте строительства SOC, то Дмитрий Кузнецов из Positive Technologies об опыте эксплуатации их SOC в контексте реагирования на инциденты. Да, Positive достаточно активно работает с регуляторами и последние активно пользуются их опытом при реализации своих систем мониторинга ИБ и реагирования на инциденты. Так что в этом контексте рассказ Дмитрия имел дополнительную ценность.

Дмитрий рассказывал о том, как методологически (не зря Дмитрий руководит Департаментом методологии и стандартизации) выстраивать выстраивать SOC и его процессы, ориентированные на обнаружение и реагирование на инциденты, а также на иные сущности, между толкованиями которых постоянно идет путаница - событие, атаки, инцидент, угроза. Это, конечно, одна из проблем той же нормативки ФСБ по ГосСОПКЕ, но сейчас не об этом.

К сожалению, материалы не передают всего того, что рассказывал Дмитрий (поэтому стоит смотреть видео из пакета "КОНТЕНТ"), но множество советов из презентации пусть и звучат просто, но зато получены на основе практического опыта.

В заключение стоит рассказать о мастер-классе... Извините, коллеги, рассказа о третьем докладе не будет. Он был написан, но потом возник ряд обстоятельств, которые привели к тому, что я его решил удалить. И вообще больше никаких описаний с "Код ИБ. Профи" не будет. Прошу прощения у тех, кто пострадал от моего блогерства.

Источник:

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.