| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Конца света не будет: киберитоги и прогнозы 2011-2012

| 13 декабря 2011 |

2011 год был отмечен не только количественным, но и качественным ростом киберугроз. Под ударом оказались как частные пользователи, так и корпоративный сектор, с которым связаны наиболее заметные события в сфере информационной безопасности.

«Лаборатория Касперского» подвела предварительные итоги вирусной активности за 2011 год и сделала киберпрогноз на следующий.Как отмечают эксперты, для «традиционной» киберпреступности по-прежнему основными способами нелегального заработка остаются кражи учетных записей систем онлайн-банкинга, рассылка спама, организация DDoS-атак, вымогательство и мошенничество. Наиболее явно эти методы проявились именно в России, которую продолжает захлестывать настоящий вал угроз в социальных сетях, «банковские» троянские программы и бесчисленные «блокировщики Windows».

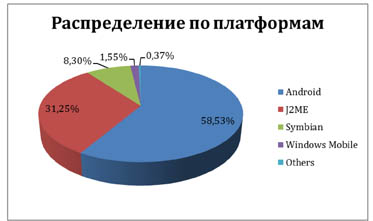

Значительно ухудшилась ситуация в области угроз для мобильных телефонов. Стремительный рост количества устройств на базе платформы Android повлек за собой столь же взрывной эффект и в отношении вредоносных программ для них. Впервые появившись чуть более года назад (в августе 2010 года), троянские программы, функционирующие на Android, уже обошли по своему количеству развивавшиеся несколько лет угрозы для Symbian и уже насчитывают несколько сотен различных вариантов. Вне всякого сомнения мы стоим на пороге значительных вирусных эпидемий на мобильных Android -устройствах.

Угрозы для персональных компьютеров продолжали развиваться в сторону обхода существующих механизмов защиты, реализованных как в ОС Windows, так и в антивирусных программах. В 2011 году мы столкнулись, причем в эпидемиологическом масштабе, с заражением загрузочных записей (MBR и VBR), а троянская программа MyBios продемонстрировала возможности заражения на уровне BIOS.

DDoS-атаки в 2011 году использовались многократно и с самыми разными целями. Наиболее громкие атаки в мировом масштабе были связаны с деятельностью групп Anonymous и LulzSec. В России же наиболее известными атаками стали инциденты с популярным сервисом блогов LiveJournal. Однако основное число атак пришлось на предприятия реального сектора услуг, интернет-магазины и игровые ресурсы.

Корпоративные угрозы

В области атак на организации, правительственные и военные структуры 2011 год стал самым громким за последние много лет. Наиболее выраженными «игроками» стали различные движения хактивистов, государственные структуры ряда стран мира, а также сами бизнес-структуры, активно использующие методы кибершпионажа за конкурентами.

В целом необходимо признать, что в области защиты корпоративных пользователей сложилась парадоксальная ситуация – они защищены хуже, чем персональные пользователи и более уязвимы даже для крайне примитивных атак. Причинами этого парадокса является то, что если для каждого персонального пользователя уровень его защиты определяется только в зависимости от тех мер, которые предпринимает он сам, то уровень защиты любой организации определяется по наиболее «слабому» звену.

На протяжении всего этого года можно было наблюдать небывалый всплеск активности компьютерных злоумышленников, движимых не просто жаждой наживы, а жаждой мести к политикам, госорганам, большим корпорациям и государствам. Политически мотивированные хакеры проникали в самые охраняемые системы, публиковали данные о сотнях тысяч людей по всему миру, а самые технологически развитые системы находились под постоянным DDoS’ом со стороны крупных ботнетов.

Волна «хактивизма» — взлома или вывода из строя каких-либо систем в знак протеста против действия государственных органов или больших корпораций — была особенно сильна в середине 2011 года.

Duqu

Самой интригующей вредоносной программой года стал троянец Duqu, который, как предполагают эксперты, был написан создателями скандально известного червя Stuxnet. Также важно отметить, что если Stuxnet способен передаваться с одного компьютера на другой при помощи различных механизмов, Duqu – это троянская программа, которая, судя по всему, не размножается самостоятельно.

В отличие от Stuxnet, Duqu не нацелен на оборудование PLC/SCADA напрямую, хотя некоторые из его подпрограмм могли бы использоваться для кражи информации, имеющей отношение к промышленным объектам. Duqu, по всей видимости, предназначен для сбора конфиденциальной информации о его мишенях, что может включать практически любые данные, хранящиеся в цифровом формате на компьютере жертвы. Это его основное отличие от Stuxnet, главной целью которого были диверсии на промышленных объектах.

DDOS-атаки

Самая протяженная DDoS-атака, зафиксированная службой Kaspersky DDoS Prevention в России, продолжалась 80 дней 19 часов 13 минут 05 секунд и была нацелена на туристический сайт. Средняя продолжительность DDoS-атаки в России составила 9 часов 29 минут.

Летом и осенью 2011 года были зафиксированы две крупные волны DDoS-атак на сайты туристических фирм. По сравнению с месяцами туристического затишья в высокий сезон количество атак на сайты турфирм увеличивается в 5 раз. Можно с уверенностью сказать, что в оба сезона DDoS атаки были заказными: фактически это тихие войны турфирм в киберпространстве. При этом среди туристических компаний, ставших жертвами DDoS атак, не было ни одного крупного туроператора. Все атаки были направлены на сайты турагентств, число которых значительно выше, в связи с чем конкуренция в этом сегменте значительно жестче.

Из интересных фактов стоит отметить резкий рост атак на сайты, предлагающие услуги такси, заправки картриджей и проституток. Стоит отметить, что эти же самые фирмы рассылают спам и, очевидно, имеют зацепки в теневом бизнесе и выходы на ботмастеров.

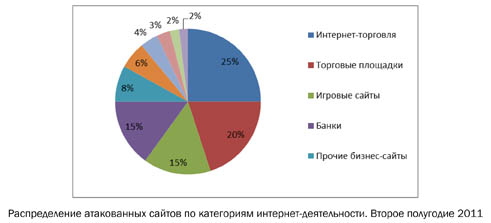

Лидером по количеству жертв в целом является сегмент интернет-торговли (онлайн-магазины, аукционы, доски объявлений о продаже и т.п.) – на эти сайты зарегистрировано 25% атак.

Доля атак на государственные сайты постепенно растет и во втором полугодии 2011 на долю таких атак пришлось 2%. Чаще всего в качестве цели хакеры выбирали сайты определенных правительств в регионах, а также официальные сайты городов. Мотивы для DDoS-а государственных сайтов могут быть разными, но в большинстве случаев это происходит в знак протеста против действий или бездействия властей.

Онлайн-банкинг

С каждым годом все больше пользователей интернет начинают открывать для себя онлайн-банкинг. Для тех, кто этой услугой пользуется давно, не надо рассказывать об угрозах, что несут вредоносные программы, нацеленные на хищение средств у клиентов банков, применяющих системы дистанционного банковского обслуживания. Но для новичков, начинающих пользоваться этой услугой не лишне будет знать, что для злоумышленников онлайн-банкинг – уже давно одно из самых привлекательных направлений, и с каждым годом угроз по этому вектору становится все больше и больше. 2011-ый год не стал исключением. Тем более, не так давно произошла утечка в сеть исходных кодов вредоносной программы ZeuS, созданной в том числе для хищения средств у зараженных пользователей онлайн-банкинга, что упрощает вирусописателям создание новых собственных банковских троянцев.

Мобильные угрозы

2011 год стал одним из самых интересных и значимых за всю историю существования вредоносного ПО для мобильных устройств. Тому есть несколько причин. Во-первых, мы стали свидетелями значительного количественного роста зловредов для смартфонов. Во-вторых, гегемония вредоносных программ для платформы J2ME прекратилась, причем весьма стремительно «благодаря» повышенному вниманию вирусописателей к платформе Android. Это внимание создало ряд дополнительных проблем, о которых будет рассказано ниже. В-третьих, вредоносные программы перешли на новый, более «качественный» уровень, то есть стали сложнее и изощреннее. Хотя обогнать примитивные поделки русских и китайских вирусописателей им пока не удалось, и вряд ли удастся в ближайшее время.

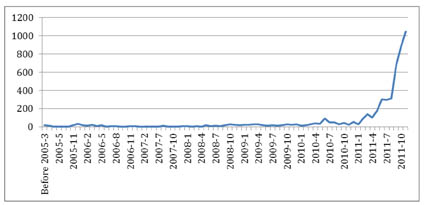

В 2011 году эксперты «Лаборатории Касперского» обнаружили почти в 4 раза больше вредоносных программ, чем за предыдущие семь лет.

SMS-троянцы

Начало 2011 года «порадовало» многих пользователей мобильных устройств регулярными SMS спам сообщениями о том, что они получили MMS-подарок от некой Кати. Ничего удивительного в том, что этот «подарок» предлагалось загрузить, перейдя по ссылке в сообщении, не было. И ничего удивительного в том, что находящийся по ссылке JAR-файл оказывался на деле SMS-троянцем. Эти троянцы достаточно примитивны по своему функционалу, однако учитывая масштаб рассылок и их регулярность, эта примитивность не помешала злоумышленникам заразить немалое количество мобильных устройств. По масштабности данные рассылки значительно превосходили все предыдущие. Десятки тысяч пользователей мобильных телефонов подвергались риску заражения регулярно.

До 2011 года SMS-троянцы в большинстве своем были нацелены на пользователей из России, Украины, Казахстана. Но ситуация изменилась. Китайские вирусописатели также нашли лазейки для создания и распространения SMS-троянцев. Однако «чистые» SMS-троянцы (то есть программы только с таким функционалом) не снискали высокой популярности. Функционал отправки SMS-сообщений на платные номера идет в довесок к прочему разнообразию поведений зловредов из Китая.

С 2012 годом связано множество предсказаний. Озвучивая прогнозы на следующий год, эксперты «Лаборатории Касперского» с иронией отмечают, что конца света не будет, и это самое главное. С не менее высокой точностью можно прогнозировать и основные тенденции в киберпространстве.

Начавшаяся миграция российских пользователей из отечественных социальных сетей в зарубежные (Facebook, Google+ и т.д.) приведет к такой же миграции российских киберпреступников следом за своими потенциальными жертвами. Атаки на системы онлайн-банкинга будут одним из главных способов, при котором российские пользователи рискуют потерять свои деньги. Мобильные SMS-троянцы также не собираются сдавать свои позиции и уже доказали киберпреступникам свою эффективность отъема денег у пользователей. Столь же печальная картина ожидается в ситуации с DDoS-атаками. Их станет больше, а мощность атак возрастет.

По прогнозам экспертов «Лаборатории Касперского», в 2012 году нас ждут новые происшествия, в основном связанные с утечками данных из государственных ведомств. «Целевые атаки на крупные корпорации и правительственные структуры, а также научно-исследовательские институты дойдут до России в полной мере. Основную группу риска в нашей стране составят компании нефтегазовой отрасли, энергетики, а также сектора тяжелого машиностроения, инжиниринга и добывающей промышленности», — рассказал главный антивирусный эксперт «Лаборатории Касперского» Александр Гостев.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.