| Рубрикатор |  |

|

| Статьи |  |

|

| Михаил ЕМЕЛЬЯННИКОВ | 17 марта 2009 |

Рынок информационной безопасности России. Завтра и послезавтра (статья)

В условиях мирового экономического кризиса нет ответа на вопросы: чего ждать и что предпринять. Тем больше прогнозов и желающих их сделать. Положим и свои три копейки...

Рынок – не базар, им управляют, а не только берут деньги за торговую точку

Российский рынок информационной безопасности (ИБ) – явление очень специфическое. В силу значительной зарегулированности (сертификация, лицензирование, ограничение ввоза, обязательность аттестации, и пр., и пр.), он не очень похож на европейский или американский, но вовсю использует все технологические достижения и Европы, и Америки. Более того, по многим позициям своих, отечественных решений на рынке нет и в перспективе не видно, а угрозы и тренды – они одни и те же, поскольку границы для ИТ по большому счету отсутствуют. Ведь основной источник информации и основной транспорт для обмена – интернет, а в бот-сети попадают компьютеры в любой точке мира. Вот и появляются требования, жизненно необходимые для безопасности информационных сервисов, но российскими продуктами не реализуемые. Высокопроизводительные UTM-решения, межсетевые экраны с поддержкой VPN на гигабитных скоростях, эффективные IDS/IPS сигнатурного и поведенческого уровня, системы корреляции событий, наконец, корпоративные SOC (центры управления ИБ), без которых разобраться с колоссальным количеством логов от различных систем защиты практически невозможно – не исчерпывающий список того, чего сделать в России по самым разным причинам, скорее всего, не удастся. Применять же их надо.

Российский рынок информационной безопасности (ИБ) – явление очень специфическое. В силу значительной зарегулированности (сертификация, лицензирование, ограничение ввоза, обязательность аттестации, и пр., и пр.), он не очень похож на европейский или американский, но вовсю использует все технологические достижения и Европы, и Америки. Более того, по многим позициям своих, отечественных решений на рынке нет и в перспективе не видно, а угрозы и тренды – они одни и те же, поскольку границы для ИТ по большому счету отсутствуют. Ведь основной источник информации и основной транспорт для обмена – интернет, а в бот-сети попадают компьютеры в любой точке мира. Вот и появляются требования, жизненно необходимые для безопасности информационных сервисов, но российскими продуктами не реализуемые. Высокопроизводительные UTM-решения, межсетевые экраны с поддержкой VPN на гигабитных скоростях, эффективные IDS/IPS сигнатурного и поведенческого уровня, системы корреляции событий, наконец, корпоративные SOC (центры управления ИБ), без которых разобраться с колоссальным количеством логов от различных систем защиты практически невозможно – не исчерпывающий список того, чего сделать в России по самым разным причинам, скорее всего, не удастся. Применять же их надо.

Как выглядит ситуация с этой точки зрения?

Самый яркий пример регулирования ИБ в России – защита персональных данных. По сути дела, государство первый раз ясно и прямо сказало, что диктовать правила защиты сведений, критичных с социальной точки зрения, оно будет жестко и не оглядываясь на возможные затраты обладателей информации.

На подходе – закон о служебной тайне, а также внятное и однозначное определение того, как обеспечить безопасность остальных категорий сведений ограниченного доступа, коих наши законодатели наплодили примерно четыре десятка. В первую очередь речь идет о профессиональной тайне, включающей тайну связи, врачебную и медицинскую, адвокатскую и нотариальную, банковскую и аудиторскую и т.д. и т.п. Заявив в федеральных законах об ответственности за утечку этих категорий конфиденциальных сведений, логично было бы определить правила, нарушение которых эту ответственность и влечет. Есть достаточно ясные намеки, что это произойдет.

Последовательное предоставление Министерству связи и массовых коммуникаций права устанавливать требования к безопасности информационных систем и систем связи, а затем возложение на вернувшуюся под его крыло Федеральную службу надзора в области связи и массовых коммуникаций функции надзора в области ИТ, которой в стране не было в принципе, позволяет предположить, что в области ИБ появляется еще один регулятор с большими возможностями и амбициями.

Кстати, отсутствие оглядки на расходы по обеспечению защиты информации не должно особо смущать. Когда в США принимали закон Sarbanes-Oxley (SOX), затраты на создание эффективного контроля в ИС (правило 404 SOX) оценивали примерно в $54 тыс. для компании-игрока фондовой биржи. На сегодняшний день это выливается уже в $2 млн. в среднем на компанию, и никого эта цифра не смущает. Да и отказываться от весьма жестких мер ответственности за невыполнение SOX в США пока не собираются.

В нашей стране очевидно явно выраженное нежелание регуляторов сдвигать на более отдаленную перспективу вступление в силу требований по защите персональных данных, несмотря на грянувший кризис и задержки с выходом нормативно-методических документов. Значит, крупным коммерческим компаниям (банкам, операторам связи, страховщикам, платной медицине, предприятиям-обладателям больших ERP и CRM систем) придется в 2009 г. вкладывать в защиту персональных данных немалые деньги.

Но 2009 годом затраты не ограничатся. Во-первых, регуляторы неизбежно найдут недостатки в построенных системах защиты, и придется «докручивать» их до вида, приемлемого для органов контроля и надзора. Во-вторых, 2009 г. – это только начало. Всех за год не проинспектируют, и работа будет продолжаться, уже на базе опыта инспекций первого года полноценной работы закона.

Есть ощущение, что как-то иначе, более жестко, заработает группа стандартов по ИБ Банка России – СТО БР ИББС. Не зря же столько сил и времени было вложено в их создание. Справедливости ради надо сказать, что эти стандарты – наиболее современные и проработанные из существующих стандартов по ИБ в России; они достаточно полно охватывают большинство аспектов деятельности по обеспечению безопасности ИС кредитно-финансовых учреждений. Обязательность их отнюдь не повредила бы многим нашим банкам, вкладывающим средства во что угодно, только не в защиту информации.

Есть и еще одно наметившееся «движение». Давно назрела необходимость сформулировать не нуждающийся в толкованиях ответ на вопрос о возможности (скорее, невозможности) применения в России несертифицированной (в первую очередь, сильной) зарубежной криптографии. На вопрос «можно ли?» на всех мероприятиях, где он поднимался, следовал расплывчатый ответ, отсылающий то к Указу Президента РФ № 334, то к порядку ввоза-вывоза продукции двойного назначения, то к обязательности сертификации средств защиты информации (СЗИ) в тех или иных системах. Кризис и необходимость в его условиях поддержать российских производителей СЗИ и лицензиатов, проводящих тематические исследования, -- самый подходящий повод наконец-то закрыть этот вопрос. Вместе с тем, дилемма «использовать или нет» имеет и побочные социальные последствия. Это и возможность давления на мировых вендоров с целью перенесения производства их продукции «для нас» в Россию, и связанное с таким переносом создание дополнительных рабочих мест, и приток инвестиций вендоров, и возможность контроля сборки дистрибутивов СЗИ со стороны государственных регуляторов. Грех было бы не воспользоваться.

Кстати, усиление роли регуляторов на рынке ИБ – тенденция не только российская. В ходе 10-го ежегодного международного исследования в этой области, проведенного в 2008 г. компанией Ernst&Young, респондентам был задан вопрос: «Какие три фактора оказывают наибольшее влияние на практику ИБ вашего предприятия?». Наиболее популярным (54% опрошенных) был ответ «Требования регуляторов», опередивший такие важные факторы, как выполнение бизнес-требований, управление рисками и все другие (рис.1).

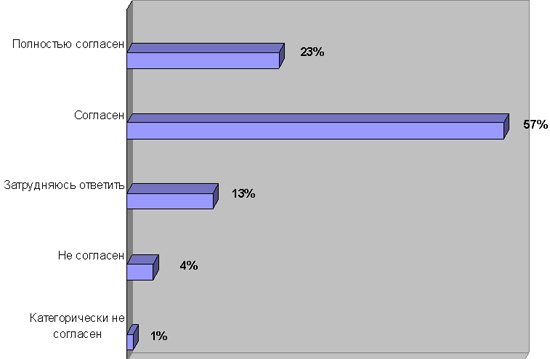

При этом по результатам того же исследования, с тезисом, что приведение системы информационной безопасности в соответствие требованиям регуляторов положительно сказалось на ее состоянии, полностью согласилось 23% респондентов, и согласилось в целом – еще 57% (рис. 2).

Кризис: был ли мальчик?

Самый главный вопрос сегодня: будут ли в условиях кризиса инвестиции в ИТ, или все замерзнет до инвестиционной весны, которая неизвестно, когда наступит?

Мне кажется, будут. Но их адресность и формы несколько изменятся. Почти до нуля уменьшится количество крупных инфраструктурных проектов (ERP-CRM-OSS/BSS от мировых лидеров). Им – точно не время.

Но вот незадача – информационные технологии за последние пару лет стали и в России полем конкурентных битв (см. врезку «Современное оружие»).

Современное оружие

Сегодня убить конкурента или идеологического противника можно бескровно, но не менее жестоко, чем во времена Средневековья:

Инцидент в «Сургутнефтегазе», когда атака сочетала: (1) блокирование ресурсов DDoS атакой из распределенной бот-сети, (2) спам-рассылку дискредитирующего характера и (3) скупку падающих в цене акций на фондовой бирже.

Блокирование сайта Assist.ru привело к невозможности оплаты услуг с использованием «электронных денег» (включая пластиковые карты) его клиентов, в том числе таких, как «Аэрофлот».

Появление подменного сайта ГУМа с заведомо ложной информацией о ситуации в акционерном обществе и блокирование в течение недели работы одного из крупнейших интернет-магазинов бытовой техники нанесли огромный ущерб компаниям.

Эффекты от хакерских войн во время таллиннских событий и операции по принуждению Грузии к миру общеизвестны.

Что делать с такими «проявлениями» информационных технологий? Оставить, как есть, и ждать атак с непредсказуемыми для бизнеса последствиями? Опасно: велик соблазн воспользоваться трудностями и решить наконец-то вопрос с конкурентами не самым дорогим, но достаточно эффективным способом – парализовав работу их ИТ-систем. Или вкладывать деньги, но не в ИТ-безопасность вообще, а в защиту критичных бизнес-процессов? Последний ответ мне кажется правильнее. Если, конечно, есть что защищать.

Другой аспект кризиса. Есть почти единодушное мнение, что 2009 г. станет в России годом оптимизации людских ресурсов. Активно обсуждаемые в СМИ и блогах «зайчики» и «офисный планктон» окажутся на улице. Но дело не только в них. Американская компания Basex, много лет занимающаяся исследованиями проблемам информационной перегруженности, опубликовала печальный отчет за 2008 г. и не менее печальный прогноз на год 2009.

28% рабочего времени в офисах расходуется на чтение ненужной электронной почты, общение с помощью мессенджеров и ознакомление с непрофильными электронными публикациями. К этому надо добавить время, необходимое для концентрации на рабочих проблемах после серфинга и изучения «левой» информации.

Еще 15% рабочего времени уходит на поиск информации в Интернете. Доля неудачных поисковых запросов составляет от 30 до 50 % их общего числа, а запросы, оцененные пользователями как удачные, не всегда являются таковыми, поскольку содержат устаревшие или неточные данные.

С учетом остальных факторов (встречи, совещания, обсуждения с сотрудниками), на решение главной задачи – собственно создание «продуктивного контента» остается лишь 25% рабочего времени.

Это ли не поле деятельности для упорядочения работы компании в период кризиса? Блокирование неправомерных действий, ведение учета бюджета работников, оптимизации процедур документооборота, фильтрация спама – вот пути сокращения затрат, следование которым предполагает и определенные инвестиции, и приятие непопулярных среди персонала мер. Добавьте к этому ставшую главным трендом последних лет проблему инсайда в организации, которая только обострится в условиях кризиса: решение проблем развития за счет конкурентов, а не собственных исследований, гораздо проще и дешевле… Вот и очевидные направления для проектирования систем ИБ в кризисных условиях, и в не кризисных, кстати, тоже.

Продукты и сервисы

В последние годы (и без кризиса) российский рынок сильно менялся. Главная тенденция – переход от предложения продуктов и решений к предложению сервисов.

Сама по себе система обнаружения атак не нужна. Нужна защита бизнес-процессов, уязвимых с точки зрения внешних проникновений в сеть. Поставщик такого сервиса должен четко понимать, какие процессы уязвимы, каковы возможности злоумышленника и способы реализации угроз, наконец, какие конкретно события являются опасными, почему и для каких процессов.

По данным опубликованного в 2008 г. ежегодного исследования по ИБ компании PricewaterhouseCoopers (The Global State of Information Security 2007), вера в то, что установка хорошей программы защиты решает проблемы безопасности, практически утеряна. Рост осведомленности специалистов о реальном (и печальном) состоянии защищенности (а это следствие увеличения количества СЗИ) приводит к неизбежной мысли о том, что само по себе «железка» или программа проблем не решает. Эти средства должны быть правильно настроены, сконфигурированы, а персонал должен адекватно воспринимать поступающую со средств защиты информацию и незамедлительно реагировать на опасные инциденты. При этом представители только 22% опрошенных компаний заявили, что не испытывали инцидентов в области безопасности.

От инцидента к дивиденту?

Очевидно еще одно довольно существенное отличие российского рынка от западного (где, собственно, и проводили исследование специалисты PwC). У нас количество знающих об инцидентах оказалось бы ниже на порядки, если бы в опросе поучаствовали компании среднего и малого бизнеса, небольшие организации (сектора SMB и SOHO).

С одной стороны, в России насыщенность покупателей СЗИ близка к предельной. Именно покупателей, так как значительная часть отечественных предприятий и организаций ничего с точки зрения информационной (или, если хотите, компьютерной) безопасности не делает и делать не собирается. В лучшем случае – бесплатный антивирус, администрируемый кое-как и по настроению, и межсетевой экран (лучше тоже бесплатный или доставшийся с серверным софтом), настроенный «как Бог на Душу…». Даже встроенные в ОС и приложения средства разграничения доступа не используются, идентификация – хорошо, если есть парольная, при этом политика парольной защиты отсутствует напрочь. И это не только практически весь сектор SMB (не говоря о SOHO). Ничего не делают и не планируют делать многие достаточно большие компании. Почему? Ответ прост. Серьезных инцидентов не было, а если и были – о них никто не узнал.

Какие инциденты становятся известными руководству и иногда выходят наружу? Масштабные утечки баз данных с социальными последствиями (операторы связи, банки), причем только тогда, когда они становятся коммерческим продуктом. Но даже и в этом случае не приходилось слышать о выявлении и примерном наказании виновных. Блокирование ресурсов операторов электронной коммерции с большой клиентурой и серьезными контрагентами. Кража конфиденциальной информации, публикуемой потом в СМИ. Информационные атаки на наиболее крупных участников рынка с целью получения над ними контроля. Дефейсинг вэб-сайтов наиболее известных компаний. Все. Моя фантазия иссякла.

И если у пупкинского металлического завода, который и режим-то коммерческой тайны не устанавливал, украдут какую-ту информацию с сервера или рабочей станции, об этом никто никогда не узнает. И сайт его (если он, конечно, есть) ломать просто так никто не будет. Кому он нужен? Но вот когда на завод «наедут» рейдеры, руководство и владельцы будут долго удивляться: откуда к «врагам» попали все материалы совета директоров и правления, перечни активов, внутренние цены на продукцию и схема охранной сигнализации? Оттуда. Из ЛВС. Но безопасность – вещь тонкая. Когда ничего не случается, убедить руководителя дать на нее деньги очень сложно. А вот когда происходит что-то, строить систему защиты уже бесполезно. Круг замкнулся.

Заколдованный круг сегментации

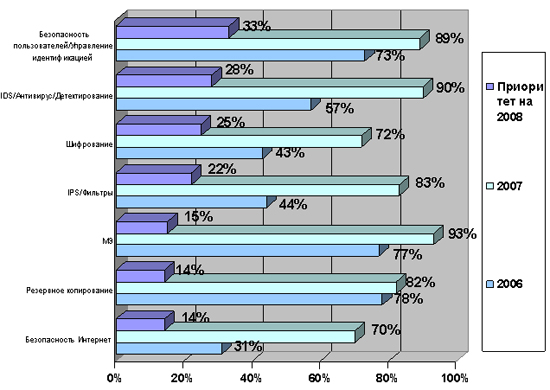

Вернемся к покупателям. Итак, практически все, что можно было купить, куплено. Введено в эксплуатацию. Снова обратимся к Глобальному отчету о ИБ PrisewaterhouseCoopers (рис.3), и увидим, что в 2007 г. у подавляющего большинства респондентов были установлены основные средства защиты. При этом приобретение тех ли иных продуктов в 2008 г. считали приоритетным от 14 до 33 % компаний (в зависимости от продукта). Есть основания предполагать, что примерно такая же картина характерна и для российских компаний, зрелых с точки зрения ИБ. Из этого можно сделать вывод: продуктовый рынок ждут трудные времена.

В то же время есть еще неохваченный сегмент SMB и SOHO. Но чтобы для него появились средства защиты, надо, чтобы их были готовы покупать, иначе разработчик не будет вкладывать деньги в создание. При этом стоимость таких средств (и решения в целом, и удельная на одну установку – рабочую станцию, сервер и т.п.) должна быть сравнительно низкой, не более двух-трех десятков долларов за лицензию (точку установки). Значит, их создание возможно только при очень большом объеме продаж (классический пример – антивирус). Однако, по сути, -- спроса нет. И формировать его никто не будет, кроме производителей и продавцов. А они не видят рынок. Ну, и так далее, по еще одному замкнутому кругу.

Можно остаться и в сегменте крупных предприятий, но им нужно или что-то принципиально новое, без чего не обойтись, решая бизнес-задачи (а не защищая ИС в целом), или что-то, принципиально лучше имевшегося ранее.

Новые закупки могут спровоцировать …. принципиально новые угрозы, а также технологический прорыв или хотя бы скачок. Возможно и то, и другое. Но пока этого нет, продавать продукты будет трудно, особенно в период кризиса.

А вот услуги – другое дело. С огромным количеством накопленного в системах «железа» и софта надо что-то делать (деньги затрачены, эффективность использования близка к нулю). Надо наладить процедуры обеспечения безопасности (управления инцидентами, мониторинга, и т.д.), понимать, о чем говорят сообщения СЗИ, управлять инцидентами, причем не увеличивая совокупную стоимость владения. Значит, надо найти специалистов, способных максимально задействовать механизмы безопасности тех или иных продуктов, обработать разнородную информацию от различных подсистем ИБ и научить разбираться в этом персонал владельца. Можно еще проще – отдать «это» таким спецам на аутсорсинг.

Будут востребованы услуги, связанные с бизнес-процессами – управление рисками, поддержание непрерывности бизнеса и катастрофоустойчивости, ролевое управление правами и полномочиями, предотвращение утечек конфиденциальной информации. И, естественно, обеспечение соответствия требованиям российских и международных регуляторов. Необходимо не средство управления доступом, а технология управления, соответствующая бизнес-процессу. Нужна не система выявления/предупреждения атак, а методология предотвращения воздействий из внешней среды на процесс электронных продаж или защиты баз данных от несанкционированной модификации. И часто будет оказываться так, что никакие новые продукты для этого не требуются.

Сколько реально возможностей текстового редактора, в котором пишется эта статья, мы используем? 2-3%, не более. Новый редактор не нужен. Надо научиться использовать то, что есть. Примерно то же самое и со СЗИ. Даже наиболее распространенные из них – антивирусное ПО -- могут делать гораздо больше, чем обнаруживать вредоносный контент. Они способны блокировать отправку и получение файлов определенных типов и размеров, снижать опасности проникновения вирусов при работе в интернет за счет ограничения ряда действий пользователя и вэб-сайта и т.п. И, может оказаться, что для снижения риска утечек конфиденциальных сведений средства контентного анализа и не нужны, надо просто изучить возможности используемого продукта. Но это уже – из разряда услуг.

Слияния и поглощения

Учитывая системное опоздание российского рынка по сравнению с западным (все повторяется с лагом, по моим наблюдениям, примерно в 2 года), недалек и этап слияний и поглощений, характерный в последние годы для Европы и Америки. Сейчас на рынке достаточно много нишевых компаний, сосредоточенных на одном решении, пусть и хорошем, выжить которым в тяжелые времена будет нелегко. Помимо упомянутых выше трудностей с продажами вообще, скажется и необходимость урезания маркетингового бюджета, иногда – практически до нуля. К тому же серьезные заказчики хотят иметь комплексные интегрированные решения, которые небольшой компании предложить трудно. Добавим грандиозные проблемы с кредитованием малого и среднего бизнеса (что бы ни говорили чиновники о его поддержке) и ужесточение конкуренции среди крупнейших игроков рынка в условиях сокращения объемов заказов и поставок.

Выживут сильнейшие. Мышам тяжело бежать в стаде слонов. Затопчут.