| Рубрикатор |  |

|

| Статьи |  |

|

| Николай СПИРИХИН | 26 мая 2021 |

Автоматизация реагирования на инциденты, или Обеспечение безопасности гибридной инфраструктуры

Развитие технологий неизбежно ведет к расширению корпоративного периметра. Построение и эксплуатация «сетей без границ» требует новых подходов, а их защита остается критически важным элементом информационной безопасности и непрерывности бизнес-процессов организации.

Развитие ИТ сегодня идет в основном по трем направлениям: удаленные (мобильные) пользователи, облачные ресурсы и цифровизация. Каждое из них предъявляет серьезные требования к уровню технической зрелости организации, в том числе с точки зрения информационной безопасности.

Удаленным (мобильным) пользователям в первую очередь важны непрерывность деятельности, доступность сервисов вне зависимости от их местоположения и минимальное влияние на их работу. В качестве мер информационной безопасности нужны контроль доступа для обеспечения легитимности обращения к сервисам подключаемых пользователей, а также мониторинг соединений с минимальным воздействием на выполнение рабочих обязанностей.

Облачные ресурсы подразумевают взаимную интеграцию с локальной информационной системой, что создает нагрузку на сетевые устройства. При большом объеме передаваемой информации и необходимости резервирования может понадобиться модернизировать каналы связи для обеспечения отказоустойчивости системы. Использование облачных ресурсов также требует контроля доступа подключаемых пользователей, проверки легитимности их подключения и анализа активности с проверкой устанавливаемых соединений.

Цифровизация бизнес-процессов требует от средств защиты информации гибкости и оперативности для соответствия развитию корпоративных подразделений и взаимодействию процессов в распределенной инфраструктуре, а также поддержки мобильности при распространении на вновь подключаемые корпоративные сервисы и подразделения.

Риски

Все чаще приходится слышать о размывании периметра корпоративной сетевой инфраструктуры. Образуется множество точек доступа к инфраструктуре и корпоративной информации, например, к конфиденциальным данным, в том числе персональным, или к коммерческой тайне. Организации становится сложно не только определить, где и каким образом обрабатывается и хранится корпоративная информация, но и отследить момент возникновения инцидента информационной безопасности. При таком количестве точек проникновения, которое может произойти за считанные секунды, оперативно обнаружить и своевременно отреагировать на действия злоумышленников непросто.

Если мы рассматриваем отдельный сегмент инфраструктуры, то необходимо вовремя выявить и предотвратить так называемое горизонтальное перемещение злоумышленника между активами и элементами данного сегмента. Например, одна рабочая станция может иметь доступ к критичным участкам информационной системы, а вторая будет изолирована от него, но при этом станции могут взаимодействовать друг с другом. Важно вовремя предотвратить распространение воздействия злоумышленника на информационную систему и получение им доступа к критичным информационным ресурсам и сегментам.

Потери

Согласно отчету 2020 Cost of a Data Breach Report, подготовленному IBM, потери от утечки данных в минувшем году составили в среднем $3,86 млн (на одну из 524 опрошенных организаций, пострадавших от утечки данных). При этом выявление и устранение инцидента заняло в среднем 280 дней.

Потери организаций вследствие реализации рисков ИБ включают в себя как прямые потери, так и последующие траты. По данным глобального исследования «Лаборатории Касперского» IT Security Economics, в 2020 году прямые потери от инцидента, связанного с утечкой данных, составили в среднем по миру $745 тыс.

Наибольшая доля прямых потерь приходится на упущенную выгоду, т.е. остановку бизнес-критичных процессов (в зависимости от рода деятельности организации это может быть неработоспособность сайта, отказ сервисных служб серверных систем, проблемы взаимодействия с пользователями и др.) и, как следствие, потерю прибыли.

Также в прямые потери входят дополнительные выплаты сотрудникам за время, потраченное сверхурочно, на восстановление работоспособности сервисов, сетевых служб, серверных систем и различных информационных ресурсов.

Кроме того, может потребоваться обращение к сторонним экспертам для актуализации модели угроз, проведения расследования и выявления причин возникновения инцидента, формирования регламентов ИБ и даже для проектирования и организации дополнительной системы защиты, которая минимизировала бы идентифицированные риски ИБ для недопущения повторной реализации угроз в будущем.

Если же инцидент имел публичный характер, то безусловно необходимыми будут затраты на дополнительные маркетинговые мероприятия, направленные на восстановление деловой репутации и рейтинга компании. В случае утечки информации или влияния на процесс, связанный с взаимодействием, коммерческими и партнерскими отношениями между организациями, могут быть взысканы компенсации со стороны компании-партнера, которую затронули последствия произошедшего инцидента.

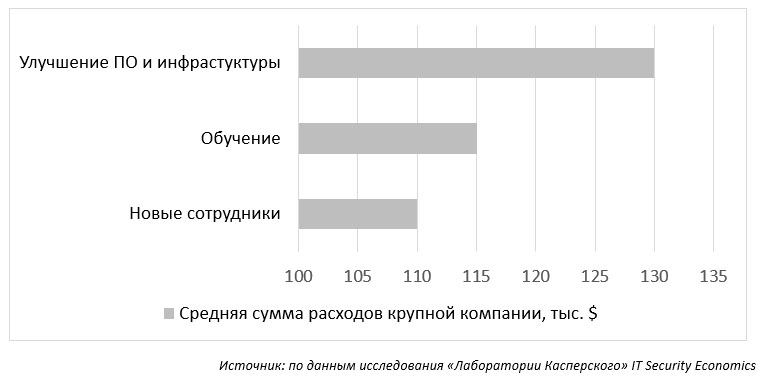

Последующие траты могут быть направлены как на улучшение инфраструктуры, ресурсных мощностей и ПО, изменение архитектуры взаимодействия систем и организацию процессов, создание новых систем ИБ, которые будут обеспечивать защиту от возможных угроз, так и на обучение сотрудников организации либо набор новых сотрудников для работы и обслуживания данных систем.

Решение

Какие же решения позволяют минимизировать риски реализации угроз и обеспечить своевременное реагирование на инциденты ИБ, способные повлечь за собой финансовые потери?

Решения класса EDR (Еndpoint Detection and Response) представляют собой логическое развитие решений EPP (Еndpoint Protection Platform), обеспечивающих защиту от вредоносного ПО, межсетевое экранирование (Host Firewall), предотвращение вторжений (Host IPS), контроль программ и приложений (Host Application Control), а также подключаемых устройств (съемных носителей) и веб-контроль (Host Web Filtering).

Системы EDR дают дополнительные возможности анализа активных процессов на рабочей станции, определения отклонений и зловредной активности с помощью машинного обучения и поведенческого анализа, выявления скрытого присутствия злоумышленника и компрометации рабочей станции. Кроме того, они предоставляют инструментарий для активного и автоматизированного реагирования на обнаруженную зловредную активность вплоть до изоляции (карантина) и отключения рабочей станции от корпоративной сетевой инфраструктуры. Конечно, возможны ложные срабатывания, но при тонкой настройке индикаторов поведенческого анализа и определении легитимных сценариев работы пользователей их количество сводится к минимуму.

Системы класса EDR относятся к решениям для защиты и автоматизации реагирования на инциденты на уровне конечных устройств. Сегодня же, когда необходимо защищать не только рабочие станции, но и взаимодействие на уровне сетевых сегментов, их логическим продолжением стали решения XDR (Еxtended Detection and Response), которые предоставляют более широкий аналитический инструментарий и не ограничиваются конечной точкой, а собирают информацию и взаимодействуют со всеми сетевыми устройствами и средствами защиты информации в рамках моновендорной экосистемы, позволяющей автоматизировать реагирование как на периметре, так и внутри инфраструктуры.

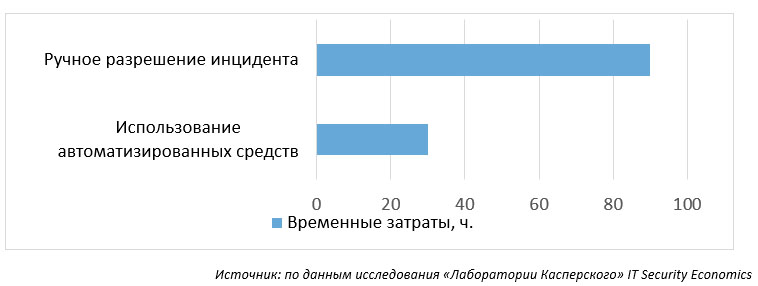

Поскольку решения класса XDR получают информацию от различных источников, они могут активно реагировать на угрозы и блокировать их уже в более широком диапазоне, сопоставляя события безопасности для обнаружения нарушений ИБ и проникновений в корпоративную информационную среду. Решения данного класса более эффективны при использовании в распределенной инфраструктуре с большим количеством сетевых устройств, сегментов и рабочих станций. Их применение дает более полную картину взаимодействия интегрированных элементов сетевой инфраструктуры, позволяет организовать скоррелированный обмен событиями, оперативное наполнение баз данных ИБ и своевременное реагирование на возможную угрозу. По статистике, использование автоматизированных средств ускоряет обнаружение угроз и реагирование на них вплоть до 60%, что способствует существенной оптимизации труда ИБ-специалистов.

Говоря о решениях, направленных на автоматизацию реагирования, стоит также упомянуть класс продуктов SOAR (Security Orchestration, Automation and Response), которые предназначены для оркестрации систем безопасности, а именно координации взаимодействия между системами. Системы SOAR позволяют собирать данные о событиях ИБ из разнородных источников, обрабатывать и автоматизировать типовые сценарии реагирования в мультивендорных корпоративных средах. SOAR являются логическим продолжением систем SIEM (Security Information and Event Management), которые собирают события из различных источников, сопоставляют их и, обнаружив нарушение, возбуждают инцидент с информацией о возможном присутствии злоумышленника, фиксируют проблему и оповещают ответственного сотрудника компании.

SOAR-система способна не только собирать и обрабатывать события, но и активно реагировать на них в соответствии с заданными сценариями. На основании собранной информации об инциденте SOAR выполняет определенный набор действий, необходимых для предотвращения угрозы и минимизации ее последствий благодаря интеграции с различными типами сетевых устройств и системами обеспечения ИБ. Решение способно отдавать команды смежным ИБ-продуктам и тем самым либо ограничивать взаимодействие сегментов информационной системы между собой, либо переносить подозрительные активы в изолированные области (в том числе VLAN) для дополнительного анализа и выявления факта компрометации.

SOAR позволяет нивелировать последствия инцидентов ИБ: посредством взаимодействия с различными центрами управления можно дистанционно удалить вредоносные объекты и ПО и восстановить исходное (до момента оказания на него негативного воздействия) состояние актива.

***

Новые вызовы заставляют бизнес постоянно совершенствовать системы безопасности — учитывать возникновение новых угроз и внедрять дополнительные технические средства. Выбирая решения, нужно принимать во внимание особенности инфраструктуры и общую направленность ИТ-политики компании, а при рассмотрении вариантов построения защиты ориентироваться на актуальный сценарий. Если компания использует гибридную инфраструктуру, т.е. задействует различные информационные и облачные ресурсы, важно понимать, как эти ресурсы взаимодействуют между собой, и учитывать все каналы связи. И если в компании еще не организована система защиты, способная оптимизировать работу ИБ-специалистов, автоматизировать процесс реагирования на угрозы, вовремя обнаружить и предотвратить их распространение по сетевой инфраструктуре, то ее однозначно нужно внедрять уже сейчас, чтобы избежать потенциальных рисков, временных затрат и финансовых потерь.

Николай Спирихин, специалист по продажам решений направления «Инфраструктурная безопасность»,

Softline

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!

Читайте также:

Российский рынок MSSP: драйверы и тренды

EDR vs логирование, или Можно ли обойтись без EDR

Режим «осьминога»: как ИТ-директору справиться с разнородной инфраструктурой

Цифровые ассистенты и прогнозные модели: ИТ-тренды в промышленности 2025 года

Облачные перспективы: трансформация рынка и ее влияние на российский бизнес