| Рубрикатор |  |

|

| Статьи |  |

ИКС № 2 2023 |  |

|

| Алексей ПАДЧИН | 05 апреля 2023 |

Защитим АСУ ТП, не дожидаясь «перитонита»

Каждая из незакрытых уязвимостей в ИТ-инфраструктуре управления производством может обернуться отключенной турбиной, нарушенным технологическим процессом, остановкой отгрузки нефти на танкер, испорченной партией продукции.

Прошлый год запомнился беспрецедентным количеством кибератак на ИТ-инфраструктуру крупных компаний и объекты КИИ. По данным исследования «Лаборатории Касперского», во втором полугодии Россия вошла в тройку лидеров в рейтинге регионов мира по доле заблокированных вредоносных объектов на компьютерах АСУ (39%). По сравнению с первой половиной года показатель вырос на 9% – это наиболее значительное изменение среди исследованных регионов.

Всего за 2022 г., как отмечается в отчете Positive Technologies, в промышленных компаниях было зафиксировано 223 инцидента, вызванных атаками злоумышленников, что на 7% больше, чем в 2021 г., а продажа доступа к промышленным предприятиям в дарквебе выросла на 40%. 87% успешных атак были направлены на компьютеры, серверы и сетевое оборудование. В 44% случаев злоумышленники проводили атаки на персонал промышленных компаний с помощью вредоносных рассылок по электронной почте (94%) и фишинговых сайтов (10%).

И в этом году хактивисты останавливаться не намерены. Многие эксперты прогнозируют усиление внимания злоумышленников к реальному сектору экономики и критической инфраструктуре. Поэтому в нынешние времена главный вопрос не в том, взломают вашу систему или нет, а в том, когда это случится.

Угроза, откуда не ждали

Как правило, при целенаправленных атаках с момента первой разведки до выполнения целей взлома могут пройти месяцы. Поэтому есть все шансы обнаружить и заблокировать угрозу на начальном этапе. Для этого нужно знать потенциально слабые места в инфраструктуре.

Стандартная архитектура АСУ ТП имеет три основных уровня:

- Исполнительные устройства — манометры, заслонки, арматура, датчики и пр. Атака на этот уровень чревата риском выхода из строя или некорректной работы устройств.

- Контроллеры – уровень взаимодействия «железа», отвечает за технический процесс и его безопасность. С этим уровнем связаны риски остановки, подмены программы, изменения уставок (значений, на базе которых выполняется тот или иной алгоритм в контроллере).

- SCADA – уровень, на котором обслуживающий персонал управляет технологическим процессом. Здесь задаются уставки, происходит архивация данных, операторы уведомляются о критичных ситуациях на производстве. На этом уровне актуальны риски подмены реальных данных, выгрузки базы, изменения уставок или получения контроля над техпроцессом.

На крупных предприятиях добавляются уровни, которые позволяют наиболее эффективно работать с данными и анализировать их, а также оптимизировать как производственные, так и бизнес-процессы: MES, ERP, BPM.

Как правило, доступ к интернету появляется на уровне SCADA. Его используют для почты, подключения удаленных клиентов (сервисного обслуживания) или для личных нужд сотрудников. В редких случаях можно найти контроллеры с прямым доступом во Всемирную паутину. Так, по данным поисковика по интернету вещей Shodan, 502-й порт, стандартный для Modbus TCP, на момент написания статьи был доступен у 673 устройств. Кроме того, сотрудники часто подключаются к сети в обход общей. Кстати, «раздавать интернет» сейчас возможно даже с кнопочного телефона.

Что уж говорить о постоянном использовании USB-устройств, предназначенных для передачи данных? Занести через них зловред на уровень АСУ ТП, даже через закрытый периметр, без ведома владельца не составит труда.

По моему опыту, уязвимости разной критичности и сложности могут встречаться в контроллерах, OPC-серверах и SCADA-системах. Последствия их использования тоже могут быть разными: начиная от сброса системы аутентификации с помощью очистки .txt файла или перегрузки журнала подключений до изменения пароля администратора через SQL-инъекцию.

Некоторые уязвимости закрывают, но меняются технологии, инфраструктура, и через некоторое время они обнаруживаются вновь. Например, уязвимость kb5004442((CVE-2021-26414)) непосредственно связана с DCOM (Distributed Component Object Model). Данная технология была слабо защищенной в 2003 г., ее обновили, усилили и использовали вплоть до сегодняшнего дня. Недавно в ней нашли новую «дыру».

CISA, ATT&CK, «Лаборатория Касперского» и Positive Technologies ежегодно публикуют множество новостей о выявленных и закрытых вендорами уязвимостях, которые без постоянной установки обновлений компаниями могут быть использованы злоумышленниками для проникновения в систему. По данным CVE, в Windows XP SP 3 выявлено около 445 уязвимостей, а в Windows 7 – более 1000. И это только те, которые опубликованы официально и для которых разработчики в каком-либо из обновлений создали «противоядие».

Помимо устаревающих операционных систем существуют слабые места, связанные с технологиями. К примеру, на сайте CISA опубликовано более 2000 уязвимостей для промышленного оборудования, около 500 из них связано с технологиями Siemens, 40 – с технологией OPC. Безусловно, многие из них в более свежих прошивках или версиях софта и «железа» уже устранены. Но будем честны, когда вы в последний раз загружали обновление на все контроллеры или пересобирали проект?

Чем защищаться?

На промышленных предприятиях внедрение систем автоматизации занимает в среднем от трех до пяти лет, а согласование каких-либо изменений может длиться месяцами. Поэтому проекты, которые были начаты, к примеру, год назад, уже не могут быть полностью выполнены из-за отсутствия поставок. В результате складывается ситуация, когда предприятия даже при желании не имеют возможности развернуть последние обновления, что дает злоумышленникам отличный шанс для осуществления как простых, так и сложных целенаправленных атак. И если система безопасности ранее только номинальную выполняла свою функцию, то сейчас стоит задуматься о реальной защите, так как количество эксплойтов для каждой уязвимости ежедневно растет.

Приведу пример: одним из слабых мест у больших компаний является доступ к базе данных («Хисториан»), который зачастую открыт для передачи информации в сторонние сети. Попав в периметр предприятия, злоумышленник начинает сканировать сеть или загружать нелегитимный софт для закрепления на этом узле и дальнейшего развития атаки. Сканируя сеть с узла «Хисториан», можно узнать, какие порты преимущественно открыты, какие драйверы или OPC-серверы используются, а следовательно, понять, какое оборудование установлено. При отсутствии эшелонированной защиты или постоянного мониторинга такие действия могут оставаться незамеченными долгое время. Обладая подобными данными и точкой входа, хакеру в дальнейшем не составит труда вмешаться в критически важный процесс.

Для устранения этих угроз компании стремятся уделять больше внимания защите промышленного периметра. На отечественном рынке присутствуют несколько разработчиков, специализирующихся в том числе на защите объектов КИИ. Комплексные решения, которые включают обеспечение безопасности сети, периметра, конечных узлов с возможностью агрегации и анализа информации в едином центре ИБ-мониторинга (SOC), не позволяют злоумышленникам проникнуть в инфраструктуру незамеченными.

Среди существующих систем для защиты АСУ ТП можно выделить:

- InfoWatch ARMA. Система сегментирует промышленную сеть с возможностью настроить отправку команд и данных из одного сегмента в другой. Также осуществляет мониторинг трафика и разграничение прав. Позволяет надежно закрыть периметр производственного процесса и отследить все, что происходит внутри, – как сетевые взаимодействия, так и события на конечных узлах.

- Kaspersky Industrial CyberSecurity. Защищает всю сеть предприятия, включая конечные устройства, отслеживает сетевые взаимодействия, а также целостность проектов, загруженных непосредственно в контроллер. Интеграция с Kaspersky Unified Monitoring and Analysis Platform позволяет передавать ИБ-инженеру полную информацию о текущем статусе защищенности.

- PT Industrial Cybersecurity Suite – комплексная платформа для своевременного выявления киберугроз и реагирования на инциденты в промышленных системах. За счет комбинации ключевых продуктов Positive Technologies: MaxPatrol SIEM, MaxPatrol VM, PT ISIM, PT Sandbox и агентов PT XDR платформа обнаруживает атаки на сетевом, системном и прикладном уровнях промышленных систем и автоматизирует реагирование на инциденты ИБ.

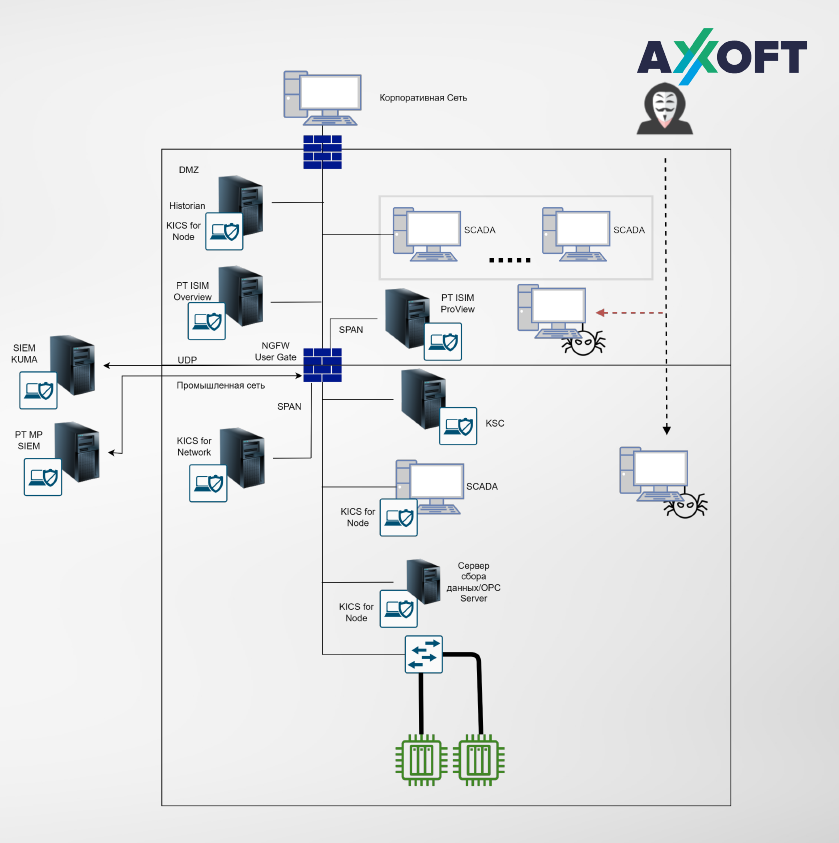

В рамках одного проекта можно создавать комбинированные решения, включающие сильные стороны продуктов каждого разработчика. У нас есть опыт реализации проектов тестирования совместимости решений на базе продуктов KICS for Node, KICS for Network и UserGate NGFW. Тестирование продемонстрировало жизнеспособность и целостность такого подхода, который дал возможность обеспечить полную защиту сети и конечных узлов, а также настроить эшелонированную защиту.

Типовая архитектура с наложенными средствами защиты АСУ ТП (комбинированное решение)

Кроме того, мы регулярно тестируем совместимость различных систем в виртуальном пространстве «Демосфера». Это позволяет подобрать рабочую конфигурацию для решения конкретных задач бизнеса и в дальнейшем предоставить заказчику настроенную систему, отвечающую всем его требованиям.

Алексей Падчин, технический специалист,

Axoft

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!