| Рубрикатор |  |

|

| Статьи |  |

ИКС № 3 2021 |  |

|

| Александр ПЕРШИН | 03 сентября 2021 |

Пользователи зарубежных мобильных технологий: заложники или жертвы?

Обеспечение безопасности страны и граждан в киберпространстве невозможно без создания национальной мобильной платформы.

Мобильная угроза

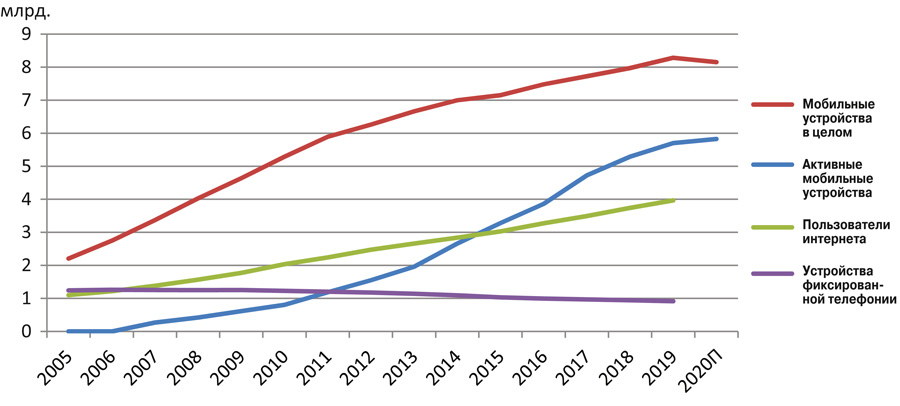

Мобильные устройства давно стали неотъемлемой частью бизнес-процессов компаний и государственных организаций, важным инструментом повышения эффективности их работы. Так, к ноябрю 2020 г. общее количество мобильных устройств в мире, по оценкам Международного союза электросвязи, превысило 8 млрд, причем почти 6 млрд из них были активными (рис. 1).

Стремительно развивающиеся мобильные технологии порождают и новые угрозы, в числе которых – наличие недекларируемых возможностей (НДВ) в программно-аппаратном обеспечении устройств и приложениях сторонних компаний, трассировка и подмена местонахождения, отслеживание действий пользователей через приложения и др.

Источник: МСЭ

Рис. 1. Рост числа различных коммуникационных устройств и пользователей интернета

Эти вызовы и угрозы обусловлены специфическими особенностями мобильных технологий: с одной стороны, для них отсутствует понятие «периметр контролируемой зоны», а с другой – есть возможность неограниченного во времени и в пространстве несанкционированного доступа к мобильному устройству.

Проблемы микроэлектроники

Большинство современных мобильных устройств построено на базе микропроцессоров архитектуры ARM (Advanced RISC Machine). Современный ARM-процессор – это «система на кристалле» (system on chip), т.е. в одном корпусе содержатся процессор, память, контроллеры внешних устройств для взаимодействия с внешним миром.

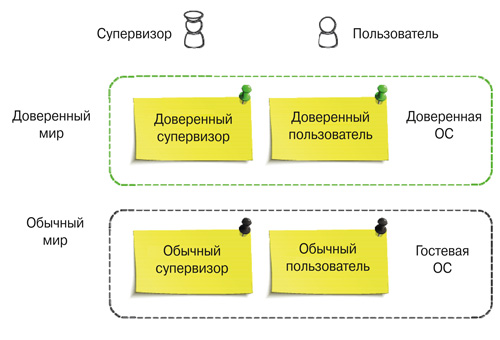

Начиная с версий ARM Cortex A5 (мультимедийные процессоры) и R4 (для промышленной электроники и встраиваемых систем), в микропроцессорах появился механизм TrustZone, обеспечивающий аппаратную изоляцию двух параллельных миров: доверенного (безопасного, Secure World) и обычного (нормального, Normal World), в котором работают приложения под управлением привычных ОС (рис. 2).

Рис. 2. Изоляция доверенного и обычного миров в ARM-процессорах

При загрузке процессора сначала загружается специализированная компактная Secure OS, находящаяся в Secure World и контролирующая все коммуникации процессора с внешним миром (контроллеры и периферию). Она же формирует и профиль безопасности (доступные ресурсы, например, объем памяти, внешняя периферия и пр.) для гостевой, т.е. основной ОС (iOS, Android, Sailfish («Аврора»), Linux, Windows и др.) в Normal World.

Несмотря на то что эти два мира изолированы друг от друга, между ними есть тесная связь и возможность общения. Во-первых, Secure OS и загруженные в нее трастлеты (доверенные приложения) имеют неограниченные возможности и могут получить полный доступ ко всем ресурсам – памяти, ключам, устройствам ввода-вывода. Во-вторых, в ядре всех ОС (включая сертифицированные), работающих в Normal World, есть команды передачи управления Secure OS.

Риски использования TrustZone

Декларируется, что TrustZone создана для обеспечения контроля за распространением контента (платное ТВ, музыка, видео), безопасных платежей (Secure PIN) и хранения криптографических ключей (шифрования и подписи), выполнения криптографических операций в изолированной среде (Secure OS) и работы доверенных корпоративных приложений (удаленный безопасный доступ, VPN, аутентификация; защищенная почта; защищенная передача данных и голоса).

Однако при этом приложение из TrustZone может скрытно (и без возможности обнаружения) выполнять шпионские функции (включать микрофон, камеру, вывод на экран, контролировать обмен данными, манипулировать информацией – подменять координаты GPS/ГЛОНАСС, осуществлять кражу криптографических ключей, отпечатков пальцев с сенсора, ключей для доступа в государственные и корпоративные информационные системы и т.п.). В результате возникают большие риски дистанционного отключения связи, инфраструктуры управления, контроля информационных потоков, перемещения транспорта и людей.

Механизм TrustZone содержат практически все современные ARM-процессоры. «Движки» большинства мобильных, встраиваемых ОС (iOS, Android, Tizen, Sailfish) построены на ядре Linux. При инициализации устройства ядро обращается к механизмам TrustZone (Secure Monitor). Удалить вызовы Secure Monitor из ядра «гостевых» ОС нельзя – они перестанут работать на этих процессорах, так как управлением режимами энергосбережения, загрузкой аппаратных ядер процессора, кэшем и пр. занимается именно Secure OS (подобно BIOS в системах x86).

Удалить или заменить Secure OS в TrustZone практически невозможно (она защищена секретным ключом), обнаружить – крайне сложно. Это можно сделать только по косвенным признакам, например, по наличию команд SMC#0 в ядре гостевой ОС.

Написать свою Secure OS и загрузить ее в импортный ARM-процессор – задача нетривиальная, поскольку документация на аппаратный уровень процессоров, как правило, недоступна (особенно для российских компаний), ключи процессора для загрузки своей Secure OS российским разработчикам также никто не даст.

ARM-процессоры с «открытой» TrustZone или без нее крайне небезопасны. Важно отметить, что все это уязвимости самого нижнего уровня – уровня загрузчика ОС, «вшитого» в процессор, т.е. их практически нельзя устранить, зато их может использовать тот, кто знает о них, и знает, как это сделать.

России нужна национальная мобильная платформа

По заявлению бывшего сотрудника АНБ США Эдварда Сноудена, смартфоны скрытно передают в эфир информацию о нас и создают то, что он назвал «личным делом». «Фактически это файл, хранящий полную информацию о личной жизни», – пояснил эксперт, предупредив, что эта информация используется в финансовых и других целях.

Кроме того, мобильные технологии наряду с интернетом могут задействоваться как инструмент для совершения различных противоправных действий: террористической деятельности, работы иностранных спецслужб, несанкционированного доступа к персональным или критичным корпоративным данным, составляющим коммерческую тайну, подмены/блокировки данных критической информационной инфраструктуры и пр.

В совокупности перечисленные уязвимости представляют угрозу национальной безопасности. Более подробно с проблемой можно ознакомиться в подготовленной Ассоциацией руководителей служб информационной безопасности (АРСИБ) брошюре «Безопасность мобильных технологий в корпоративном секторе. Общие рекомендации. Версия 2.0». Таким образом, неизбежно встает сакраментальный для России вопрос: «Что делать?». Ответ: создать независимую от зарубежных поставщиков программно-аппаратную мобильную платформу, в терминах брошюры – Национальную мобильную платформу.

Основные компоненты Национальной мобильной платформы:

- Доверенная аппаратная платформа. Она может быть российской или частично зарубежной сборки. Ее могут составлять микропроцессоры, которые произведены, например, в КНР или странах Юго-Восточной Азии, с использованием российских комплектующих и обязательной приемкой в соответствии с правилами, принятыми в Российской Федерации, и выдачей сертификата установленного образца.

- Доверенная мобильная ОС, включающая встроенные или сторонние средства защиты информации от несанкционированного доступа, а также средства криптографической защиты информации (СКЗИ).

Уже внедряемая в России ОС «Аврора» с приложениями и сертифицированным СКЗИ (также имеет сертификат ФСТЭК России по отсутствию НДВ) – это хорошее решение. Но его следует рассматривать только как промежуточное. Главная проблема – микропроцессоры, заведомо не содержащие НДВ.

Наш «Эльбрус»

Такими микропроцессорами могут стать чипы серии «Эльбрус». В 2020 г. на базе процессора «Эльбрус-1С+» Институтом электронных управляющих машин им. И.С. Брука (ИНЭУМ) – частью концерна «Автоматика» госкорпорации «Ростех» – совместно с МЦСТ изготовлен облегченный доверенный планшет (рис. 3).

Источник: «Ростех»

Рис. 3. Прототип планшета на базе микропроцессора «Эльбрус-1С+»

Созданный полностью по российским технологиям 64-разрядный одноядерный процессор «Эльбрус-1С+» разработан на предприятии МЦСТ с соблюдением норм технологического процесса 40 нм.

По современным меркам характеристики используемого в мобильном устройстве процессора весьма скромные. Однако МЦСТ уже создала 16-нанометровый процессор. Чип, получивший название «Эльбрус-16С», стал первым отечественным CPU, достигшим частоты 2 ГГц. Компания планирует полностью завершить его разработку в 2021 г. Новый процессор, поддерживающий работу ОС «Эльбрус Линукс», будет готов к серийному производству к концу 2021 г., а само производство начнется в первой половине 2022 г.

Непосредственный выпуск будет развернут за пределами нашей страны – в России пока нет заводов, способных выпускать 16-нанометровую продукцию. К целевым потребителям нового чипа относятся производители серверов среднего и высшего классов производительности, систем хранения данных, мощных встраиваемых вычислительных узлов, рабочих станций и суперЭВМ. Возможно ли применение этих процессоров или хотя бы «Эльбрус-8СВ» (28 нм, 1,5 ГГц) в мобильных устройствах – вопрос пока открытый.

Мультиклеточные процессоры

Еще одна возможность – использование решений российской компании «Мультиклет» из Екатеринбурга, которая занимается разработкой и производством высокопроизводительных отказоустойчивых процессорных ядер и процессоров с низким энергопотреблением, спроектированных на базе мультиклеточной архитектуры (множественный поток команд, множественный поток данных), а также устройств на их основе. Так, 16-клеточный процессор MultiClet B (топонорма 28 нм) за один такт может выбрать и выполнить до 16 команд.

В настоящее время компания перешла от разработки отдельных процессоров к созданию мультиклеточной платформы, т.е. набора IP-блоков, в состав которого входят мультиклеточные ядра, блоки матричных операций, блоки доступа к памяти с разными алгоритмами кэширования. На основе этой платформы можно проектировать мультиклеточные процессоры различного назначения.

Предлагаемая компанией архитектура принципиально отличается от общепринятой фон-неймановской архитектуры. По сравнению с традиционными решениями такой же производительности мультиклеточные процессоры потребляют меньше энергии и используют меньше кремниевых ресурсов, а также характеризуются вирусоустойчивостью на архитектурном уровне. Организация программы и система команд этих процессоров таковы, что незаметное вмешательство в вычислительный процесс практически невозможно. Оно неизбежно приведет либо к остановке процессора, либо к неконтролируемому искажению результатов его работы.

«Стерилизация» импортных решений

Другой путь создания доверенной аппаратной платформы – «стерилизация» импортных решений. Она может осуществляться, в частности, с помощью разработанного компанией «Аладдин Р.Д.» программного модуля Aladdin Trusted Security Module (TSM) и предполагает использование доверенной программно-аппаратной платформы с применением технологии TrustZone для ARM-процессоров серии i.MX6 компании NXP/Freescale. Этот поход позволяет заменить обычный загрузчик ОС на собственный доверенный, загрузить собственную реализацию Secure OS (Trusted Execution Environment) и обеспечить контроль над коммуникациями и процессами, загрузку и взаимодействие с любой гостевой ОС без внесения каких-либо изменений в нее или в используемые приложения.

Aladdin TSM включает в себя:

- Модуль доверенной загрузки, реализующий функции электронного замка и удовлетворяющий требованиям профиля защиты ФСТЭК России к средствам доверенной загрузки уровня BIOS второго класса.

- Модуль СКЗИ и электронной подписи, реализующий набор российских криптографических алгоритмов и протоколов и работающий как трастлет в изолированной доверенной среде TrustZone с аппаратным доверенным хранилищем ключей.

- Модуль доверенного ввода-вывода для защищенных приложений, недоступного для перехвата средствами обычной ОС.

- Модуль централизованного управления, позволяющий с использованием системы JaCarta Management System дистанционно управлять ключами и сертификатами, загрузкой трастлетов, безопасно обновлять «прошивку» процессора, загружать и анализировать журналы аудита и т.п.

Области применения: мобильные устройства, терминалы, тонкие клиенты, сетевое оборудование, элементы интернета вещей и др.

Cтандарты безопасности мобильных технологий

Помимо собственных процессора и ОС крайне желательно разработать стандарты, критерии оценки или иные нормативные и регулирующие документы в части безопасности мобильных технологий в корпоративном секторе. За основу можно взять международную систему стандартов Common Criteria (ISO/IEC 15408) в версии 2016 г.

Если не приступить к решению этих задач немедленно, то наблюдаемые сегодня волны кибервойны могут перерасти во всепоглощающее цунами, результатом которого станет киберхаос.

Услышьте нас. Промедление может обойтись дорого…

Александр Першин, руководитель рабочей группы по безопасности мобильных технологий,

АРСИБ

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!