| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Средний выкуп, запрашиваемый вымогателями, достиг $247 000

| 19 мая 2022 |

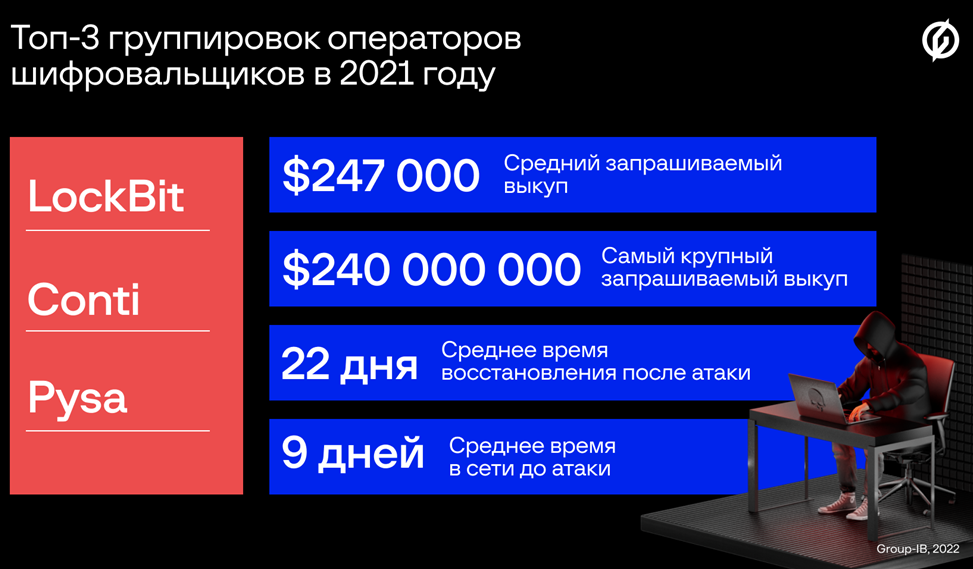

Согласно отчету Group-IB, самыми агрессивными операторами шифровальщиков, совершившими наибольшее число кибератак в мире, стали группы LockBit, Conti и Pysa. Запрашиваемые злоумышленниками суммы выкупа достигли астрономических величин: в среднем требуемый выкуп составил $247 000.

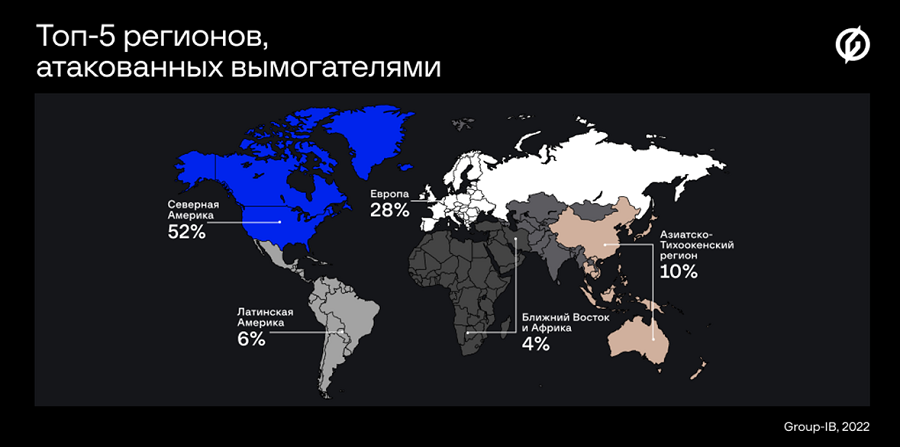

Третий год подряд атаки программ-вымогателей являются одной из самых серьезных и разрушительных киберугроз. Исследовав более 700 атак в 2021 году, эксперты Group-IB, выяснили, что основные цели вымогателей по-прежнему приходятся на Северную Америку, Европу, Латинскую Америку, Азиатско-Тихоокеанский регион. Среди нашумевших инцидентов 2021 года с участием шифровальщиков можно отметить нападения на концерн Toshiba, американскую трубопроводную систему Colonial Pipeline, крупнейшего производителя мяса JBS Foods, и IT-гиганта Kaseya. Рекорд по жадности поставили вымогатели из Hive: они потребовали от немецкого холдинга MediaMarkt выкуп в $240 млн. Среднее время простоя атакованной компании в 2021 году увеличилось с 18 дней до 22 дней.

Group-IB выпустил отчет «Программы-вымогатели 2021-2022», посвященный шифровальщикам. В России количество реагирований Лаборатории цифровой

криминалистики Group-IB на атаки программ-вымогателей в первом квартале

2022 года выросло в 4 раза по сравнению с аналогичным периодом 2021

года.

В 2021 году количество атак программ-вымогателей на российские компании увеличилось более чем на 200%. Наиболее активными в России оказались операторы шифровальщиков Dharma, Crylock, Thanos. А вот русскоязычная группа OldGremlin хотя в 2021 году заметно снизила свою активность — хакеры провели всего одну массовую рассылку (для сравнения: в 2020 году их было 10), однако атака оказалась настолько успешной, что кормила “гремлинов” весь год. Например, у одной из жертв вымогатели потребовали за расшифровку данных рекордную для России сумму — 250 млн рублей.

В первом квартале 2022 года количество реагирований экспертов Лаборатории цифровой криминалистики Group-IB на атаки программ-вымогателей в России выросло в 4 раза по сравнению с аналогичным периодом 2021 года. В последнее время шифровальщики нацелены в России исключительно на крупный бизнес — от 5000 сотрудников — из отраслей строительства, страхования, агропромышленного комплекса.

Новой тенденцией, согласно исследованию «Программы-вымогатели 2021-2022», стал отход на второй план шифрования, как инструмента давления на жертву. Теперь у компаний-жертв вымогают средства, угрожая выложить их конфиденциальные данные в публичный доступ на так называемые DLS (Dedicated Leak Site). В 2021 году этим методом пользовалось подавляющее большинство шифровальщиков — 63%.

Как отмечала Group-IB в отчете Hi-Tech Crime Trends H2 2020/ H1 2021, использование вымогателями DLS для давления на жертву, чтобы заставить ее заплатить выкуп под угрозой обнародования похищенных данных в публичном доступе, достигло пика именно в 2021 году. Число новых DLS выросло более, чем вдвое — с 13 до 28, при этом количество выложенных данных компаний за год увеличилось на беспрецедентные 935% — с 229 жертв до 2 371. При этом атакующие стали гораздо быстрее добиваться своих целей: если раньше среднее время нахождения шифровальщиков в сети жертвы составляло 13 дней, то в прошлом году оно сократилось до 9.

Еще одной тенденций 2021 года стал «ребрендинг»: группы вымогателей сменили названия. Этим «маркетинговым» инструментом операторы шифровальщиков стали пользоваться в ответ на повышенное внимание к ним со стороны исследователей и правоохранительных органов. После того как DarkSide и REvil исчезли из публичного пространства, на сцене появился новой игрок – BlackMatter, затем его сменил BlackCat. Чуть ранее, весной группа DoppelPaymer переименовала свои новые программы-вымогатели в Grief (Pay OR Grief).

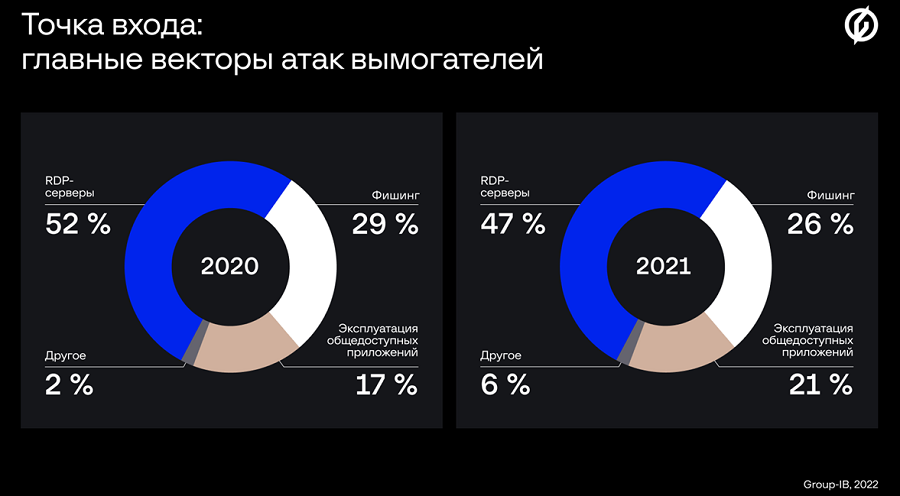

Как и в позапрошлом году, самым частым способом получения первоначального доступа в сети компаний стала компрометация публичных RDP-серверов. На этот вектор атаки приходится почти половина (47%) всех исследованных инцидентов — многие из сотрудников по-прежнему работали на удаленке. На втором месте — фишинг (26%), на третьем — эксплуатация общедоступных приложений (21%).

В 2021 году некоторые операторы шифровальщиков стали «работать» через 0-day (англ. zero day) — неустранённые или еще не выявленные уязвимости, которые используют атакующие. Так, партнеры REvil атаковали тысячи клиентов Kaseya, эксплуатируя уязвимости 0-day в серверах VSA. Другой пример — группировка FIN11, стоящая за шифровальщиком Clop эксплуатировала ряд уязвимостей нулевого дня в устаревшем средстве для передачи файлов Accellion File Transfer Appliance (FTA).

Если в 2020 году отдельные вредоносные боты (Emotet, Qakbot, IcedID) были закреплены за определенными участниками партнерских программ шифровальщиков, то в прошлом году атрибуция стала не столь очевидной. Например, IcedID использовали для получения первоначального доступа в сети компаний несколько участников партнерских программ шифровальщиков — Egregor, REvil, Conti, XingLocker, RansomExx.

А вот партнеры вымогателя Ruyk для первоначального доступа в сети жертвы использовали бот BazarLoader и в весьма экзотической схеме. Он распространялся не только через фишинг — рассылку спам-писем о платных подписках, но и через вишинг. Во время телефонного разговора злоумышленники обманом заставляли жертву посетить подложный сайт и давали инструкции о том, как скачать и открыть вредоносный документ, который скачивал и запустил BazarLoader.

Наиболее популярным инструментом у вымогателей для пост-эксплуатации ожидаемо оказался Cobalt Strike — он был замечен в 60% исследованных атак шифровальщиков. Тем не менее, некоторые злоумышленники начали экспериментировать с менее распространенными фреймворками, чтобы снизить вероятность обнаружения. К примеру, группировка TA551 экспериментировала с доставкой вредоносного программного обеспечения на основе кроссплатформенного фреймворка Sliver.

«В 2021 году киберугроза №1 впервые получила серьезный отпор — начались аресты участников преступных групп, часть вымогателей вынуждены были залечь «на дно» или замести следы, проводя ребрендинг, — замечает Олег Скулкин, руководитель Лаборатории цифровой криминалистики Group-IB. — Однако, несмотря на некоторую обеспокоенность киберпреступного сообщества, атаки представителей других партнерских программ продолжаются — так что говорить о закате шифровальщиков пока еще рано. Почти 70% инцидентов, над расследованием которых работает наша Лаборатория, приходятся на атаки с использованием программ-вымогателей и мы полагаем эта тенденция сохранится и в текущем году».

Полученные в ходе исследования «Программы-вымогатели 2021-2022» результаты были сопоставлены и описаны в соответствии с матрицей MITRE ATT&CK®, публичной базой знаний, в которой собраны тактики и техники целевых атак.

Источник: Group-IB

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.