| Рубрикатор |  |

|

| Статьи |  |

ИКС № 1 2019 |  |

|

| Николай НОСОВ | 28 декабря 2018 |

Банкоматы под угрозой

Распространение вредоносного программного обеспечения для хищения денег из банкоматов – один из трендов киберугроз уходящего года.

Банкомат – это сейф с деньгами, управляемый компьютером. Взлом сейфа – дело сложное, а профессиональных «медвежатников» не так уж много. Взрывать – шумно и рискованно, особенно после введения дополнительных мер безопасности, принятых в 2016 году после серии подрывов злоумышленниками банкоматов путем поджига искрой предварительно закачанного газа. Гораздо эффективней обмануть компьютер.

Диалог с компьютером

Идея не новая – еще в фильме 1991 года «Терминатор 2: Судный день» юный Джон Коннор ворует деньги из банкомата, вставляя ложную банковскую карту, подключенную шлейфом к компьютеру. Фантастика часто становится реальностью. В январе 2018 года Секретная служба США выпустила экстренное предупреждение, в котором сообщалось об угрозе атак джекпот (jackpotting) на банкоматы, когда воры устанавливают в банкоматы вредоносное программное и (или) аппаратное обеспечение, выдающее наличные по запросу злоумышленника.

В отличие от сейфовой части, компьютерный отсек (сервисная зона) защищен слабо и открывается простым ключом, одинаковым для серии банкоматов. Его можно купить в интернете или использовать отмычку. Получив физический доступ к компьютеру, воры могут подключить свою клавиатуру, воспользоваться портом USB или заменить аппаратные устройства.

Так, во время серии проведенных в Мексике атак злоумышленники подменяли оригинальный жесткий диск банкомата на свой, с установленным вредоносным ПО. Чтобы восстановить соединение с устройством выдачи купюр (диспенсером), требовалось эмулировать физическую аутентификацию, т.е. подтвердить, что имеется легальный доступ к сейфу. Для этого преступники использовали медицинский эндоскоп: с его помощью они смогли управлять сенсорами диспенсера.

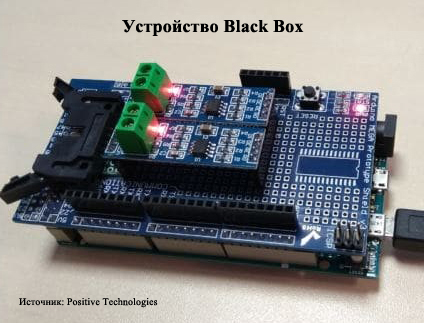

Можно пойти и более простым путем – непосредственно подключить к шлейфу диспенсера специальное устройство, которое отправляет команды на выдачу купюр. Случаи таких атак, получивших название Black Box, также зафиксированы в 2018 году.

В США с массовыми случаями логических, т.е. не использующих методы физического взлома, атак на банкоматы столкнулись впервые, но в остальном мире на проблему обратили внимание раньше. Европейская ассоциация безопасных транзакций (The European Association for Secure Transactions, EAST) опубликовала отчет об атаках на банкоматы за 2017 год. По сравнению с 2016 годом количество логических атак в Европе увеличилось в три раза, а общая сумма ущерба достигла 1,52 млн евро.

Ситуация в России

В зоне риска и российские банкоматы. «Мы проанализировали 26 банкоматов и пришли к неутешительному выводу – банкоматы уязвимы к логическим атакам», – заявил руководитель группы исследований безопасности банковских систем Positive Technologies Ярослав Бабин.

Согласно исследованию компании «Сценарии логических атак на банкоматы, 2018», 69% банкоматов уязвимы для атаки Black Box. Недостаточно надежная система защиты использовалась в половине исследованных банкоматов, а в 19% банкоматов вовсе отсутствовали меры защиты от атак такого типа .

Обычно клиент работает с банкоматом в режиме киоска и не может запускать на устройстве свои команды. Выход из режима киоска — это атака, целью которой является обход установленных ограничений и выполнение команд в ОС банкомата. В 85% случаев были доступны стандартные сочетания, например Alt+F4 для закрытия активного окна или Win+Ctrl, Alt+Tab, Alt+Shift+Tab для переключения задач. Это позволяло не только закрыть окно основного банковского приложения, но и отключить сами приложения, блокирующие ввод произвольных символов с клавиатуры.

Банкоматы – дорогие устройства, эксплуатируемые много лет. Устаревает ОС (на большинстве банкоматов установлена Windows XP), устаревают прикладные программы, и далеко не всегда администраторы занимаются обновлением ПО этих удаленных устройств. В итоге, по данным исследования, операционные системы и используемые приложения уязвимы в 92% банкоматов. Используя бреши в защите, преступник может отключить запрет на запуск посторонних программ или включить вредоносное ПО в список разрешенных.

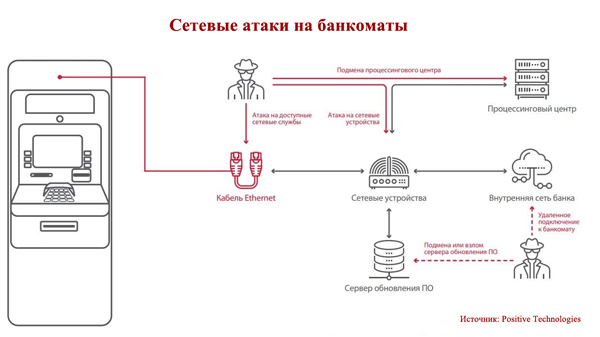

85% банкоматов уязвимы для сетевых атак. Например, злоумышленник может открыть сервисную зону, отключить Ethernet-кабель от банкомата и подсоединить свое устройство до модема или вместо него. Затем нарушитель сможет подключиться к этому устройству и проводить атаки на доступные сетевые службы или атаки типа «человек посередине». Иногда модем расположен снаружи банкомата, и для того чтобы подключиться к сетевому кабелю, не нужно даже иметь доступ к сервисной зоне.

Еще больше упрощается задача злоумышленника, если он является сотрудником банка или провайдера, так как у него есть возможность получить доступ удаленно, или если он сумел попасть в информационную систему банка — в каждом четвертом из протестированных Positive Technologies банков можно было получить несанкционированный доступ к управлению банкоматами.

Возможна атака путем подмены процессингового центра, когда преступник подключает в сервисной зоне банкомата к кабелю Ethernet эмулятор, одобряющий запрос от банкомата на получение денег. Такую атаку можно было провести на 27% обследованных банкоматов.

Все исследованные банкоматы позволяли перехватывать данные банковских карт. Для этого злоумышленнику достаточно вскрыть системную часть банкомата и установить специальное устройство для перехвата карточных данных. Полученная информация легко монетизируются в даркнете – средняя стоимость данных банковской карты с балансом от сотни долларов составляет $9.

Чем дальше – тем сложнее

С одной стороны, атаки становятся все более сложными, с другой – их все легче провести. В преступном мире широко используются разделение труда и сервисные модели. Одни разрабатывают программы, другие – аппаратные средства, третьи покупают готовые устройства, читают инструкции и проводят атаки. Развивается узкая специализация, а сама атака уже не требует высоких профессиональных знаний. «Мы видим тренд – злоумышленники разрабатывают специальное программное обеспечение для опустошения банкоматов», – пояснил Ярослав Бабин. В качестве примера эксперт привел предлагаемое в даркнете за $5 тыс. вредоносное ПО Cutlet Maker. Устанавливаемый на банкомат через порт USB комплекс состоит из трех компонентов: основного модуля, взаимодействующего с диспенсером банкомата, генератора паролей для защиты от неавторизованного запуска зловреда и приложения, определяющего содержимое каждой кассеты банкомата (валюту, количество купюр и их достоинство).

Для того чтобы снизить риск атак, необходимо в первую очередь уделить внимание физической защите сервисной зоны, самой уязвимой части банкомата, без доступа к которой невозможно проведение большинства атак. Следует шифровать диски, трафик до процессинга и использовать классические средства инобезопасности: вести регистрацию и мониторинг событий безопасности, регулярно проводить анализ защищенности банкоматов для своевременного выявления и устранения уязвимостей.