| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Киберпреступность совершила качественный скачок

| 24 апреля 2012 |

Мировой рынок киберперступности эксперты оценивают в 12,5 млрд. долларов, российский – в 2,3 млрд. долларов. А главной тенденцией рынка стало качественное изменение как самой структуры рынка, так и видов угроз.

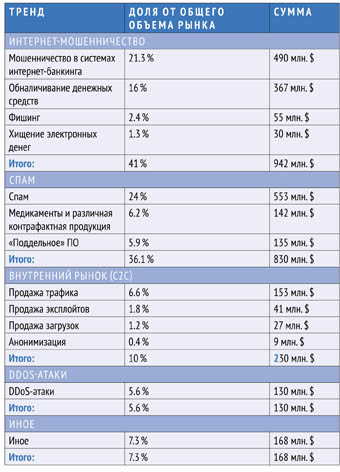

Компания Group-IB подготовила итоговый отчет русского рынка киберпреступности за 2011 год (рынок компьютерных преступлений, совершаемых как гражданами РФ, так и гражданами стран СНГ и Прибалтики, а также гражданами других стран мира, но являющимися выходцами из стран бывшего СССР). Под понятием российский рынок киберпреступности понимается рынок компьютерных преступлений, совершаемых исключительно гражданами РФ.Оценки рынка киберпреступности России по основным направлениям

Таким образом, анализ активности компьютерных преступников в 2011 году позволяет оценивать рынок киберпреступности в России в 2,3 млрд. долларов, что говорит о практически двукратном увеличении прошлогодних показателей.

Полученные данные позволили определить финансовые показатели «русского» рынка киберпреступности, который традиционно в два раза превосходит российский сегмент. Находясь территориально в различных регионах и совершая свои атаки по всему миру, «русские» хакеры заработали около 4,5 млрд. долларов. Эта сумма включает в себя и доходы российского сегмента.

Финансовые показатели мирового рынка компьютерной преступности в 2011 году эксперты Group-IB оценивают в 12,5 млрд. долларов.

Общие тенденции развитияВ 2011 году можно выделить следующие общие тенденции развития рынка компьютерных преступлений:

- Консолидация участников рынка, которая выражается в формировании ряда крупных киберпреступных группировок, функционирующих на постоянной основе.

- Укрепление взаимосвязей между основными группировками, которое заключается во взаимовыгодном обмене скомпрометированными данными, предоставлении бот-сетей, схем обналичивания.

- Проникновение на рынок киберпреступности традиционных организованных преступных группировок, которые пытаются взять под свой контроль не только обналичивание похищенных денежных средств, но и весь процесс хищения. Подобная тенденция ведет к слиянию двух преступных миров и последующему перераспределению ресурсов из традиционных сфер контроля мафии (проституция, наркоторговля, незаконный оборот оружия и пр.) в пользу компьютерных преступлений.

- Проникновение на рынок участников с низким уровнем технического образования. Таким образом, компьютерные преступления перестают быть уделом «технарей», так как требуют, в первую очередь, не специальных знаний, а капиталовложений. Появление данной тенденции привело к расширению внутреннего рынка киберпреступности (Cybercrime to Cybercrime, С2С) и появлению на нем аутсорсинговых услуг (администрирование, обучение, консалтинг и т. д.).

- Рост и расширение внутреннего рынка. Данный рынок охватывает услуги С2C, предоставляемые на платной основе специализированными группами хакеров. Помимо традиционного роста объемов рынка данный год характеризуется становлением нового направления — ИТ-аутсорсинг.

Следствием вышеобозначенных тенденций является следующий факт: рынок киберпреступности в России переживает период динамического перехода от количественного состояния к качественному, что ведет к отходу от хаотической модели развития мира киберпреступности.

Отраслевые тенденции 2011 года

1. Мошенничество в системах интернет-банкинга

Рост количества хищений. 2011 год стал годом бурного роста данной отрасли киберпреступности. В основном этот рост обусловлен улучшением функциональности вредоносных программ, ориентированных на банковские системы, и формированием еще более устойчивых преступных групп, чей профессионализм и опыт росли с каждым месяцем и заработанным миллионом. В результате в декабре 2011 года крупнейшая «банковская» бот-сеть насчитывала около 2 млн компьютеров. Самыми крупными банковскими бот-сетями, которые успешно работали против российских банков, стали бот-сети, построенные на следующих вредоносных программах (расположены в порядке убывания в размере бот-сети):

- Carberp

- Hodprot

- Shiz

- Lurk

- Spy.Ranbyus

- Qhost

Удаленный доступ. Усиление мер защиты со стороны производителей систем ДБО и банков привело к тому, что для совершения успешного хищения злоумышленники начали активно экспериментировать со средствами удаленного доступа для проведения мошеннических операций прямо с компьютеров жертв. Наиболее успешными стали именно те преступные группы, в чьих руках оказался наиболее стабильный и удобный инструмент удаленного доступа. Для удаленного доступа злоумышленники использовали такие средства как TeamViewer, Hamachi, Mipko. Однако наибольшее распространение получил троян, который предоставлял доступ по протоколу Microsoft Remote Desktop.

Автоподмена и автозалив. С 2009 года Group-IB предупреждала об автоматической подмене реквизитов платежного поручения в момент подписания документа и его отправки, а также о возможностях полностью автоматизированного процесса формирования и отправки мошеннического платежного поручения вредоносной программой. Однако эти функциональные возможности начали активно использоваться только с осени 2011 года. Их появление позволяет преступникам избежать необходимости удаленного подключения либо копирования информации с пользовательского компьютера для обхода средств защиты. Пока среди всех вредоносных программ, которые используются против клиентов российских банков, такой функциональностью обладает только «банковская» троянская программа Carberp.

«Благотворительность». Появление автоподмены и автозалива отребовало тщательного тестирования. Злоумышленники нашли идеальный способ: в течение нескольких месяцев они автоматически переводили по 1 рублю на счета различных благотворительных фондов или религиозных организаций. С помощью такой «благотворительности» новый способ мошенничества был успешно протестирован.

Физические лица. В 2010 году жертвами хищений в системах интернет-банкинга были в основном юридические лица, тогда как 2011 год стал годом всплеска хищений у физических лиц. Для данного вида хищений злоумышленники активно использовали техники веб-инжектов, а также троянские программы, перенаправляющие пользователя на фишинговый ресурс. В результате только за последний квартал 2011 года жертвами таких троянских программ стали десятки тысяч физических лиц, а общая сумма похищенных у них средств составила 73,5 млн. долларов.

Веб-инжекты. Активное использование этой техники против клиентов российских банков началось только в 2011 году. Причиной начала использования веб-инжектов стал массовый переход от «толстого» клиента, когда на компьютер пользователя устанавливалась специальная банковская программа, к «тонкому» клиенту, когда все операции осуществляются через веб-браузер. Кроме того, хорошим стимулом для использования этой функциональности киберпреступниками стало увеличение количества физических лиц, использующих интернет-банкинг.

Фишинг. Банковский фишинг большого распространения в прошлом году не получил. После ликвидации в Москве в первом квартале 2011 года группы фишеров, использование такого рода атак практически не встречалось. Однако в конце лета эту же схему опробовала другая группа, которой удалось добиться неплохих результатов на преступном поприще. В результате ее деятельности ежедневно появляются как минимум 1–2 фишинговых ресурса, нацеленных на клиентов нескольких крупнейших банков.

Новые игроки. В апреле 2011 года прекратила свое существование бот-сеть, построенная на троянской программе Hodprot (классификация NOD32), работавшая с 2009 года. Вместо нее злоумышленники предпочли новую троянскую программу Carberp. Многие эксперты в области ИБ заявляли, что к хищениям у клиентов российских банков причастны такие вредоносные программы, как Zeus и SpyEye. Но до конца 2011 года не было зафиксировано ни одного реального хищения с указанными вредоносными программами. Тем не менее, в ноябре–декабре 2011 года были обнаружены первые рабочие экземпляры Zeus и SpyEye, которые обладали модулями для работы именно с российскими системами интернет-банкинга. Исследование этих бот-сетей показало, что эти модули находились в стадии тестирования и активного распространения не получили. В Groupe-IB предполагают, что появление этих программ обязательно найдет свое отражение в 2012 году.

DDoS-атаки. Начиная с конца 2010 года количество DDoS-атак на банки после хищений больших сумм резко сократилось. Эта же тенденция продолжилась и в 2011 году. Она связана с тем, что проведение DDoS-атак стало служить сигналом для служб безопасности банков о совершенных хищениях. В результате мошеннические операции быстро обнаруживались и блокировались.

2. Спам

Партнерские программы. Общие тенденции данной отрасли сохранялись на протяжении всего 2011 года.

- наиболее распространенный и наиболее простой способ монетизации спама — работа на партнерские программы;

- наиболее распространенный способ извлечения прибыли, применяемый партнерскими программами, — продажа контрафактной фармацевтической продукции;

- затем идут продажа контрафактного ПО (под видом лицензионного), продажа дешевых копий престижных аксессуаров (одежды, наручных часов и др.), реклама сайтов знакомств, в том числе и мошеннических, и т. д.;

- другой, менее популярный способ монетизации спама — продажа услуг по рассылке чужих сообщений различных категориям пользователей и сдача в аренду ПО, предназначенного для рассылки спама.

При этом общий объем рассылаемого спама не меняется в результате закрытий отдельных партнерских программ или в результате невыполнения ими обязательств по выплатам спамерам, так как крупные игроки на этом рынке работают сразу на несколько партнерских программ и в случае возникновения проблем переключают свои ресурсы на другие программы.

3. DDoS-атаки

Количество и мощность атак. По сравнению с предыдущими периодами количество DDoS-атак в 2011 году выросло. Основными жертвами традиционно стали интернет-магазины и другие представители сферы онлайн-бизнеса. Однако следует отметить, что средняя мощность атак по сравнению с 2010 годом стала меньше, а для атак в основном использовались бот-сети численностью не более 10 000 узлов.

Политика. В 2011 году резко увеличилось количество «политических» DDoS-атак, которые осуществлялись с целью заблокировать определенные сайты СМИ, блоги и форумы. Это объясняется повышенной политической активностью в России в связи с парламентскими выборами и предстоящими выборами Президента.

Аресты. Летом 2011 года был произведен громкий арест Игоря Артимовича, выступившего исполнителем DDoS-атаки на крупную платежную систему Assist. Благодаря данному случаю правоохранительные органы получили ценный опыт в противодействии преступлениям такого рода.

Банковский спад. В 2011 году значительно уменьшилось количество DDoS-атак на банковские сайты и системы интернет-банкинга. Во-первых, это связано с их неэффективностью с точки зрения проведения мошенничеств. Во-вторых, банки приложили значительные усилия для того чтобы обезопасить свою сетевую инфраструктуру, в частности и в области фильтрации «мусорного» трафика.

HTTPS. Новой тенденцией в 2011 году стали атаки по протоколу HTTPS. При проведении данного вида атак для достижения необходимого результата (отказ в обслуживании) необходим минимум ресурсов. А оборудование для фильтрации и отражения подобного вида атак имеет высокую стоимость и поэтому редко встречается в наличии у хостеров и интернет-провайдеров.

Борьбе с киберпреступностью не хватает закона

В настоящее время преступления в сфере компьютерной информации имеют широкое распространение на всей территории Российской Федерации, стран СНГ и мировых держав. Немаловажную роль в создании препятствий для предотвращения и расследования данных видов преступлений играет наличие определенных пробелов в системе российского законодательства. Из-за несовершенства правовых норм Российской Федерации, отсутствия жестких санкций, устойчивой правоприменительной практики и систематического повышения квалификации по вопросам противодействия компьютерным преступлениям злоумышленники несут ответственность, несоразмерную совершенным деяниям.

Например, Евгений Аникин и Виктор Плещук, взломавшие компьютерную систему американской корпорации RBS WorldPay и похитившие со счетов 10 миллионов долларов, были признаны российским судом виновными, но приговорены только к условным срокам. В то время как за совершение общеуголовных преступлений, например, за хищение с нанесением ущерба на сумму 10 000 – 50 000 рублей, осужденные отбывают реальные сроки в местах лишения свободы.

Президент РФ Дмитрий Медведев внес на обсуждение проект Федерального закона «О внесении изменений в Уголовный кодекс Российской Федерации и отдельные законодательные акты Российской Федерации». Данный проект был принят Государственной думой РФ 17.11.2011 г., и Федеральным законом от 07.12.2011 г. №420-ФЗ введен в действие. Вышеуказанный закон затронул, в том числе, статьи Главы 28 Уголовного кодекса РФ.

Среди наиболее значимых изменений этой части Кодекса, принятие которых положительно скажется на эффективном противодействии преступлениям в сфере компьютерной информации, следует выделить внесение дополнительных квалифицирующих признаков и увеличение тяжести санкций. Вместе с тем поправки в Главу 28 УК РФ были внесены без учета мнения специализированных правоохранительных органов, имеющих опыт расследования преступлений в сфере компьютерной информации, и отраслевых организаций, в связи с чем имеют ряд спорных моментов.

Для усиления противодействия организованной компьютерной преступности со стороны российских правоохранительной и судебной систем предлагается:

- Внести в законодательную базу дополнительный понятийный аппарат, связанный с вопросами информационной безопасности и информационных технологий. Например, необходимо внести (возможно, под иным наименованием) понятие «бот-сеть», которое является и в ближайшем будущем будет оставаться основным инструментом совершения большинства преступлений в сфере информационных технологий.

- Изменить существующее в УК РФ понятие «компьютерная информация», которое не отражает в полной мере сущности компьютерной информации. Таким образом, возникает возможность неверной трактовки понятия.

- Ужесточить санкции за совершенные преступления с использованием компьютерных технологий.

- Внести

изменения и дополнения в уголовно-процессуальное законодательство:

- Внести понятие «цифровые доказательства», описать процедуры и процессуальные действия, связанные с их получением, закреплением, исследованием и др.

- Выделить в отдельное определение место совершения преступления в сфере компьютерной информации и установить определенное место расследования данного вида преступлений.

- Организовать на федеральном и региональном уровнях программы повышения квалификации для судебных, прокурорских, следственных и правоохранительных органов, в рамках которых проводить семинары по вопросам, связанным с расследованием преступлений в сфере компьютерной информации.

- Разработать и внести на рассмотрение ООН документ, устанавливающий принципы международного взаимодействия против преступлений в сфере информационно-коммуникационных технологий и компьютерной информации, и в то же время в отличие от Будапештской конвенции отстаивающий суверенитет государств-участников.

Тенденции развития рынка

Мошенничество в системах интернет-банкинга

Рост. В 2012 году эксперты прогнозируют рост атак на системы интернет-банкинга, так как данная область деятельности продолжает приносить преступникам сверхприбыли. Но в отличие от 2011 года этот рост будет прерывистым и в основном обеспечен хищениями у физических лиц. Начиная со второго квартала 2012 года и до конца лета будет постепенный спад по количеству хищений. Это будет обусловлено заменами игроков и используемых вредоносных программ по направлению мошенничества в системах интернет-банкинга.

Автоподмена и автозалив. Именно эта техника должна стать доминирующей в 2012 году совместно с использованием веб-инжектов.

Замена вредоносных программ. Учитывая текущее состояние и уровень развития преступных групп вредоносная программа Carberp потеряет свои лидирующие позиции, но, возможно, появятся ее клоны, как это было ранее с программой Zeus. Кроме этого, на рынке появятся и новые игроки с новыми троянскими программами, которые при должном уровне развития займут свою нишу в российском сегменте хищений в системах интернет-банкинга.

Фишинг. Как показала практика, работа с фишиновыми ресурсами является трудоемкой задачей, однако даже люди с небольшой квалификацией и маленьким стартовым капиталом могут развить это направление до еще более крупных масштабов. В итоге, эта схема может стать очень популярной и количество людей вовлеченных в нее будет неуклонно расти.

Спам

Рост. Объем рассылаемых нежелательных сообщений будет расти, при этом отключение управляющих серверов бот-сетей, используемых для рассылки спама, приведет лишь ко временному уменьшению количества рассылаемых сообщений.

Стабильность. Наиболее крупные «подпольные» партнерские программы не прекратят свое существование и не будут вытеснены более мелкими игроками.

DDoS-атаки

Фильтрация трафика. В 2012 году «ботоводы» встретятся с определенными сложностями – значительная часть «мусорного» трафика будет блокироваться, не доходя до предполагаемой жертвы, так как на промежуточных узлах появляется все больше фильтрующего оборудования, анализирующего трафик.

Жертвы. Продолжит рост количество атак на ресурсы, использующие HTTPS-протокол. Наиболее частыми жертвами останутся все те же ресурсы, связанные с онлайн-торговлей. А DDoS-атаки в банковской сфере, вероятно, окончательно сойдут на нет из-за их низкой эффективности.

Читайте также:

36,88% всех DDoS-атак в 2023 году пришлось на сферу финансов

Выявлено свыше 5 тысяч вредоносных сайтов, принимающих электронную оплату

Количество почтового спама снижается, но он становится изощреннее

В 4 квартале 2023 года хакеры использовали сразу несколько эффективных методов для запуска DDoS-атак

В 2023 году число заблокированных фишинговых ссылок в России выросло в 5 раз

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.