| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

План по угрозам перевыполенен

| 13 декабря 2012 |

Антивирусные эксперты подвели итоги года. В 2012 году зафиксировано возникновение и развитие новых тенденций, свидетельствующих об изменении традиционных видов и схем распространения киберугроз. Прогнозы на будущее также неутешительны – развитие технологий повлечет за собой все новые и новые опасности.

«Лаборатория Касперского» подвела итоги деятельности киберзлоумышленников в 2012 году и представила прогнозы дальнейшего развития событий в киберпространстве.10 важнейших инцидентов IT-безопасности 2012 года

1. Flashback: атака на Mac OS X

Несмотря на то что предназначенная для заражения Mac OS X троянская программа Flashback/Flashfake появилась в конце 2011 года, по-настоящему широкое распространение она получила только в апреле 2012 года - троянец поразил более 700 000 компьютеров Mac. Это, по-видимому, самая крупная на сегодняшний день эпидемия вредоносных программ для MacOS X. Она стала возможна благодаря двум основным факторам: уязвимости в Java и безразличию поклонников компьютеров Mac к проблемам безопасности.

2. Flame и Gauss: кибершпионаж на государственном уровне

В середине апреля 2012 года в результате серии кибератак были выведены из строя компьютерные системы нескольких нефтяных платформ на Ближнем Востоке. Ответственное за атаки вредоносное ПО, получившее название «Wiper», так и не было найдено, однако в ходе расследования эксперты наткнулись на масштабную кампанию по кибер-шпионажу, которая теперь известна как Flame. Это, возможно, одна из наиболее сложных угроз за всю историю вредоносного ПО. А главное, программа продемонстрировала, что сложное вредоносное ПО способно оставаться необнаруженным в течение многих лет - по оценкам ЛК, проекту Flame не меньше пяти лет.

Вскорости были обнаружены и другие кампании. В частности, Gauss —первый созданный при государственном участии троянец, способный к краже у жертв логинов и паролей к системам онлайн-банкинга.

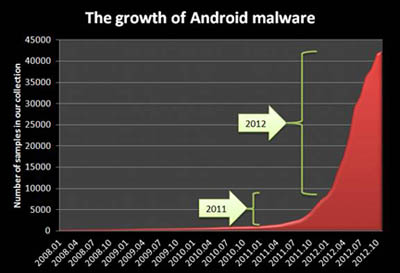

3. Взрывной рост числа Android-угроз

Максимум полученных экспертами вредоносных образцов был отмечен в июне 2012 года, когда было выявлено почти 7000 вредоносных программ для Android. Всего в 2012 году было обнаружено почти 35 000 вредоносных программ для Android — это примерно в шесть раз больше, чем в 2011 году, и примерно в пять раз больше, чем суммарное число образцов вредоносных программ для Android, полученных с 2005 года!

4. Утечка паролей из сервисов LinkedIn, Last.fm, Dropbox и Gamigo

5 июня 2012 года сайт LinkedIn был взломан неизвестными злоумышленниками. В результате взлома произошла утечка в интернет хешей более 6,4 миллионов паролей к пользовательским учетным записям. Потом в 2012 году произошла утечка пользовательских учетных записей DropBox, а также атаки на сервисы Last.fm и Gamigo. Чтобы проиллюстрировать масштаб проблемы, на конференции InfoSecSouthwest 2012 компания Korelogic распространила архив, содержащий около 146 миллионов хешей паролей, собранных в результате нескольких инцидентов со взломом сайтов, причем 122 миллиона паролей из этого числа уже были взломаны.

5. Кража сертификатов Adobe и вездесущая APT-атака

27 сентября 2012 года компания Adobe объявила об обнаружении двух вредоносных программ, подписанных действительным сертификатом Adobe, предназначенным для подписывания кода компании. Сертификаты Adobe хранились с соблюдением правил обеспечения безопасности в модуле, но злоумышленникам удалось взломать сервер. Это была одна из чрезвычайно узконаправленных целевых атак. Подобные инциденты часто называют APT-атаками. Тот факт, что серверы такой крупной и известной компании, как Adobe, были взломаны подобным образом, говорит о необходимости пересмотреть общепринятые представления о границах возможного для злоумышленников столь высокого уровня.

6. Отключение серверов DNSChanger

После того как киберпреступники, стоящие за вредоносной программой DNSChanger, были арестованы, управление инфраструктурой, которую они использовали для кражи личных данных пользователей, взяло на себя ФБР, чтобы дать жертвам время удалить вредоносную программу со своих машин. Этот случай стал примером того, что успехов в борьбе с киберпреступностью можно добиться, развивая открытое сотрудничество и обмен информацией - свои ресурсы и время в проект вложили ФБР, другие правоохранительные органы, частные компании и государственные организации по всему миру.

7. Инцидент с Ma(h)di

В конце 2011 и первой половине 2012 года злоумышленниками проводилась кампания по проникновению в компьютерные системы. В партнерстве с компанией Seculert ЛК провела подробное расследование этой операции, дав ей название «Madi». Не смотря на то, что программа эта была весьма несложной, Madi удалось заразить множество компьютеров по всему миру благодаря применению приемов социальной инженерии и технологии RTLO.

8. Уязвимости нулевого дня в Java

Во втором квартале 2012 года эксперты ЛК проанализировали, какое уязвимое ПО установлено на компьютерах пользователей, и обнаружили, что более 30% машин содержат старые уязвимые версии Java. Это, по-видимому, было самое распространенное уязвимое ПО на компьютерах пользователей.

9. Shamoon

В середине августа появилась информация о разрушительном вредоносном ПО, которое было использовано для атаки на Saudi Aramco. Вредоносная программа полностью вывела из строя более 30 000 компьютеров. «Лаборатория Касперского» выполнила анализ Shamoon и обнаружила, что в эту вредоносную программу встроен переключатель, активирующий деструктивный процесс 15 августа в 8:08 по Гринвичу. Позднее появились сообщения еще об одной атаке той же вредоносной программы, нацеленной на другую ближневосточную нефтяную компанию.

10. DSL-модемы, проблемы с продукцией Huawei и взломы аппаратных средств

В октябре 2012 года эксперт «Лаборатории Касперского» Фабио Ассолини (Fabio Assolini) рассказал об атаке, осуществляемой киберпреступниками в Бразилии с 2011 года и использующей одну уязвимость в микропрограмме устройств, два вредоносных скрипта и 40 вредоносных DNS-серверов. Для атаки уязвима продукция шести производителей аппаратных средств. Речь идет об осуществляемой непрерывно в течение длительного времени скрытой массовой атаке на DSL-модемы, жертвой которой стали 4,5 миллиона пользователей интернета в Бразилии. Позднее эксперт в области безопасности Феликс Линднер из компании Recurity Labs сообщил об уязвимостях, обнаруженных в линейке маршрутизаторов Huawei.

Истории с Huawei и бразильскими DSL-маршрутизаторами нельзя считать случайными инцидентами. Они наглядно показали, что аппаратные маршрутизаторы могут быть источником такого же, если не большего риска IT-безопасности, как и устаревшее или полученное из неизвестных источников и не обновляемое ПО. Они продемонстрировали также, что задача обеспечения защиты стала более комплексной и сложной, чем когда-либо ранее, — в некоторых случаях, даже нереализуемой.

Прогноз на 2013 год

1. Целевые атаки и кибершпионаж

Целевые атаки стали в последние два года заметным явлением. Такие атаки проводятся с целью проникнуть в корпоративную сеть конкретной организации и зачастую связаны со сбором конфиденциальных данных, на которые имеется спрос на чёрном рынке.

Росту числа таких атак способствует огромный объём информации, публикуемой онлайн, и все более активное использование социальных медиа в бизнес-целях. Можно ожидать, что в 2013 году (и далее) кибершпионаж будет становиться все более распространенным явлением.

2. «Хактивисты» наступают

Кража средств с банковских счетов или похищение конфиденциальных данных с целью наживы — не единственные мотивы для проведения атак. Иногда целью служит привлечение внимания общественности к политической или социальной проблеме. Растущая зависимость общества от интернета делает любые организации потенциальными жертвами атак такого рода, так что «хактивизм», по всей вероятности, продолжится в 2013 году и далее.

3. Кибератаки, финансируемые государствами

Stuxnet стал первым случаем, когда весьма сложное вредоносное ПО использовалось для проведения целевых атак на ключевые производственные объекты. Можно ожидать, что в дальнейшем кибероружие появится у большего числа стран и будет применяться как для кражи информации, так и для проведения диверсий. Немаловажным фактором здесь служит значительно бόльшая доступность разработки такого оружия по сравнению с обычным. Также вероятно, что довольно скоро к подобным кибератакам будут прибегать страны, не имеющие статуса национальных государств.

4. Использование средств слежения правоохранительными органами

В последние годы атаки киберпреступников становятся все более изощренными. Это бросает вызов не только специалистам по борьбе с киберугрозами, но и правоохранительным органам разных стран. Порой защитники правопорядка вторгаются в сферы, где отсутствует устоявшаяся правоприменительная практика. Например, как поступить с заражёнными компьютерами после ликвидации ботнета? Допустимо ли использование современных технологий для слежки за лицами, подозреваемыми в преступной деятельности?

Использование средств слежения правоохранительными органами поднимает вопросы, связанные с соблюдением гражданских прав и неприкосновенностью тайны частной жизни. Можно ожидать, что применение подобных инструментов, а также полемика по этому поводу, в будущем будут продолжаться.

5. Облачно, вероятны вредоносные атаки

Использование облачных сервисов в ближайшие годы будет расширяться, но по мере расширения использования облачных сервисов будет расти и количество нацеленных на них угроз. Во-первых, облачные ЦОДы с точки зрения киберпреступников представляют собой потенциальную единую точку отказа. На таких серверах размещены большие объемы личных данных, которые, в случае успешной кибератаки на провайдера, могут целиком попасть в руки киберпреступников. Во-вторых, велика вероятность того, что в будущем киберпреступники будут чаще использовать облачные сервисы для размещения и распространения вредоносных программ. В-третьих, обращение к данным, хранимым в «облаке», происходит с устройств, находящихся в реальном физическом мире. Получив доступ к такому устройству, киберпреступники получают доступ и к данным — где бы они ни хранились

6. Кто украл мою частную жизнь?!Угроза для тайны частной жизни может принимать две формы: личные данные подвергаются опасности либо в том случае, когда злоумышленники получают доступ к компьютерным системам компаний-поставщиков товаров и услуг, либо когда компании собирают информацию о клиентах. В будущем ценность личных данных как для легального бизнеса, так и для киберпреступников будет лишь возрастать, а вместе с этим будет расти потенциальная угроза для тайны частной жизни.

7. Кому верить?

Киберпреступники теперь не только фабрикуют фальшивые сертификаты для вредоносного ПО («самозаверенные сертификаты»), но и успешно взламывают серверы центров сертификации, чтобы затем заверять крадеными сертификатами свой код. Использование поддельных и краденых сертификатов неизбежно будет продолжаться и далее.

Проблема может даже усугубиться: в последние годы к набору технологий для обеспечения IT-безопасности добавились так называемые «белые списки». Теперь дело не ограничивается сканированием программ на наличие вредоносного кода — они также проверяются по базам известного легитимного ПО. Поэтому, если вредоносные программы каким-то образом проникнут в «белые списки», защитные решения перестанут их детектировать.

8. Кибервымогательство

До недавних пор кибершантаж в основном ограничивался территорией России и других постсоветских государств. Однако теперь он стал общемировым явлением, хотя его форма при этом несколько изменилась. Например, в России троянцы, блокирующие доступ к системе, часто сообщают, что они якобы обнаружили на компьютере жертвы нелицензионное ПО, и требуют заплатить за нарушение авторских прав.

В Европе, где пиратское ПО менее распространено, такой подход недостаточно эффективен, поэтому здесь троянцы-вымогатели выводят на экран всплывающее окно с сообщением (якобы от правоохранительных органов), что на компьютере жертвы обнаружена детская порнография или другой незаконный контент. За этим следует требование выплатить штраф. Подобные атаки легко проводить, и, как и в случае с фишинговыми атаками, недостатка в потенциальных жертвах не наблюдается. Соответственно, в будущем следует ожидать роста числа вредоносных программ такого типа.

9. Зловреды для Mac OS

Компьютеры Mac не обладают абсолютным иммунитетом к вредоносным программам, более того, в последние два года количество вредоносного ПО для этой системы неуклонно растет. Речь идет не только о массовых угрозах; экспертам приходилось сталкиваться и с целевыми атаками на конкретных пользователей или группы пользователей Mac. Таким образом, угрозы для Mac вполне реальны, и в дальнейшем их число, скорее всего, будет только расти.

10. Мобильные зловреды

Последние полтора года количество мобильных зловредов резко возросло. При этом более 90% из них нацелены на устройства на базе Android. И скорее всего, разработка вредоносно ПО для этой ОС будет продолжаться с той же интенсивностью.

На сегодняшний день большинство мобильных зловредов создаются с целью получить доступ к устройствам. В ближайшем будущем ожидается появление вредоносных программ, эксплуатирующих уязвимости в операционной системе, и, соответственно, использование drive-by загрузок. Велика вероятность разработки первого массового червя для Android, распространяющегося через текстовые сообщения со ссылками на копию зловреда. Скорее всего, нас ждет встреча с новыми мобильными ботнетами — аналогами созданного в первом квартале 2012 г. при помощи бэкдора RootSmart.

11. Уязвимости и эксплойты

Одним из ключевых способов, который используют киберпреступники для установки вредоносного ПО на компьютеры пользователей, является эксплуатация незакрытых уязвимостей в приложениях. В данный момент более 50% атак направлены на Java-уязвимости, а 25% — на уязвимости в Adobe Reader. Это неудивительно, поскольку большинство киберпреступников интересуются уязвимостями в популярных приложениях, редко обновляемых пользователями. Java-приложения не только установлены на большом числе компьютеров (по данным Oracle, на 1,1 млрд машин), но и обновления для них устанавливаются по требованию, а не автоматически.В связи с этим в будущем году киберпреступники продолжат эксплуатировать уязвимости в Java. По всей вероятности, Adobe Reader также будет «популярен» среди киберпреступников, однако в меньшей степени, поскольку в последних версиях этой программы реализована автоматическая установка обновлений.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.