| Рубрикатор |  |

|

| Статьи |  |

ИКС № 09-10 2017 |  |

|

| Манфред ШНЕПС-ШНЕППЕ | 07 ноября 2017 |

Информационные сети Пентагона: готовясь к кибервойне. Окончание

Появление все новых боевых средств и новых коммуникационных сервисов требует от военного ведомства США непрерывного совершенствования оборонной информационной сети. Однако недостаток специалистов, которые способны обеспечить совместимость новейшего оборудования и «старого» ядра сети, построенного на технологиях 30-летней давности, делает эту задачу трудновыполнимой. Начало см. «ИКС» № 7-8'2017, с. 60.

Концепция GIG-2

В 2006 г. в Пентагоне снова провели ревизию информационных сетей. Состояние сети GIG подвергли резкой критике и признали необходимость существенного ее обновления. В числе недостатков назывались множественность сетей с различным оборудованием, несогласованность решений по обеспечению секретности, несогласованность программ ведения боевых операций в разных родах войск и различия в информационных базах. В результате отдельные сети связи не обеспечивали совместные действия войск.

Поэтому была поставлена задача в новом поколении сети – GIG-2 – добиться глобальной аутентификации и контроля доступа, а также создать единые справочные службы; сформировать единую инфраструктуру (единое информационное пространство); обеспечить единство командования; предоставить конечным пользователям доступ к информации и сервисам; выработать общие правила и стандарты для всей сети.

Как устранить недостатки GIG

Свои предложения по модернизации сети GIG представили специалисты из Лаборатории им. Клода Шеннона в Массачусетском технологическом институте*. При этом они указывали, что сервисы GIG-2 не могут создаваться в виде приложений существующей сети GIG, так как последняя не выполняет требования, предъявляемые к GIG-2. Следовательно, сеть GIG нуждалась в кардинальной перестройке. Эта перестройка должна была затронуть три основных направления.

1. Необходимо было обеспечить взаимодействие приложений и сетевой инфраструктуры в условиях перегруженной сети и выхода из строя ее отдельных звеньев.

В сети GIG основным связующим звеном между серверами вне театра боевых действий и участниками боевых действий является спутниковая группировка. В условиях перегрузки она не справляется с передачей данных и становится наиболее узким местом (рис. 6). В результате штаб войск на театре военных действий не может воспользоваться свежей информацией с серверов Пентагона и синтезировать адекватную картину боевой операции.

В сети GIG-2 следует:

- оптимизировать сервисы с учетом ограниченных сетевых ресурсов;

- адаптировать сервисы к изменяющейся конфигурации сети;

- обеспечивать доступность сервисов как из центральных серверов (вне театра боевых действий), так и из многих тактических узлов на театре боевых действий;

- обеспечивать работу сервисов и при низкой пропускной способности сети.

2. В сети GIG имеются независимые системы управления каждой из спутниковых подсетей. По мере роста загрузки сети такой подход теряет эффективность. Следует разработать глобальную систему управления подсетями GIG (Master Control Plan).

3. Протокол TCP (Transport Control Protocol) – протокол 3-го уровня в стеке протоколов IP – «устарел» с точки зрения решения военных задач. Он поддерживает надежный транспорт в коммерческом интернете, но не удовлетворяет тактическим требованиям, поскольку не обеспечивает безопасность, а также эффективное использование каналов с высоким уровнем шума и при резких скачках задержки пакетов.

MFSS – основа перехода от TDM к IP

Переход от сети коммутации каналов, где господствует протокол SS7, к коммутации пакетов и протоколу SIP (или к его защищенной версии AS-SIP) требует установки шлюзов – программных коммутаторов (софтсвичей).

Компания Cisco, крупнейший подрядчик Пентагона, в 2011 г. заявила о планах установки 22 крупных программируемых коммутаторов на военных базах по всему миру. На будущей DISN-сети планировалось развернуть два типа софтсвичей верхнего уровня: WAN SS (Wide Area Network SoftSwitch) и MFSS (MultiFunction SoftSwitch). Также предполагалось создать четыре центра управления сетью GNSC (Global Network Support Center) – два в США и по одному в Германии и Бахрейне.

Напомним, что программный коммутатор обеспечивает переход от сети коммутации каналов к сети коммутации пакетов, но не заменяет саму сеть коммутации каналов. Он управляет согласованием протоколов сигнализации SIP и SS7 посредством шлюза сигнализации Signaling Gateway (SGW) и преобразованием IP-пакетов в TDM-посылки посредством медиашлюза Media Gateway (MGW).

Многофункциональный софтсвич MFSS будет управлять вызовами следующим образом:

- Для передачи вызова в сторону внешней публичной сети PSTN или сети ISDN используется функция IWF (ISUP-SIP interworking function).

- Контроллер MFSS поддерживает «старые» сигнализации PSTN/ISDN, включая ISUP, CCS7/SS7 и CAS (Channel Associated Signalling).

- MFSS действует как медиашлюз между TDM-каналами и IP-каналами. Медиашлюзом управляет контроллер MGC посредством протокола H.248.

- Шлюз сигнализации обеспечивает взаимодействие между CCS7 (Common Channel Signaling 7) и SIP.

В окружении MFSS имеются оконечные усройства EI (End Instrument), установленные в сети коммутации каналов, а также устройства двух типов в IР-сети: AEI (Assured Services End Instrument), работающие по протоколу AS-SIP, и нестандартные устройства PIE (Proprietary Internet Protocol Voice End Instrument).

Ведущая роль комплекса Session Controller

Контроллер сессии (Session Controller) – сложнейший программный комплекс, который в сетях коммутации пакетов выполняет те же функции, что и традиционные АТС. Для общения с контроллерами WAN SS, MFSS или LSC (Local Session Controller) узел SCF использует единый протокол AS-SIP, а для общения с серверами разных сервисов используются другие протоколы: SOAP, HTTP, LDAP, SQL, RADIUS, DIAMETER, WAP, ITIP, SMTP, AAA, TCAP, ENUM, IM, MMS, SMS (рис. 7).

Основная задача DISN – унификация информационных услуг

В будущей сети DISN все услуги (голос, видео и данные) должны предоставляться по IP-протоколу. В методических материалах по GIG от 2013 г., которые относятся к базовой архитектуре унифицированных сервисов (Unified Capabilities), предусматривалось, что любому солдату и армейскому служащему будет предоставляться богатый набор средств общения: электронная почта, чат, голос, видео, поиск и др., доступных по единому адресу пользователя и в безопасной среде. Сетевая архитектура унифицированных сервисов основана на широкополосной IP-сети и на протоколе MPLS (Multiprotocol Label Switching), который обеспечивает требуемое качество связи (QoS) в сети коммутации пакетов.

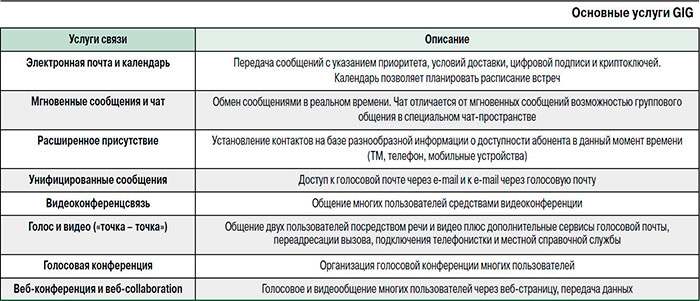

Для предоставления услуг UC также должны использоваться протокол AS-SIP и протокол XMPP (UC Extensible Messaging and Presence Protocol), который поддерживает сервисы Instant Messaging (IM), Chat и Presence согласно требованиям Министерства обороны. На основе унифицированных сервисов реального времени было предложено создать восемь услуг связи (см. таблицу).

Целевая архитектура сети DISN

Целевая архитектура сети DISN включает в себя два уровня (кластера): Tier 0 и Tier 1. Кластер Tier 0 отвечает за неуязвимость всей сети DISN. Каждый кластер Tier 0 содержит три софтсвича, соединенных по протоколу ICCS (Intra-Cluster Communication Signaling), по которому автоматически обновляются их базы данных. Кластер по существу представляет собой один распределенный софтсвич. Задержка при обмене содержимым баз данных не должна превышать 40 мс. Поскольку передача сигнала на 1 км занимает 6 мкс, расстояние между софтсвичами не может быть больше 6600 км.

Второй, нижний уровень Tier 1 сети DISN составляют два типа локальных сетей: защищенная сеть ASLAN, работающая по протоколу AS-SIP, и традиционная LAN, функционирующая по протоколу H.323. Тем самым защищенная гибридная сеть DISN обеспечивает передачу голоса и видео по протоколу CVVoIP (Classified Voice and Video over Internet protocol).

GIG-3: сеть для войны в киберпространстве

Киберкомандование

В октябре 2010 г. в США было создано киберкомандование, 2-я армия (US Army Cyber Command/2nd Army). Это ведомство объединило в себе подразделения киберзащиты Пентагона и вошло в состав Агентства национальной безопасности. По замыслу создателей, киберкомандование «планирует, координирует, интегрирует, синхронизирует и управляет сетевыми операциями и защитой армейских сетей». Предполагалось, что число военных и гражданских лиц в этой армии достигнет 21 тыс. человек. Согласно последним сообщениям, киберкомандование все больше стремится стать самостоятельным подразделением и постепенно обретает очертания отдельного рода войск. Для поддержки полномасштабных операций ведомство будет работать в киберпространстве и будет обеспечивать в сети GIG свободу действий силам США и союзников и лишать такой возможности противника.

Киберкомандование сейчас входит в единое Стратегическое командование наравне со стратегическими ядерными силами, ПРО и космическими войсками. Этим признается, что киберпространство является таким же полем военных действий, как и сухопутное, морское и воздушное пространства. Киберкомандование США будет заниматься также ведением наступательных операций. Для этого создано специальное подразделение боевых операций (Combat Mission).

По заявлению адмирала Майка Роджерса, главнокомандующего кибервойсками и директора Агенства национальной безопасности, сделанному в августе 2014 г., к 2016 г. US Cybercom планировало иметь 6 тыс. сотрудников высокой квалификации, объединенных в 133 команды, способные выполнять три основные миссии:

- охранять критическую инфраструктуру и ключевые ресурсы страны (национальные киберсилы);

- обеспечивать киберзащиту боевых командиров по всему миру (боевые киберсилы);

- охранять информационные сети Министерства обороны США (силы киберзащиты).

Компоненты секретной сети GIG-3

Сеть GIG-3 содержит несколько секретных подсетей, каждая из которых образует свой анклав. Каждый анклав имеет свой шлюз DNGW для общения с Центром управления и безопасности (Network Operations & Security Center, NOSC). Этот центр определяет риски каждого анклава и следит за качеством обслуживания, предупреждая перегрузку сети и реализуя приоритеты обслуживания.

Работая в штабе боевой операции, офицер действует как мультианклавный клиент (Multi-Enclave Client). Ему доступны секретные сети – объединенная глобальная сеть разведывательных коммуникаций (Joint Worldwide Intelligence Communications System, JWICS) для передачи секретной информации по протоколам TCP/IP, виртуальный секретный анклав (VSE) и SIPRNet (Secret Internet Protocol Router Network) – система взаимосвязанных компьютерных сетей, используемых Министерством обороны США для передачи секретной информации по протоколам TCP/IP, а также две несекретные сети: NIPRNet (Non-classified Internet Protocol Router Network) для обмена несекретной, но важной служебной информацией между «внутренними» пользователями и обычный интернет (рис. 8).

Требования киберкомандования к сети DISN

Обеспечение кибербезопасности кардинально меняет все планы построения сети DISN. Иллюстрацией тому может служить множество новых связей, которые следует установить по требованиям киберкомандования (рис. 9).

Киберкомандование US Cybercom получает информацию о ситуационной безопасности от двух центров: Центра управления и безопасности (NOSC) и Центра управления сетью агентства DISA (DISA Network Operation Center, NOC).

Агентство DISA и другие подразделения Минобороны США отвечают за сквозное предоставление унифицированных услуг UC, включая качество обслуживания, обнаружение ошибок, настройку, администрирование, производительность и безопасность. Все эти опции должны соответствовать новым требованиям кибербезопасности, что существенно тормозит выполнение планов модернизации DISN.

Для обеспечения кибербезопасности услуг UC агентством DISA создана новая организация – Исследовательский центр кибербезопасности. Основная задача нового центра – кибербезопасность единой информационной среды Пентагона (Joint Information Environment, JIE) в соответствии с правилами единой архитектуры безопасности (Single Security Architecture, SSA). В архитектуре SSA ключевую роль играют региональные стеки безопасности (Joint Regional Security Stacks, JRSS).

Концепция единой информационной среды JIE чрезвычайно сложна, а требования кибербезопасности еще больше ее усложняют. Суть концепции JIE состоит в создании общей инфраструктуры вооруженных сил, предоставлении корпоративных услуг и создании единой архитектуры безопасности. Стеки JRSS являются основными компонентами среды JIE, которые обеспечивают единый подход к структуре кибербезопасности и защиту компьютеров и сетей во всех военных организациях.

Трудности модернизации сети DISN

Правительственная связь DRSN как «родимое пятно» в среде AS-SIP

Своеобразным родимым пятном сети DISN, строящейся по единому протоколу AS-SIP, является сверхсекретная сеть выделенной правительственной связи DRSN (Defense RED Switch Network), которая обеспечивает управление вооруженными силами США (рис. 10). Эта сеть использует технологию коммутации каналов, точнее, ISDN-каналы и протоколы сигнализации ISDN PRI и CAS.

В составе сети DRSN имеются так называемые красные телефоны (Secure Terminal Equipment, STE), которые подключаются по ISDN-линии и работают на скорости 128 кбит/с. Для передачи данных и факсимиле в телефон встроен порт RS-232. Вся криптографическая информация хранится на криптокарте, которая вставляется в специальную щель. «Красные телефоны» общаются по протоколу SCIP (Secure Communications Interoperability Protocol) – межнациональному протоколу сил НАТО для обеспечения закрытой передачи голоса и данных по множеству сетей: наземной телефонной сети, радио военного назначения, спутниковой связи, интернет-телефонии, мобильным сетям разных стандартов.

В методических материалах по DISN перевод сети DRSN на коммутацию пакетов не предусмотрен.

Пентагон не способен поддерживать глобальную AIN

Напомним, что в соответствии с программой развития вооружений Joint Vision 2010, принятой в 1996 г., глобальная оборонная сеть DISN построена на базе средств интеллектуальной сети (Advanced Intelligent Network, AIN), которые были разработаны в Bell Labs в начале 1980-х гг. И вот сейчас, когда после утвеждения программы прошло 20 с лишним лет, обнаружились чрезвычайные сложности с поддержанием сети AIN.

С самого начала принятия программы Joint Vision 2010 за сеть AIN в составе глобальной оборонной сети DISN отвечала компания Lockheed Martin. Появление все новых боевых средств и новых сервисов требует непрерывного совершенствования средств AIN. В списке вакансий на сайте Lockheed Martin на первом месте значатся аналитики многофункциональных информационных систем для DISA. От претендентов требуется умение разрабатывать новые сервисы для AIN и стыковать эту сеть с оборудованием Cisco, Juniper, Promina, Safenet, Ciena, Sycamore и Ericsson. Уровень секретности работы – наивысший. То есть нужны специалисты по усовершенствованию «старого» секретного ядра сети AIN (которому уже лет 30) и его стыковке с новыми разнородными устройствами множества поставщиков военного оборудования.

И самое важное – Lockheed Martin приглашает ветеранов с 28-летним стажем, имеющих опыт работы с сетями коммутации каналов. Молодые специалисты, выросшие в среде веб-программирования, по-видимому, не в силах поддерживать и развивать существующие сети AIN, построенные на технике коммутации каналов.

Вот характерный пример сложностей на пути цифровой трансформации!

Провал проекта модернизации управления киберзащитой сети DISN

В июне 2012 г. компания Lockheed Martin выиграла крупнейший тендер на разработку ИТ-сервисов управления сетью GIG (Global Services Management-Operations, GSM-O) в соответствии с требованиями киберзащиты. Стоимость работ громадна – $4,6 млрд, срок – семь лет. Соисполнителями контракта GSM-O являются компании AT&T, ACS, Serco, BAE Systems, Mantech и ряд других специализированных и малых предприятий.

В 2013 г. команда GSM-O приступила к изучению состояния четырех центров управления сетью GIG, которые несут ответственность за техническое обслуживание и бесперебойную работу всех компьютерных сетей Пентагона – 8,1 тыс. компьютерных систем в более чем 460 точках в мире, соединенных 46 тыс. кабелей. Первый шаг в выполнении контракта состоял в модернизации системы управления компьютерными сетями GIG. Было решено сократить число операционных центров с четырех до двух. Центры на военно-воздушных базах в штате Иллинойс и на Гавайях расширяются, а центры в Бахрейне и Германии закрываются.

Следующий шаг – решение основной задачи Исследовательского центра кибербезопасности, т.е. создание единой архитектуры безопасности SSA. С этой целью следует установить региональные стеки безопасности JRSS, которые, по сути, представляют собой IP-маршрутизаторы со сложным комплексом программ киберзащиты. Первый стек JRSS был установлен на военной базе Сан-Антонио в штате Техас. К 2019 г. планируется на такие стеки перенести программы кибербезопасности, которые сейчас размещены более чем на 400 площадках.

Кибербезопасность – высший приоритет Пентагона, но отсутствие необходимых стандартов тормозит выполнение всей программы GSM-O, прежде всего создание общих дата-центров и внедрение унифицированных сервисов UC. Также остаются нерешенными вопросы использования облаков военного ведомства и переноса части приложений в коммерческие облака. (В октябре 2017 г. стало известно о планах Минобороны США активнее задействовать облачные вычисления для усиления своей инфобезопасности. Предполагается приобрести корпоративные облачные сервисы, которые будут обрабатывать систематизированные и неотсортированные данные. – Прим. ред.).

В 2015 г. мир телекоммуникаций облетела новость: компания Lockheed Martin не справляется с модернизацией управления сетью DISN, т.е. с выполнением многомиллиардного контракта GSM-O, и свое подразделение LM Information and Global Solutions продает конкурирующей фирме Leidos. Провал работ обусловлен, скорее всего, неспособностью набрать разработчиков, способных сочетать «старое» оборудование коммутации каналов с новейшими системами пакетной коммутации, особенно с учетом новых требований киберзащиты и необходимости подключения стеков JRSS.

* * *

Будут ли грандиозные планы Пентагона по переводу своих информационных сетей на IP-технологии выполнены? Трудности на этом пути ставят под сомнение принципиальнейший вопрос о самой возможности повсеместного перехода на IP-технологии.

_______________________________________

*J. Chapin. Reengineering the GIG to Support the Warfighter // IEEE COMSOC Boston Chapter 8, January 2009.