| Рубрикатор |  |

|

| Статьи |  |

ИКС № 1 2018 |  |

|

| Сергей ОРЛОВ | 17 апреля 2018 |

DDoS: цели, методы, средства защиты

От распределенных атак «отказ в обслуживании» сегодня не застрахована ни одна организация, присутствующая в интернете. Как правило, такие атаки направлены на вывод из строя критически важных приложений и ресурсов.

По данным отчета Verizon, в мире от атак DDoS (Distributed Denial of Service) больше всего страдает индустрия развлечений, профессиональные ассоциации, сфера образования, ИТ, ритейл. Однако список потенциальных жертв включает компании и организации практически из всех отраслей. Следствием DDoS-атаки из-за медленной работы или полной недоступности сайта может стать потеря клиентов или репутации бизнеса.

Цели

DDoS-атака – распределенное нападение на ИТ-систему организации с целью довести ее до отказа. На систему направляется огромное количество запросов, из-за которых ее производительность снижается вплоть до полного «зависания». Уязвимые элементы – интернет-каналы, серверы, межсетевые экраны. Обычно для атаки используются скомпрометированные системы.

Задача атакующих – вывести сайт из строя или «под шумок» украсть данные. Часто DDoS-атаки чередуются с попытками взлома сайтов. Нередко атаки заказывают конкуренты. Другая цель – вымогательство путем шантажа. Иногда для получения выкупа прибегают к угрозам совершения DDoS-атаки. Как отмечают в Ponemon Institute, DDoS-атаки все чаще становятся основной причиной незапланированных простоев ЦОДов во всем мире.

Методы

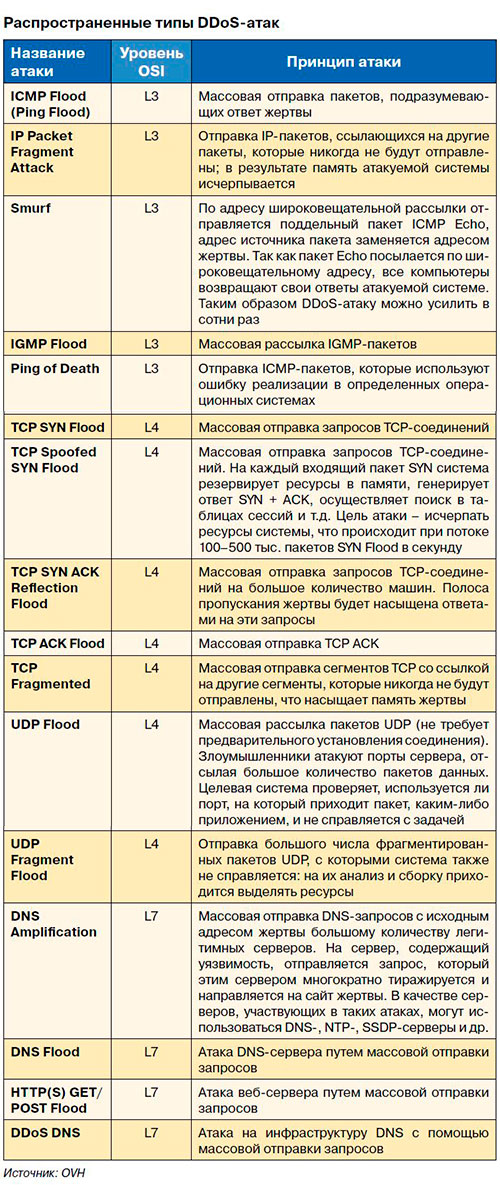

Средняя мощность DDoS-атак в последние годы выросла до нескольких сотен гигабайт в секунду. Увеличивается число DDoS-атак с использованием сразу нескольких уязвимостей (многовекторные атаки и атаки смешанного типа). По данным Arbor Networks, многовекторные атаки составляют порядка 27% общего числа атак DDoS.

Свыше половины случаев – это DDoS-атаки с пятью и более векторами. Комплексные атаки могут быть направлены сразу на несколько сетевых уровней и элементов инфраструктуры. Например, DDoS-атаки на канальный уровень (L2) часто сопровождают атаки на уровень приложений (L7). Такие атаки могут быть очень эффективными.

DDoS-атаки с применением доступных автоматизированных инструментов и сервисов практически не требуют специальных знаний. Онлайн-сервисы нередко предлагают желающим протестировать свой сайт «под нагрузкой», но их услуги могут использоваться и для атак. С помощью автоматизированных инструментов отправляются запросы, имитирующие результат обычных действий пользователей. Такие атаки L7 имеют тяжелые последствия и трудно распознаются.

При DDoS-атаке с использованием ботнетов злоумышленники контролируют множество систем-«зомби» для создания значительной нагрузки на атакуемый сайт. Обычно прибегают к наиболее ресурсоемким запросам.

В последнее время участились атаки на IoT-устройства с целью их захвата и включения в ботнет для проведения DDoS-атак. По мнению экспертов, IoT-ботнеты станут одной из главных угроз в киберпространстве, поскольку большинство устройств IoT легко взломать, а отслеживать и анализировать осуществляемые через них атаки крайне сложно.

Число устройств, участвующих в подобных атаках, может достигать сотен тысяч. Уже есть примеры, когда пиковая мощность атак с применением данной технологии превышала 1 Тбит/с. Атаки, в которых были задействованы интернет-видеокамеры и бытовые маршрутизаторы, отмечались и в России. Пока количество атак с использованием устройств IoT невелико, поскольку таких устройств еще относительно немного.

По информации «Лаборатории Касперского», в III квартале 2017 г. увеличилась доля атак SYN-DDoS – с 53,3 до 60,4%. При этом доля TCP-атак упала с 18,2 до 11,2%, однако они по-прежнему на втором месте. Более редкими стали также атаки с использованием UDP: их доля сократилась c 11,9 до 10,2%. Уменьшилось и количество ICMP-атак – c 9,4 до 7,1%. А вот доля HTTP-атак выросла c 7,3 до 11,6%, и они вышли на третье место.

В числе особенностей текущей ситуации аналитики выделяют учащение атак на ICO-платформы и увеличение доли многокомпонентных атак, состоящих из различных комбинаций SYN, TCP Connect, HTTP Flood и UDP Flood.

Стратегия защиты

Правильная стратегия защиты от DDoS-атак поможет подготовиться к атаке и минимизировать ее последствия, снизить финансовые и репутационные риски. Меры следует принимать уже при конфигурировании сети, запуске серверов и развертывании ПО, причем последующие изменения не должны повышать уязвимость системы. При разработке приложений рекомендуется следовать стандартам безопасного кодирования и тщательно тестировать ПО, чтобы избежать типовых ошибок и уязвимостей. При обновлении программного обеспечения (а оно должно быть своевременным) всегда нужно иметь возможность «отката» на случай, если что-то пойдет не так. Планы аварийного восстановления должны также предусматривать способы устранения последствий DDoS-атак.

Защиту от атак UDP Fragment Flood обеспечивают системы глубокого анализа трафика, фильтруя «лишние» протоколы или ограничивая их по полосе. Чтобы предотвратить усиление атаки типа Smurf, рекомендуется запретить широковещательную рассылку на граничных маршрутизаторах и установить в ОС режим отбрасывания широковещательных эхо-пакетов IСМР. Для защиты от ботнет-атак применяются различные поведенческие стратегии, позволяющие выявлять нетипичные отклонения и всплески трафика.

Все устройства, подключенные к интернету, потенциально могут стать частью инфраструктуры злоумышленников и использоваться в DDoS-атаках. Чтобы минимизировать риск от устройств IoT, необходимо отключить неиспользуемые сетевые функции, вместо доступа по Telnet задействовать SSH и по возможности перейти на проводное соединение вместо Wi-Fi.

Выстраивать защиту от DDoS следует на всех уровнях. Например, для обеспечения доступности сайта можно пропускать трафик через сеть очистки, организовать защиту сайта на транспортном и сетевом уровнях, где происходят фильтрация и анализ входящего трафика, блокировка IP-адресов. Одновременное использование разнопрофильных средств защиты, включающих защиту от DDoS и от атак на приложения, а также средства мониторинга, поможет эффективно противостоять злоумышленникам.

Защита от DDoS-атак на уровне приложений требует быстрой реакции на изменение вектора атаки, для чего служат автоматизированные системы, в том числе работающие на основе алгоритмов машинного обучения.

Для противодействия сложным, комплексным DDoS-атакам необходимо использовать профессиональные решения или сервисы. Если владелец ЦОДа не обладает достаточным опытом и специальными техническими средствами, DDoS-атака может привести к недоступности его сетевых устройств и ИТ-инфраструктуры клиентов.

Для мониторинга трафика можно использовать Web Application Firewall (WAF). Такой межсетевой экран способен выявлять атаки по хранимым шаблонам и распознавать необычное поведение. Можно воспользоваться облачными сервисами WAF.

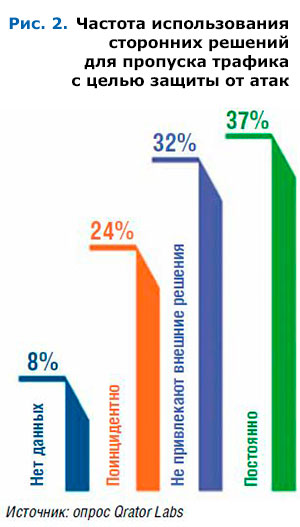

Собственные аппаратные средства защиты от DDoS-атак не только недешевы, но и не всегда эффективны. Согласно результатам опроса, проведенного компанией Qrator Labs в 2017 г. (рис. 1), почти 2/3 респондентов считают самым эффективным средством противодействия DDoS гибридные решения. В них система на стороне клиента (CPE) работает в сочетании с операторским решением либо использует распределенную сеть. В последнем случае «мусорный» трафик, способный вызвать перегрузку канала и недоступность сайта, проходит через распределенные центры фильтрации, где и отсекается.

Гибридный подход, совмещающий очистку трафика на уровне провайдера для отсечения лавинообразных атак и решение для защиты на стороне конечного заказчика, считается оптимальным при защите от DDoS. Поэтому растет число компаний, передающих трафик внешнему поставщику услуг (рис. 2).

Услуги по защите от DDoS предоставляют операторы связи, интернет-провайдеры и другие компании: они осуществляют мониторинг трафика в реальном времени для отслеживания аномалий и всплесков загруженности полосы, реализуют защитные функции, которые позволяют скрыть оборудование клиента от злоумышленников, запретив к нему доступ из интернета, применяют интеллектуальные и даже самообучающиеся системы.

Защита от DDoS «по требованию» – хорошее дополнение собственных систем. Такую услугу можно включать в экстренной ситуации либо постоянно находиться под защитой, используя операторские или облачные сервисы очистки трафика.

В последние годы получило развитие еще одно интересное направление – защита от DDoS с использованием облачной аналитики больших данных. Соответствующие решения способны постоянно отфильтровывать гигабайты мусорных пакетов, доставляя каждый запрос от легитимных пользователей на целевой сервер. Алгоритмы машинного обучения позволяют действовать более интеллектуально, выявляя релевантные IP-адреса получателей, осуществляя мониторинг аномального трафика для обнаружения атак.

По данным Business Application Research Center, пока только порядка 20% компаний используют сервисы обнаружения кибератак, основанные на аналитике больших данных и контекстном анализе, но более половины из них считают, что подобный подход дает серьезные бизнес-преимущества.

Сервисы защиты от DDoS предоставляют подавляющее большинство российских провайдеров, а также многие хостинг-провайдеры: анализ сетевого трафика производится в режиме 24/7 и защита нередко способна выдержать мощные атаки – до 1500 Гбит/с. Поставщики таких сервисов обладают достаточными ресурсами и компетенцией, чтобы предложить различные решения для защиты данных клиентов, организации безопасного доступа и предотвращения атак. Результатом будет своевременное обнаружение и предотвращение DDoS-атак, непрерывное функционирование сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь вследствие простоя интернет-ресурса.

Современные защитные решения обеспечивают мониторинг трафика, его фильтрацию, способствуют обнаружению сетевых атак различного типа (рис. 3). Они очищают трафик от паразитных пакетов, не препятствуя доступу легитимных пользователей, отслеживают наличие аномалий, а в случае их выявления информируют клиента о возможной DDoS-атаке. Использование подобного программно-аппаратного комплекса позволяет оператору связи или владельцу ЦОДа поддерживать качество предоставляемых услуг, непрерывность бизнес-процессов, а также снизить риски для клиентов.

Особенно эффективны (но и дороги) системы распределенной защиты. Соответствующее оборудование устанавливается у магистральных операторов, и если анализатор атак фиксирует нападение на защищаемый сайт или сервер, он моментально транслирует адреса атакующих хостов другим узлам по всей сети, и сеть начинает работать против атакующих хостов. Атака гасится, а то, что доходит до цели, отбивается фильтрами. Подобная система способна отразить атаки большой мощности.