| Рубрикатор |  |

|

| Статьи |  |

|

| Николай НОСОВ | 05 июня 2018 |

Интеллекту нужна защита «от дурака»

Для обеспечения безопасности технологических процессов следует использовать системы с жесткой логикой, как это делается, например, в системах противоаварийной защиты атомных электростанций.

Технологические процессы постоянно усложняются. Используемые в них устройства становятся все более умными. Лавинообразно увеличивается количество генерируемых системами данных. Возрастающая сложность повышает риски ошибок персонала, который зачастую физически не может быстро обработать информацию и принять верное решение.

Регулярно появляются сообщения о выявленных новых

уязвимостях в вычислительных системах, угрозу могут представлять даже самые на

первый взгляд безобидные

устройства. Согласно отчету Positive Research, ущерб от атак с использованием уязвимостей ПО в

2017 году составил более $280 млн. Количество инцидентов

информационной безопасности растет, преступники объединяются, идет процесс

специализации и разделения труда, позволяющий совершать противоправные действия

даже людям, плохо разбирающихся в ИТ.

Регулярно появляются сообщения о выявленных новых

уязвимостях в вычислительных системах, угрозу могут представлять даже самые на

первый взгляд безобидные

устройства. Согласно отчету Positive Research, ущерб от атак с использованием уязвимостей ПО в

2017 году составил более $280 млн. Количество инцидентов

информационной безопасности растет, преступники объединяются, идет процесс

специализации и разделения труда, позволяющий совершать противоправные действия

даже людям, плохо разбирающихся в ИТ.

Можно и нужно заниматься информационной безопасностью, разрабатывать политики информационной безопасности, внедрять регламенты работы, сегментировать сеть, обновлять прошивки и антивирусные программы. Но 100%-ной гарантии не даст никто. А последствия атаки могут быть катастрофическими. Например, если в результате атаки на дата-центр атомной станции произойдет радиоактивное заражение местности.

Контуры кибербезопасности

«У АЭС, как и у любого крупного промышленного объекта автоматизации, можно выделить логически пять контуров кибербезопасности», — пояснил заместитель генерального директора по системной интеграции кибербезопасности «Московского завода «Физприбор» Вадим Подольный. В первом находятся все датчики, подключенные к программно-логическим контроллерам (ПЛК).

Во втором контуре информация с ПЛК собирается и приводится в единообразный вид. Это так называемый шлюзовой контур, в нем находится шлюзовое оборудование. В нем же собираемая информация обрабатывается и передается в локальную сеть системы верхнего блочного уровня (СВБУ).

Третий — контур оперативного управления. В нем находится СВБУ, с которой взаимодействует оператор, управляющий технологическим оборудованием АЭС.

Четвертый — контур неоперативного управления. В нем автоматизированные рабочие места (АРМ) снабжены средствами визуализации технологических процессов, но лишены возможности управления. За этими АРМ работают технологи, отвечающие за конкретную подсистему АЭС.

И, наконец, пятый контур — контур внешнего доступа. Он предназначен для сопряжения с кризисным центром, в который поступает информация о состоянии АЭС через протокол удаленного доступа без возможности управления.

Используемые на нижних уровнях управления атомной станцией алгоритмы статичны, однозначно определены проектом, загружаются один раз при запуске и не требуют серьезной защиты. Но в последнее время получили распространение адаптивные алгоритмы, обеспечивающие гибкость управления, возможность использования динамических уставок (допустимых границ изменения параметров) при переходных процессах, что существенно повышает экономическую эффективность работы станции.

Необходимость онлайн-пересчета уставки сравнима с задачей моделирования технологического процесса. Для ее решения нужны мощности современного дата-центра, ведь требуется в режиме реального времени обработать огромное количество данных. Использование для оптимизации работы технологического объекта современных информационных технологий (Big Data, AI, Machine Learning, нейронных сетей) существенно усложняет решение задач обеспечения безопасности АСУ ТП.

Умным системам нужен контроль

До использования искусственного интеллекта для управления АЭС еще далеко, но процесс идет. Самые громкие аварии на АЭС были связаны с человеческим фактором. Человек физически не способен обработать огромное количество необходимых для расчета данных и мгновенно принять верное решение – это по силам только компьютеру. Но и полностью довериться ИИ нельзя, в том числе и по причине возможных ошибок в программах или угроз атак на систему киберпреступников.

Эксперты «Московского завода «Физприбор», разрабатывающего аппаратные системы противоаварийной защиты (ПАЗ) для атомных станций, предлагают отделить автоматизированную систему безопасности от системы АСУ ТП. Системы верхнего уровня (СВУ) могут управляться оператором и не обязательно человеком, быть гибкими, использовать программно определяемые устройства, гиперконвергентные системы, в общем – использовать все возможности современных информационных технологий.

А работа системы ПАЗ, не позволяющей ни при каких условиях произойти аварии, будет жестко задана проектом, в решении использованы неизменяемые алгоритмы, максимально упрощенные и надежные контроллеры. Реализована своего рода защита «от дурака». В том числе и от того, что по каким-то причинам «дураком» станет «умная» система верхнего уровня.

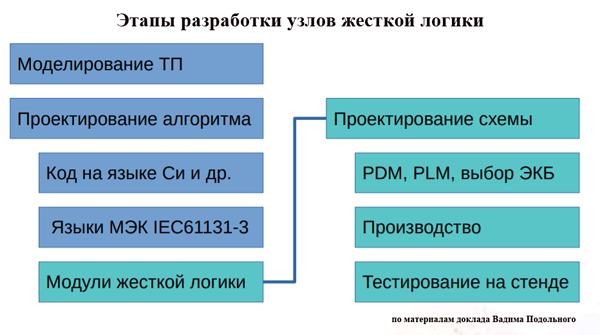

На первом этапе разработки ПАЗ происходит моделирование технологического процесса, выявляются критические состояния, в которые исследуемый объект не должен попасть ни при каких условиях. Разрабатывается логика работы системы безопасности, пишутся алгоритмы и программы, реализующие защиту на обычной программируемой логике. Происходит тестирование и отладка работы системы.

Затем в автоматизированном режиме проектируются платы с микросхемами, реализующие работу отлаженного алгоритма. По разработанному проекту платы производят на заводе на автоматизированной линии сборки. Готовые платы заливают лаком, тестируют на автоматизированной линии проверки качества пайки, просвечивают рентгеном. Проверяют случайно выбранные из партии экземпляры на работоспособность при повышенных температурах, при воздействии сильного излучения, на прочность на вибростенде. Собранные в стойки системы проверяются в комплексе и отправляются заказчику.

Контроллеры проектируются на заводе, что снижает санкционные риски и угрозы встраивания недекларируемых возможностей. Используемые в системе безопасности контроллеры не могут быть перепрограммированы, в системе реализован минимальный для выполнения задачи функционал, все это тоже значительно повышает безопасность объекта. Во всяком случае стойка системы безопасности АЭС – одна из немногих систем, которые не смогли взломать хакеры на форуме PHDays 2018, несмотря на то, что им был предоставлен физический доступ к портам системы.

Другой пример привел заместитель генерального директора «Московского завода «Физприбор» Сергей Сафонов. На АЭС вводилось в эксплуатацию новое оборудование. Монтажник ошибся и перепутал контакты, что едва не привело к поломке парогенератора – спасла разработанная на заводе система безопасности, которая остановила ядерный реактор.

Подход к обеспечению безопасности технологических процессов с помощью аппаратных средств с жесткой логикой может быть использован не только на атомных станциях, но и в металлургии, на предприятиях нефтеперерабатывающей отрасли и других производствах, где аварии обойдутся слишком дорого.