| Рубрикатор |  |

|

| Статьи |  |

ИКС № 2 2019 |  |

|

| Николай НОСОВ | 16 мая 2019 |

Закон о КИИ: год после принятия

Кибератаки на промышленные объекты еще раз подтвердили своевременность принятия вступившего в силу 1 января 2018 г. закона «О безопасности критической информационной инфраструктуры Российской Федерации». Но процесс его выполнения идет не просто.

Промышленные объекты под угрозойНедавняя атака на одного из крупнейших мировых производителей алюминия компанию Norsk Hydro продемонстрировала уязвимость автоматизированных систем управления современных производств.

Шифровальщик LockerGoga проник в сеть Norsk Hydro еще вечером в понедельник 18 марта, но заражение заметили лишь на следующий день, когда было уже поздно. На пресс-конференции во вторник 19 марта руководители служб ИТ и кибербезопасности компании подтвердили, что ситуация очень серьезная и заражение практически парализовало внутреннюю сеть предприятия, вызвав остановку в работе производств и офисов. Поточные линии, которые перерабатывают расплавленный алюминий и должны работать 24 ч в сутки, перевели на ручной режим. Временно были остановлены некоторые операции на заводах, где металл превращается в готовую продукцию для использования в автомобилях, самолетах и других промышленных товарах.

ИТ-системы изолировали и стали восстанавливать с использованием резервных копий. Появлялись сообщения, что компания пытается расшифровать данные, так что с резервным восстановлением не все шло гладко.

«Программное обеспечение АСУ ТП – это ПО с жесткой логикой, которое гарантированно работает только при полном соответствии конфигурации на всех узлах. Достаточно часто для того, чтобы всё заработало, требуется определяемая конфигурацией версия модуля, контроллера или ПО. Надежда на резервные копии не всегда оправдывается по причине их быстрого устаревания. Они часто не учитывают текущих изменений конфигурации системы из-за постоянного улучшения алгоритмов управления технологическим процессом. Поэтому если изменения в конфигурации распределенной системы управления произошли после резервного копирования, то при восстановлении вы не получите положительного результата, так как система (контроллеры) не будут общаться с восстановленной машиной с неактуальной конфигурацией. Возможно, именно поэтому работу Norsk Hydro долго не удавалось восстановить в полном объеме – более того, компании придется обновлять парк оборудования и ПО в АСУ ТП, чтобы не допустить повторения ситуации в будущем», – дал комментарий нашему изданию эксперт по безопасности АСУ ТП Алексей Бровкин.

Norsk Hydro имеет более десятка алюминиевых заводов в Европе от Норвегии до Великобритании, включая те, которые производят первичный металл или используют алюминиевую экструзию – технологию преобразования расплава в специализированные детали. По данным Bloomberg, доля рынка компании в сегменте экструзии составляет около 20% в Европе и 23% в Северной Америке.

Инцидент повлиял на деятельность компании во всем мире. На помощь в Норвегию прилетели специалисты Microsoft, работы по восстановлению шли в круглосуточном режиме. Два дня Norsk Hydro использовала в качестве внешнего канала связи Facebook, затем заработал веб-сайт, но полностью с последствиями атаки не удалось справиться и через неделю после начала вторжения – часть операций проводилась в ручном режиме, в два раза снизился выпуск экструдированной продукции.

Эксперты давно выражают тревогу по поводу возможных компьютерных нападений на АСУ ТП. Прошлогодняя хакерская атака на судоходную компанию Moller-Maersk, атака в январе нынешнего года на цинковый завод Nyrstar, подозрения в проведении кибератак на энергетическую систему Венесуэлы, а теперь и события вокруг Norsk Hydro показывают обоснованность таких опасений и актуальность работ по обеспечению безопасности объектов КИИ нашей страны.

Что сделано?

После вступления в силу 1 января 2018 г. 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» стали появляться нормативные документы, разъясняющие требования к его выполнению. Вышли постановления правительства об утверждении правил категорирования объектов КИИ и о правилах осуществлении государственного контроля. Появились разъяснения ФСТЭК о требованиях к защите информации в АСУ ТП на объектах КИИ и информационное сообщение этого же ведомства о представлении перечня объектов КИИ, подлежащих категорированию. Сформирован перечень информации, предоставляемой в ГосСОПКА (систему обнаружения, предупреждения и ликвидации последствий компьютерных атак), и определен порядок обмена информацией с субъектом КИИ. В июле 2018 г. принято решение о создании Национального координационного центра по компьютерным инцидентам.

В отличие от некоторых последних спорных законопроектов в области безопасности, вызвавших неоднозначную реакцию в обществе, закон о КИИ в целом был воспринят положительно. Необходимость принятия закона не вызывала сомнения, споры шли о деталях его реализации. Тема КИИ была самой обсуждаемой на конференциях по информационной безопасности, дискуссии специалистов шли на страницах специализированных изданий и в соцсетях. Общие рекомендации по обеспечению безопасности объектов КИИ разработала Ассоциация руководителей служб информационной безопасности.

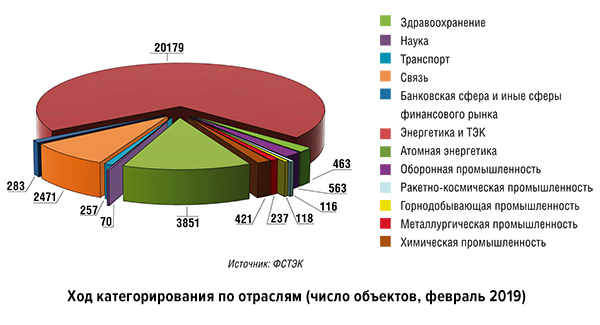

На прошедшей в феврале 2019 г. конференции «Информационная безопасность АСУ ТП критически важных объектов» заместитель начальника управления ФСТЭК России Елена Торбенко сообщила, что уже более 1100 субъектов КИИ передали в ведомство согласованные перечни 29 тыс. объектов для проведения процедуры их категорирования, причем большинство (70%) объектов КИИ относятся к сфере энергетики и топливно-энергетическому комплексу (рис. 1).

ФСТЭК получила сведения о результатах категорирования 2000 объектов КИИ, сведения о категорировании 630 объектов КИИ возвращены на доработку.

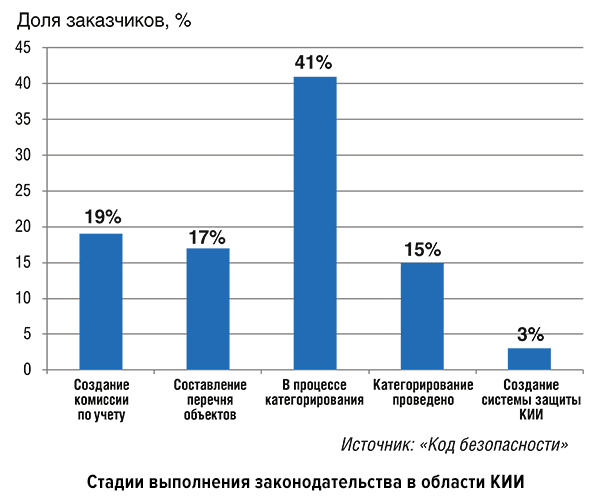

В целом реализация 187-ФЗ идет, но многие игроки рынка по-прежнему занимают выжидательную позицию. Так, согласно данным компании «Код безопасности», треть заказчиков еще не приступила к категорированию и только 3% занялись созданием систем защиты КИИ (рис. 2).

При этом у половины компаний есть вопросы, касающиеся выполнения конкретных мер защиты. По сей день не закончилось формирование нормативных правовых актов, не хватает методических рекомендаций, помогающих безопасникам разобраться в потоке зачастую дублирующих друг друга документов, недостает ресурсов для проведения работ по выполнению требований 187-ФЗ. Тем не менее появились и лидеры – 18% компаний уже завершили категорирование и приступили к разработке проектов реализации мер защиты.

Первоочередные меры

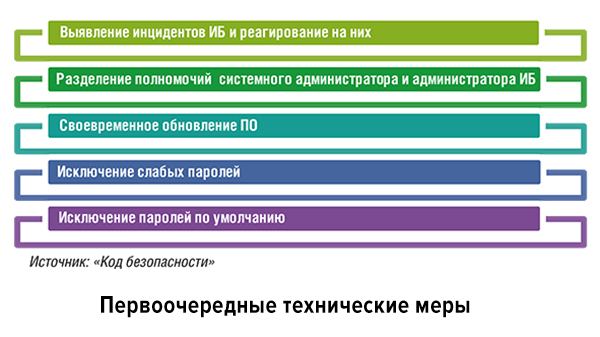

На первоочередные технические и процессные меры по обеспечению безопасности КИИ обращает внимание руководитель направления по продаже сетевых решений компании «Код Безопасности» Александр Немошкалов. Среди процессных мер эксперт отмечает не только выделение инцидентов ИБ и реагирование на них, но и стандартные рекомендации по обеспечению информационной безопасности – разделение полномочий системного администратора и администратора ИБ, своевременную установку обновлений и исключение слабых паролей (рис. 3).

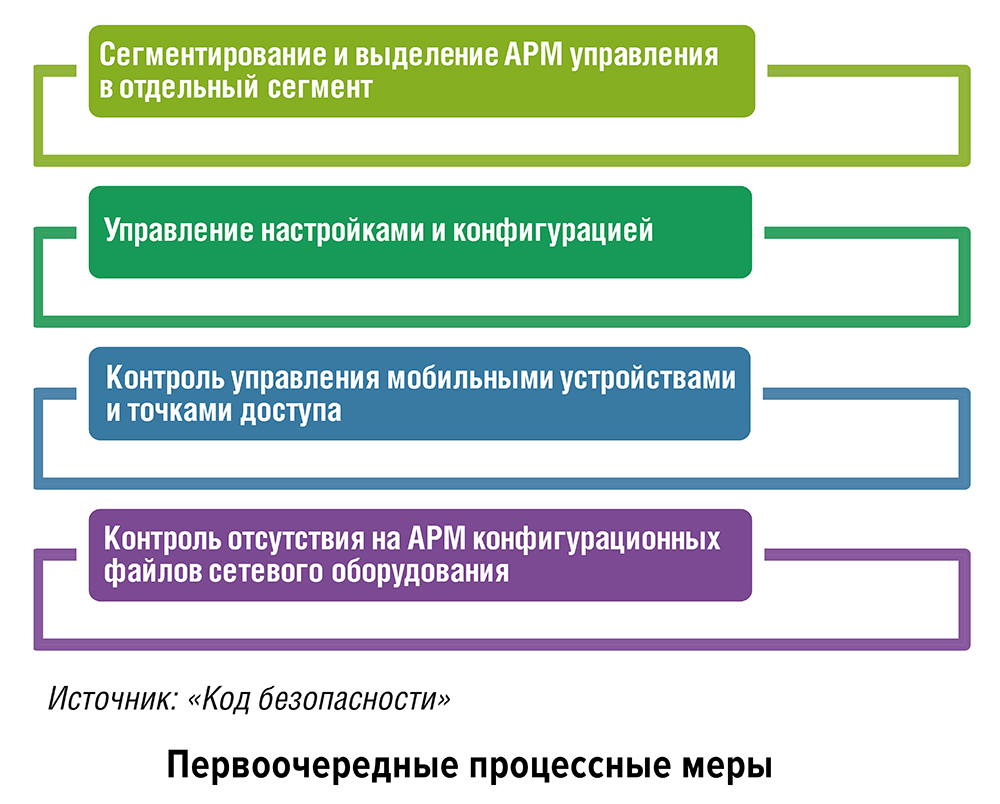

А. Немошкалов напоминает и о необходимости технических решений: сегментирования системы с выносом критически важных для работы подсистем в отдельный сегмент; контроля мобильных устройств и точек доступа; управления настройками и конфигурацией систем и отсутствия на АРМ конфигурационных файлов сетевого оборудования (рис. 4).

Рекомендации не новые, но на практике они реализуются далеко не всеми компаниями, в том числе из-за отсутствия в штате квалифицированных специалистов по информационной безопасности.

Первые рабочие проекты

Нехватку собственных специалистов по безопасности КИИ могут компенсировать внешние организации, по крайней мере на стадиях предпроектного обследования, моделирования угроз и разработки систем защиты.

Так, одному из предприятий электросетевого комплекса страны реализовать на практике требования 187-ФЗ помогла компания «Ростелеком-Solar». Как рассказал руководитель направления защиты АСУ ТП «Ростелеком-Solar» Владимир Карантаев, в ходе работ было изучено 259 объектов заказчика (подстанции разного класса напряжения, структурные подразделения и связанные с ними системы), 33 процесса основной деятельности и более 200 систем. «Ростелеком-Solar» выделила 15 объектов защиты: пять значимых объектов КИИ и 10 объектов без категории значимости, для которых собственник решил обеспечить защиту. Компания провела очное и заочное (с опросными листами) обследование объектов, в соответствии с приказом ФСТЭК от 22.12.2017 № 236 составила акты о категорировании и сформировала модели угроз по методике, рекомендованной регулятором.

После этого «Ростелеком-Solar» разработала подсистемы безопасности, релевантные выделенным актуальным угрозам, и выбрала технические средства защиты. В ходе работ рассматривались три варианта тестирования выбранных средств защиты на совместимость с системами АСУ заказчика: стенд на стороне заказчика; инфраструктура на стороне вендора АСУ ТП; и тестирование на реальной инфраструктуре заказчика. В итоге остановились на самом сложном варианте – развертывании на реальной сетевой инфраструктуре энергетической компании.

«Мы одни из первых в отрасли рассмотрели возможность использования в проекте обеспечения безопасности КИИ встроенных средств защиты информации систем АСУ ТП и телемеханики субъектов электроэнергетики». Владимир Карантаев, руководитель направления защиты АСУ ТП, «Ростелеком-Solar» |

В результате заказчик получил технический проект подсистем безопасности 15 объектов и корпоративный проект ГосСОПКА.

По утверждению В. Карантаева, это первый проект для энергетики, в котором удалось пройти все этапы построения защиты КИИ в соответствии с 187-ФЗ и дойти до этапа построения технорабочего проекта. Взаимодействие с вендорами АСУ ТП позволило создать типовой проект обеспечения безопасности КИИ для сетевых энергетических компаний, включающий использование встроенных систем безопасности АСУ ТП.

Выявленные проблемы

Работа над проектом вскрыла ряд проблем. Компания применяла межсетевые экраны, производители которых заявляли о поддержке наиболее массово используемого в инфраструктуре протокола МЭК 60870-5-104. Оказалось, что его реализация у каждого вендора систем телемеханики имеет свою специфику, что не учитывается вендорами СЗИ.

Остро стоит проблема дефицита кадров в регионах, где трудно найти достаточное количество квалифицированных специалистов разного профиля для создания структурного подразделения по безопасности в соответствии с приказом ФСТЭК № 235 от 21.12.2017. В решении «Ростелеком-Solar» проработана возможность сопровождения системы и предоставления услуг корпоративного центра ГосСОПКА по сервисной модели. SOC, предоставляющий АСУ ТП услуги по сервисной модели, -- хороший вариант для компаний, не имеющих своих специалистов по ИБ.

Взгляд Минэнерго

В Министерстве энергетики сознают наличие проблем в обеспечении информационной безопасности энергетических объектов страны. Как сообщил директор департамента оперативного контроля и управления в электроэнергетике Минэнерго России Евгений Грабчак, ведомство сформировало требования по кибербезопасности энергетических установок.

Среди выделенных угроз – встроенные в энергосистемы вендорами возможности удаленного контроля и управления: такие возможности есть, например, в газовых турбинах Siemens и GE. Даже мониторинг объемов выработки электроэнергии с географической привязкой конкретной установки к местности представляет угрозу национальной безопасности страны. Так, если установка расположена рядом с военным заводом, то по объему потребленной электроэнергии можно оценить объемы производимой им продукции.

Нормативные правовые акты, конкретизирующие требования закона о КИИ

|

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!