Какую ИТ-архитектуру выбрать?

Сегодня компании задаются вопросом: какую ИТ-архитектуру выбрать? От выбора зависит получение достоверной информации. Очевидно, что, опираясь на некорректные данные, бизнес не сможет принимать правильные управленческие решения. Каковы могут быть технологии и способы защиты данных?

Классическая архитектура имеет иерархическую структуру: от центрального узла идут каналы связи к второстепенным. Эти цепочки управляют сегментами, на которых расположены управляющие элементы для конечных точек. Большинство компаний работают в одной хаб-архитектуре. Она позволяет устанавливать второстепенные серверы, чтобы обслуживать устройства, не находящиеся в одной сети, а также собирать данные и управлять конечными точками.

Но компаниям необходима архитектура, способная поддерживать передачу данных в двух режимах: в реальном времени по принципу пиринговой сети или клиент-серверной архитектуры и в режиме хаба. Это связано с периодичностью получения конфигурационных (инвентарных) данных. Одним компаниям важно собирать данные со своей ИТ-инфраструктуры, нормализовывать и поставлять их в CMDB (базу данных управления конфигурациями) несколько раз в день или раз в несколько часов, а другим нужны данные в режиме реального времени для оперативного решения ИТ-задач. Не каждая архитектура способна обеспечить такие условия сбора данных.

Теория

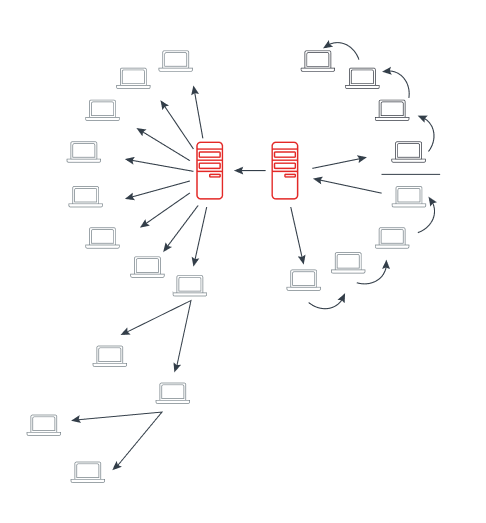

В клиент-серверной архитектуре задачи создаются компьютерами-клиентами и обрабатываются серверами. Преимущество заключается в том, что все устройства всегда онлайн, данные обрабатываются в реальном времени. Однако сервер не может обслуживать более 10 тыс. устройств.

Такая архитектура характерна для компаний, у которых сотрудники работают преимущественно на ноутбуках и часто перемещаются за пределы корпоративного периметра. В этом случае техника скрыта за сетевыми устройствами. Например, у ритейл-компаний торговые представители часто ездят на очные встречи с ноутбуками или планшетами.

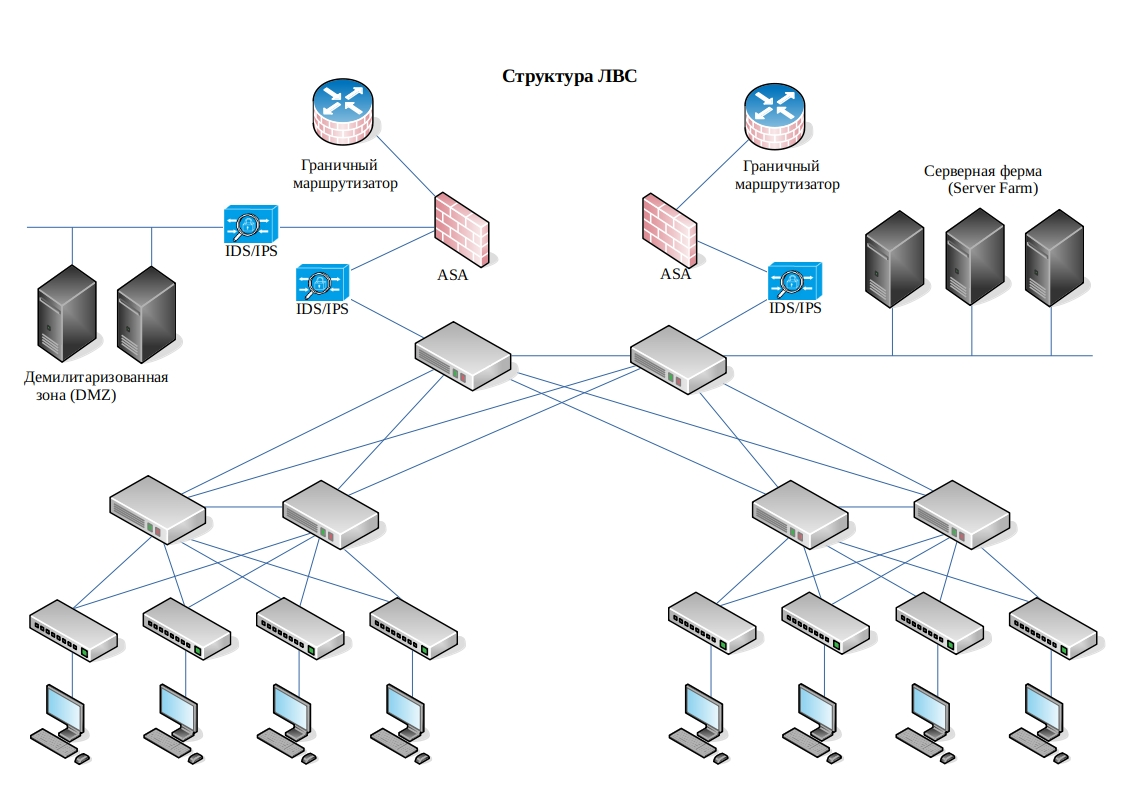

Развитием клиент-серверной архитектуры являются хаб-архитектуры. Они могут работать с большим количеством конечных точек, у них децентрализованная и распределенная система. Например, если компьютеров более 60 тыс., то создаются шесть хабов, каждый из которых функционирует самостоятельно, передает данные в общий центральный узел постепенно, от уровня к уровню, распределенно во времени, поскольку если 60 тыс. устройств будут отправлять инвентарные данные на сервер одновременно, то произойдет DDoS-атака.

Хаб-архитектура характерна для компаний с высоким уровнем информационной безопасности. В таких организациях сотрудники чаще всего работают за стационарными компьютерами, так как система закрытая.

Рис. 1. Хаб-архитектура

Пиринговые сети умеют как передавать данные в реальном времени, так и поддерживать большое количество конечных точек. Все элементы такой архитектуры независимы. Сервер также представляет собой независимую единицу, эксплуатирующую конечные точки. Они объединены в пиринговые сети, с которых собираются данные. Выход из строя одного узла в пиринговой сети не приводит к потере стабильности, управляемости и данных, поскольку сохраняется дублирующее сетевое соединение. Другие точки сети коммуницируют между собой и находят выход к серверу, с которым они обмениваются информацией.

Пиринговые сети тоже могут быть фрагментированы на отдельные части, и каждая часть работает независимо, но при этом знает о наличии своих «соседей». То есть они коммуницируют не со всей сетью, а с группами, на которые разбиты устройства. Например, 10 тыс. устройств разбиты на группы по 100 или 1000.

Соответственно в клиент-серверной архитектуре преимущественно используются мобильные устройства, которые часто выходят за пределы корпоративного периметра. В хаб-архитектуре – стационарные устройства. Если в этой же архитектуре большое число узлов в одной точке, то они объединяются в пиринговые сети.

Рис. 2. Пиринговая и клиент-серверная архитектуры

Два режима – три архитектуры

Резюмируем вышесказанное: в клиент-серверной архитектуре данные передаются в реальном времени, но количество устройств ограничено. В хаб-архитектуре большое количество конечных точек, но данные в реальном времени не передаются. Пиринговые сети позволяют предоставлять данные в реальном времени и поддерживают неограниченное количество устройств.

Таким образом, компании для безопасного масштабирования бизнеса и экономии ИТ-бюджета необходимо работать в двух режимах передачи данных: в реальном времени по принципу пиринговой сети или клиент-серверной архитектуры и в режиме хаба. Иными словами, внедрять гибридную архитектуру, включающую архитектуры всех трех видов.

Рис. 3. Гибридная архитектура

Рассмотрим пример использования гибридной архитектуры. У организации более 10 тыс. устройств, например, ноутбуков, которые постоянно мигрируют. В один день сотрудник может работать из дома, в другой – из офиса, в третий – подключиться через VPN и т.д. При этом использование одной из архитектур, например, хаб-архитектуры, не позволяет гибко переключать агента (программу, которая устанавливается на устройство для сбора инвентарной информации) в разных сетях. Соответственно инвентарные данные не будут поступать в ИТ-департамент в режиме реального времени. Также отсутствует понимание, какие именно сотрудники находятся в корпоративном периметре.

Поэтому ИТ-специалистам компании нужно решение, которое выстраивает цепочку из связанных узлов передачи данных. Причем узел будет и приемником, и передатчиком, т.е. собирать и передавать инвентарные данные. В таком случае нет необходимости выстраивать внешнюю архитектуру для этих узлов.

При использовании гибридной архитектуры компания решает любые задачи управления ИТ-инфраструктурой и контроля информационной безопасности, за исключением поставки мониторинговых (инвентарных) данных. Эти данные передаются периодически, например, каждую секунду. Потоковый мониторинг сразу подает информацию на серверы управления.

Безопасность превыше всего

Основная угроза любой архитектуры – взлом. Он может произойти при наличии критической уязвимости в архитектуре. То есть злоумышленник может найти уязвимость и притвориться одним из узлов, встроиться в цепочку и через эту уязвимость распространить вредоносное ПО на каждый узел в сети. И дальше уже эксплуатировать сеть как источник распространения вредоноса.

Взлом одного сегмента гибридной архитектуры не приведет к краху всей системы целиком, потому что, если уязвимость найдена в протоколе работы конечной точки, это не означает, что та же самая уязвимость будет распространять вредонос через центральный сервер управления. То есть атака на одну подсеть не приведет к заражению сети целиком.

Если злоумышленник попал в корпоративный периметр, он начнет распространять вредоносное ПО, а далее произойдет горизонтальное распространение атаки. Например, система управления ИТ-инфраструктурой работает в одном и том же режиме на всех узлах. Это означает, что злоумышленник получит доступ и к серверам, и к рабочим станциям, и т.д. Всё это приведет к экономическим убыткам и репутационным рискам.

В первую очередь следует шифровать данные. Рекомендуется оставить в гибридной архитектуре только возможность оперативного переключения устройств при выходе узла из строя или дублирования. Тогда выход одного узла из строя сохранит коммуникацию агентов между собой, но без сохранения полезной нагрузки. То есть агенты коммуницируют между собой, но только на предмет поддержания статуса жизнеспособности и главенства. Никакие команды не распространяются. Единственное, что злоумышленник сможет сделать, это выбрать узел, который станет центральным и связующим с сервером управления.

* * *

Гибридная архитектура может стать корпоративным стандартом и обеспечивать поставку инвентарной информации для всех информационных систем в компании. Это обусловлено тем, что она сможет работать в любых конструкциях ИТ- и сетевой инфраструктуры компании: работать как клиент-сервер для перемещающихся устройств, как хаб-архитектура для узлов, которые находятся на разных площадках, и передавать данные на центральный сервер как в реальном времени, так и по задачам с определенной периодичностью. То есть выполнять все необходимые функции единой корпоративной системы сбора инвентарной информации.

Василий Гурьев, директор продукта «ИТМен», консультант, ГК

Softline

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!