| Рубрикатор |  |

|

| Статьи |  |

ИКС № 4 2021 |  |

|

| Николай НОСОВ | 10 января 2022 |

Аутентификация на раз-два

Двухфакторная аутентификация – необходимое звено защиты от кибератак, а предложение ее по сервисной модели – перспективное направление развития услуг облачных провайдеров.

Однофакторная аутентификация не спасает

Лет десять назад Банк России озаботился информационной безопасностью подотчетных финансовых организаций. Под давлением регулятора банкам пришлось заняться выполнением многочисленных требований к уровню защиты. Прежде всего – разработать и реализовать политику использования паролей.

Председатель правления банка, в ИТ-отделе которого я тогда работал, гордо заявил, что у него сложный пароль – пять единиц, а у его заместителя только четыре. Не намного лучше обстояло дело и у сотрудников. На основе рекомендаций ЦБ я разработал политику парольной защиты и добился утверждения ее правлением. Потом было много негодования, когда система требовала придумать новый пароль, причем с прописными буквами, цифрами и служебными символами, еще больше – когда выяснилось, что пароль теперь нужно менять каждые две недели. Но на все претензии был ответ – утвержденная правлением бумага.

Второе требование политики – никому, в том числе коллегам по работе, не сообщать свой пароль и уж тем более не прикреплять скотчем к монитору бумажку с подсказкой. Требование очевидное, но многие относились к нему несерьезно. Впрочем, недолго. После закрытия подмосковного отделения в головной офис перевели операционистку, мать-одиночку с двумя приемными детьми – руководство не решилось выбросить ее на улицу. Но женщину почему-то невзлюбили московские барышни. В один прекрасный день, когда она отлучилась с рабочего места, с ее компьютера сделали проводку по снятию крупной суммы денег клиента. Это была не кража – деньги перевели на счет налоговой инспекции, но вернуть их оттуда было сложно. Фактически клиент на неопределенное время потерял крупную сумму и был в бешенстве. Женщина плакала, говорила, что не ошибалась, не делала эту проводку, но доказать ничего не могла. Рабочее место ее, вход в систему сделан под ее паролем, а камеры смотрели только на посетителей, поэтому доказать, что кто-то во время ее отсутствия садился за стол, было невозможно. В любом случае вина за утечку пароля лежала на ней, так что уволили без колебаний.

Вывод: люди не хотят придумывать сложные пароли и постоянно их менять. Предпочитают запомнить один простой пароль и использовать во всех случаях. Даже если их заставить, они склонны сообщать пароль другим или записывать его в местах, доступных для посторонних. Поэтому защита только паролем – однофакторная аутентификация – в большинстве случаев неэффективна.

Цифровая трансформация и пандемия

В те годы, когда банк занялся защитой периметра безопасности, проблема дискредитации паролей еще не стояла так остро. В конце концов, прежде чем войти в информационную банковскую систему, надо было попасть в здание. Но процессы цифровой трансформации привели к размытию периметра безопасности. Еще больше обострил проблему массовый переход на удаленную работу из-за пандемии.

При удаленной работе, использовании распределенных, в том числе мультиоблачных, систем возрастают риски перехвата информации по каналам связи. Например, злоумышленники могут перехватывать пароли, взломав Wi-Fi-роутер, или перехватить беспроводную передачу, скажем, с помощью утилиты Airodump-ng, а затем практически в режиме реального времени дешифровать трафик WPA2 с помощью сниффера (анализатора трафика) Wireshark.

Согласно отчету киберотдела ФБР, выпущенному в марте 2020 г., киберпреступники все чаще атакуют организации, использующие облачные почтовые службы. Получив доступ к корпоративной почте, хакеры направляют платежи поставщиков и клиентов на свои банковские счета. За последние пять лет убыток американского бизнеса от взлома деловой почты составил $2,1 млрд.

Можно и нужно защищать каналы с помощью шифрования, использовать различные криптошлюзы, протоколы защиты сетевого трафика на уровне IP (IPsec), но этого мало. Нужен еще как минимум один фактор, по которому можно аутентифицировать (проверить подлинность) пользователя. Двухфакторная аутентификация значительно повышает безопасность доступа к системе. Есть решения, в которых факторов проверки больше двух, поэтому в общем случае говорят о многофакторной аутентификации (MFA).

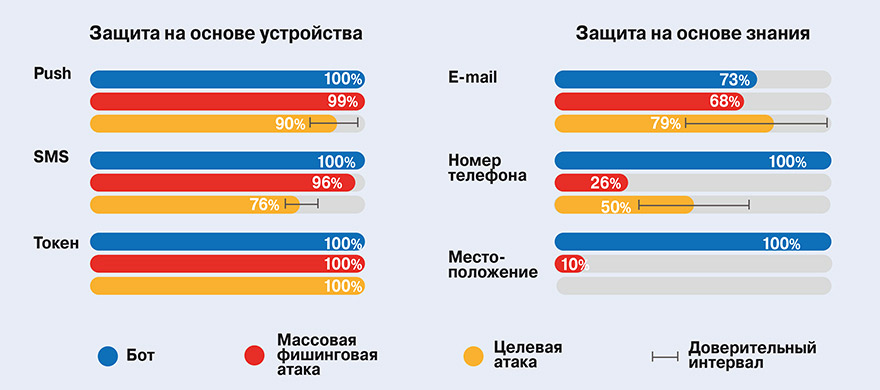

Как считают в Google, даже одна из самых слабых форм двухфакторной аутентификации – двухэтапная проверка с помощью текстовых SMS-сообщений – может остановить 100% автоматических атак, 96% массовых фишинговых атак и три четверти целевых атак (рис. 1).

Источник:security.googleblog.com

Рис. 1. Защищенность аккаунта при разных способах аутентификации

По словам директора по безопасности идентификационной информации Microsoft Алекса Вайнерта, еще в прошлом году каждый месяц в среднем компрометировалось более 1,2 млн корпоративных учетных записей Microsoft. Из них 99,9% не имели многофакторной аутентификации.

Виды двухфакторной аутентификации

Отправка одноразовых паролей через SMS долгое время была самым популярным способом двухфакторной аутентификации. В России она таковой и остается. Однако за рубежом этот способ не считается надежным, а Национальный институт стандартов и технологий США даже призвал от него отказаться. Дело в том, что по-прежнему широко применяемый в мобильных сетях сигнальный протокол SS7 фактически не имеет защиты и в настоящее время безнадежно устарел. SMS не шифруются при передаче. Подтверждающее транзакцию SMS-сообщение можно перехватить с помощью развернутой вблизи жертвы фальшивой базовой станции (фемтосоты). А можно договориться с нечистоплотным или доверчивым сотрудником мобильного оператора о выпуске новой SIM-карты с номером телефона жертвы взамен «утерянной». Наглядный пример опасности использования сетей общего пользования – инцидент, произошедший в 2017 г. в Германии, когда хакеры, перехватывая SMS-сообщения, смогли обойти двухфакторную аутентификацию и украсть деньги с банковских карт.

Подтверждение через электронную почту также по-прежнему широко применяется на практике. Конечно, и почту можно взломать, зато метод прост и удобен, более того, можно послать ссылку для входа в один клик без повторного ввода логина и пароля. Безопасность – компромисс между надежностью, стоимостью и удобством. Если потери из-за потенциального взлома невелики, то предпочтение можно отдать удобству. Например, если на конференцию сможет зарегистрироваться и пройти посторонний человек, то это лучше, чем если из-за сложностей регистрации на нее не сможет попасть целевая аудитория.

По данным сервиса Duo Security, позволяющего организовывать двухфакторную аутентификацию, самыми популярными способами аутентификации в США и Великобритании в 2019 г. стали push-уведомления. Приложение-аутентификатор отправляет пользователю сообщение при каждой попытке входа в систему. Ответ поступает, как правило, на расположенный в облаке сервер, разрешающий или запрещающий доступ к службе. Приложения часто показывают IP-адрес или предполагаемое местоположение человека, пытающегося войти в учетную запись. Удобно, что аутентификация осуществляется одним кликом – подтверждением правомерности входа.

Местоположение человека может служить дополнительным фактором проверки. Если проверяемый пользователь раньше не посещал страну, из которой пытается войти в систему, то это как минимум повод для беспокойства. Подход уже используется в банках. Например, мне перезвонили из новосибирского процессингового центра, когда по карточке оплачивал аренду машины в Камеруне. Некоторые финансовые организации запрещают вход в свою систему из стран, где пользователь не планирует появляться. Для многих американцев это Россия и Китай. По данным Duo Security, в пятерку стран, автоматически блокируемых системами аутентификации, также входят США, Индия и Франция.

Для восстановления украденного пароля имеет смысл привязывать к аккаунту номер телефона. Взломают аккаунт в «Вконтакте», начнут рассылать от вашего имени просьбы о материальной помощи – можно сбросить пароль и ввести новый с помощью телефона.

Один из наиболее безопасных методов двухфакторной аутентификации – токен. Чтобы хакер смог получить доступ к защищаемому ресурсу, токен придется украсть. Токены могут генерировать одноразовые пароли или работать как USB-ключи, открывающие при подключении к компьютеру доступ к учетной записи, на которую они зарегистрированы. Токены широко применяются для защиты наиболее ценной информации, чаще всего в государственном секторе и финансовых отраслях.

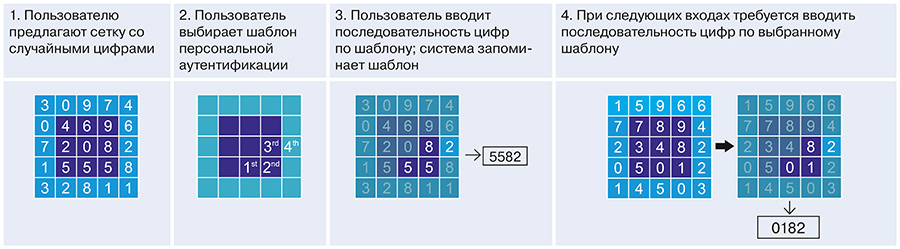

Вводить пароли или переключать токены неудобно. Есть упрощенный вариант двухфакторной аутентификации – сеточная. Пользователю предлагается матрица ячеек, содержащих случайные символы, в которой он выбирает шаблон персональной идентификации – последовательность ячеек в одному ему известном порядке, например в форме буквы Z. Система запоминает шаблон пользователя и в следующем сеансе предлагает новый набор случайных чисел. Вход разрешается, если последовательность символов вводится в соответствии с наложенным шаблоном (рис. 2).

Источник: Thales

Рис. 2. Принцип работы сеточной аутентификации

Другой способ упрощения работы связывают с биометрией. Для разблокирования экрана смартфона уже давно используют отпечаток пальца. Можно подключить распознавание голоса клиента и его лица во время онлайн-диалога с оператором. В России в этом направлении активно работает Сбер. Все это тоже факторы аутентификации, существенно повышающие сложность взлома.

Облачная двухфакторная аутентификация, особенно для доступа к инфраструктуре, развернутой в облаке, предпочтительнее. Связность приложений в облаке, в том числе с сервисом аутентификации, исключает проблемы доступа к оn-premise-инфраструктуре компании. Михаил Соловьев, директор по развитию продуктов, DataLine |

Способы реализации двухфакторной аутентификации

Организовать двухфакторную аутентификацию можно как с помощью on-premise-решения, так и с помощью облачных сервисов. Такие услуги оказывают и облачные провайдеры, и вендоры по модели SaaS. Однако SaaS-сервисы двухфакторной аутентификации от вендоров часто предоставляются из дата-центров, расположенных за пределами нашей страны, что создает дополнительные риски, например, из-за возможных блокировок Роскомнадзора. Так что для бизнеса это, как правило, наименее надежный вариант.

Классический вариант организации защищенного VPN-канала из офиса клиента до облака недостаточен в условиях размытия периметра безопасности, а тем более при удаленной работе. Да и использование одного канала на всех негативно сказывается на производительности.

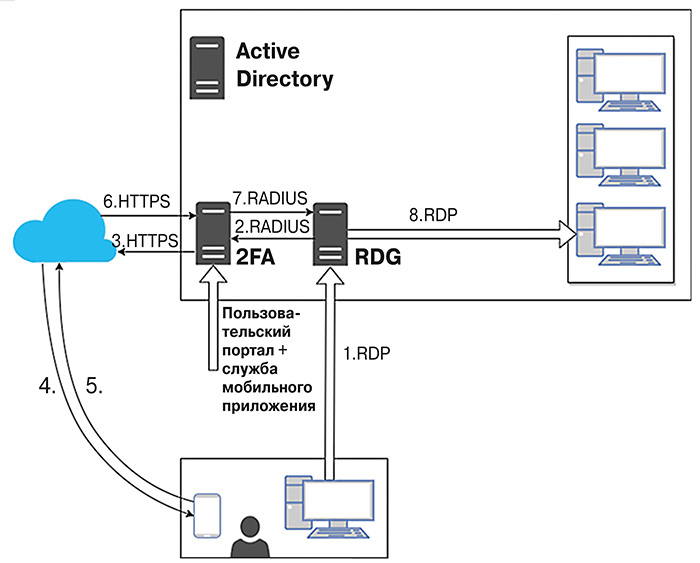

Альтернативный вариант – доступ из любой точки к вычислительным ресурсам по каналу, поддерживающему протокол удаленной работы RDP и защищенному двухфакторной аутентификацией из облака (рис. 3). Например, клиент обращается по RDP к шлюзу Remote Desktop Gateway (RDG), который авторизует пользователя по логину и паролю. RDG-сервер по протоколу аутентификации RАDIUS запрашивает подтверждение авторизации у развернутого на отдельной виртуальной машине сервера двухфакторной аутентификации. В зависимости от выбранного способа аутентификации 2FA-сервер звонит, отправляет SMS или посылает запрос в мобильное приложение. Пользователь подтверждает или отклоняет запрос на предоставление доступа. 2FA-сервер возвращает результат второго этапа аутентификации серверу RDG. Сервер 2FA может развертываться в облаке или устанавливаться на инфраструктуре заказчика (on-premise).

Источник: Microsoft

Рис. 3. Возможная схема облачной двухфакторной аутентификации

Российские облачные провайдеры чаще разворачивают двухфакторную аутентификацию как управляемый сервис в облаке, беря на себя работу по сопровождению и администрированию системы. Такие услуги особенно удобны для клиентов, инфраструктура которых размещается в облаке провайдера, например, в сегменте облака, защищенном согласно требованиям регулятора о защите персональных данных. «Мы за клиента управляем сервером двухфакторной аутентификации. По сути, это наш сервер, на котором мы управляем аутентификацией клиентов и защищенность которого обеспечиваем. А клиент только заводит и удаляет учетные записи», – пояснил директор по развитию продуктов компании DataLine Михаил Соловьев.

По данным эксперта, в целом среди бизнес-пользователей облачных сервисов DataLine приобретают двухфакторную аутентификацию (отдельно или в числе других сервисов) около 10%, а среди тех, кто работает с облаком, защищенным согласно требованиям 152-ФЗ, доля пользователей сервиса аутентификации достигает 100%.

Выбор решения

На какой системе двухфакторной аутентификации есть смысл остановиться облачным провайдерам, чтобы организовать безопасный удаленный доступ своим сотрудникам и предлагать это же решение клиентам как услугу? При выборе конкретных продуктов целесообразно проанализировать ряд параметров:

- эффективность (степень снижения риска несанкционированного доступа);

- соответствие регуляторным требованиям;

- стоимость владения системой;

- удобство для пользователя;

- интегрируемость с бизнес-приложениями;

- быстроту развертывания;

- гибкость и масштабируемость при изменении числа пользователей.

Важно отслеживать попытки аутентификации, включая данные об IP-адресах и странах, занесенных в «черный» список. Хорошо, если провайдер может автоматически предупреждать администраторов о подозрительных событиях, таких как использование нового устройства или вход в систему из неожиданного места.

Стоимость данных растет, как и вложения в их защиту. Развитие сервисов безопасности из облака (SECaaS) – тренд российского рынка последних лет. Востребованность двухфакторной аутентификации будет повышаться вместе со спросом на остальные облачные услуги, так что перспективы у этого направления хорошие. Станислав Мирин, ведущий консультант, iKS-Consulting |

Также стоит обратить внимание на модель лицензирования пользователей (с ежемесячной или годовой оплатой, оплатой за число клиентов или число аутентификаций), на то, привязаны ли лицензии к одному идентификатору пользователя или могут передаваться по мере необходимости, на надбавки за дополнительные устройства и стоимость доставки уведомлений для разных факторных методов.

***

При сегодняшней интенсивности атак на информационные системы двухфакторная аутентификация – необходимое условие защиты, и компании начинают это понимать.

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!