| Рубрикатор |  |

|

| Статьи |  |

ИКС № 11 2014 |  |

|

| Дмитрий КОСТРОВ | 11 ноября 2014 |

Инфобезопасность для smart grid

Самое правильное – озаботиться защитой сетей электроснабжения еще на этапе проектирования.

|

|

|

Полноценная работа умной сети электроснабжения, опирающейся на возможности инфокоммуникационных технологий, подразумевает использование собираемых в ней данных. Поэтому УСЭ нуждается в обеспечении не только физической безопасности, но и безопасности информационной. Ее функциональная архитектура должна учитывать угрозы для сервисов УСЭ и требования по обеспечению их безопасности, а также архитектуру безопасности сервисов УСЭ на основе базовой функциональной модели smart grid.

Уровни угроз

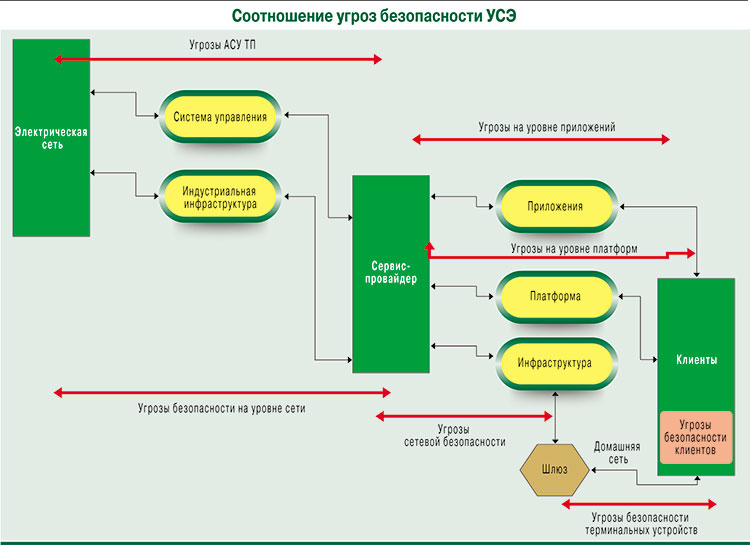

Для начала попробуем определить перечень угроз безопасности УСЭ. Можно выделить следующие их типы (см. рисунок):

-

угрозы уровня платформ УСЭ;

-

угрозы уровня приложений;

-

угрозы сетевого уровня;

-

угрозы для АСУ ТП;

-

угрозы для терминальных устройств;

-

угрозы для клиентов.

В число угроз для платформ УСЭ входят раскрытие и модификация обрабатываемой и хранимой в них информации, а также обрабатываемых и хранимых операционных данных, атаки типа DDoS, заражение вредоносным ПО.

Необходимо понимать, что активы платформ, которые поддерживают сервисы УСЭ, принадлежат сервис-провайдеру. Они включают систему управления энергоресурсами, системы управления данными измерительных приборов, системы управления спросом, биллинг-сервер, рабочие (клиентские) места информационной системы и др.

Активы уровня приложений УСЭ – это не только сами приложения, но и сопутствующая информация, связанная с учетом потребления электричества клиентами, счета и т.п. Сервис-провайдер может передавать информацию об использованных сервисах клиенту через интернет на клиентский терминал или другое оконечное устройство. На этом уровне должны защищаться персональные данные самих клиентов, сведения о потреблении электричества, информация для удаленного управления, дополнительная служебная информация.

На уровне приложений существуют следующие угрозы безопасности: несанкционированное раскрытие и модификация информации об использовании электроэнергии, несанкционированное раскрытие персональных данных клиентов и/или служебной (сервисной) информации.

Сетевые активы принадлежат сетевому провайдеру. Они включают в себя оборудование сети (маршрутизаторы, коммутаторы и т.п.) и сетевые ресурсы (например, полосу пропускания). В выработке модели угроз безопасности этого уровня можно опираться на рекомендации МСЭ Х.800 и Х.805. Эти документы предусматривают следующие угрозы сетевой безопасности: уничтожение информации и/или других ресурсов; несанкционированный доступ и изменение информации; кража, удаление или потеря информации и/или других ресурсов; раскрытие информации; прерывание услуг и сервисов.

АСУ ТП (автоматизированная система управления технологическими процессами) – группа технических и программных средств, предназначенных для автоматизации управления технологическим оборудованием на промышленных предприятиях. Составными частями АСУ ТП могут быть отдельные системы автоматического управления и автоматизированные устройства, связанные в единый комплекс, такие, как системы диспетчерского управления и сбора данных (Supervisory Control and Data Acquisition, SCADA), распределенные системы управления и другие, более мелкие системы управления (например, системы на программируемых логических контроллерах). Атака на SCADA или иную систему такого сорта может вызвать серьезные проблемы, в том числе национального масштаба. Достаточно вспомнить Stuxnet*.

Общие проблемы безопасности этого уровня: атаки на критические АСУ ТП, атаки на микропрограммное обеспечение, подмена физических элементов системы и т.п.

Так называемые терминальные активы являются частью абонентских устройств и могут использоваться самим клиентом для обработки и хранения данных или иной служебной информации. В их состав входят электрические счетчики, домашние шлюзы, пользовательские системы управления электроэнергией и т.д.

Для терминальных систем характерны следующие атаки: атаки типа DoS на электрические счетчики и домашние шлюзы, атаки на микропрограммные коды, физическая подмена элементов, заражение вредоносным кодом, изменение данных.

К активам клиентов УСЭ, которые, конечно, им самим и принадлежат, относится информация о пользователе: имя, адрес, показания электросчетчика, номер и остаток счета, история оплаты и т.п. Угрозы безопасности этого уровня: несанкционированное раскрытие персональных данных, модификация служебной информации и информации о пользовании электричеством.

Категории инцидентов безопасности

Инциденты информационной безопасности, которые могут произойти на «умных» сетях электроснабжения, разбиваются на несколько групп:

1. Раскрытие информации, хранящейся в оборудовании или системах, при непосредственном или удаленном доступе к ним, которое повлекло за собой нарушение ее конфиденциальности и целостности. В зависимости от критичности данных раскрытие может нанести вред клиенту, сервисам и самим компаниям. Выделяют два уровня критичности данных: высокий и низкий.

2. Раскрытие информации при ее передаче через инфокоммуникационные сети. Критичность данных также может быть высокой и низкой.

3. Удаление информации, хранящейся в оборудовании или системах, которое вызвало сбои в работе систем. Это проблема доступности. Критичность данных может быть высокой и низкой.

4. Изменение информации, хранящейся в оборудовании или системах, что может привести к ложному решению. Это нарушение целостности. Критичность данных может быть высокой и низкой.

5. Изменение (подделка) информации при передаче через инфокоммуникационные сети. Может осуществляться со специальными целями. Данная проблема связана с целостностью и доступностью. Критичность данных может быть высокой и низкой.

6. Подмена оборудования при физическом доступе к нему. Многие устройства инсталлированы без надлежащей защиты, и злоумышленник легко может подменить оборудование своим. Данная проблема связана с целостностью и доступностью. Выделяют три уровня критичности данных: низкий, высокий с узким распространением и высокий с широким распространением (подмена систем управления).

7. Несанкционированный доступ к сетевому оборудованию и вычислительным системам. Это проблема целостности сети связи. Можно выделить несанкционированный доступ к сетевым элементам (не носит характер атаки высокого уровня) и к системам, отвечающим за работоспособность (эксплуатацию) сети в целом.

8. Отказ в действии. Проблема связана с целостностью сервиса. Здесь также можно выделить две подгруппы: отказ в действии применительно к индивидуальным сенсорам и отказ применительно к группе сенсоров/индустрии/целой стране.

9. Несанкционированные действия персонала, использование оборудования и процессов. Выделяются три подгруппы: несанкционированные действия и использование, связанные только с чтением данных; с созданием или изменением данных; несанкционированное использование функций управления.

10. Чрезмерное использование ресурсов. Эта группа связана с доступностью систем, оборудования и сетей. Делится на чрезмерное использование базовых системных ресурсов (процессор, память, сетевые интерфейсы одной из систем) и чрезмерное использование сетевых ресурсов или главных систем.

Работы по защите УСЭ, планируемые при ее анализе (аудите), а еще лучше на этапе разработки общих требований, должны включать в себя обеспечение безопасности инфокоммуникационной составляющей. Для этого должны учитываться требования кибербезопасности к сетям связи. Всю модель можно разбить на пять доменов, рассматриваемых в трех областях: область сервиса/приложений, коммуникационная область, оборудование. Каждая из этих областей покрывает один или несколько доменов: производство (распределение) энергии, измерительный домен, пользовательский домен, сеть связи, домен провайдера сервиса. Адекватный выбор систем, средств и технологий поможет владельцу УСЭ добиться осязаемого успеха в защите такого критически важного объекта, каким является умная сеть электроснабжения. икс

_________________________________________________________________________

*Компьютерный вирус, который в 2010 г. нанес ощутимый урон иранской ядерной программе, в частности вывел из строя 1368 из 5000 центрифуг на заводе по обогащению урана в Натанзе (прим. ред.).