| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

Россия и США — возможные новые цели Madi

| 30 июля 2012 |

Несмотря на отключение командных серверов вредоносной программы Madi, предназначенной для совершения целенаправленных атак на пользователей в ближневосточном регионе и кражи у них конфиденциальных данных, ее история пока не закончена. Эксперты «Лаборатории Касперского» обнаружили новую версию троянца, обладающую расширенным функционалом. В частности она следит за сайтом VKontakte, а также ищет посетителей страниц, содержащих в названии элементы «USA» и «gov», что может говорить о переориентации злоумышленников на Россию и США.

«Одним из важных изменений также является то, что теперь зловред не ожидает «команд» от сервера управления, а сразу загружает на него все украденные данные», — говорит эксперт «Лаборатории Касперского» Николя Брюле (Nicolas Brulez). Предыдущие версии Madi управлялись из Ирана и Канады. Новый командный сервер троянца также находится в Канаде. Хотя специалисты Symantec, также сообщившие об активности троянца, говорят, что "злоумышленником является говорящий на фарси хакер, обладающий довольно большими амбициями."Эксперты «Лаборатории Касперского» провели подробный технический анализ Madi, в котором детально описали функционал троянца, механизм его установки, перехвата нажатия клавиш, взаимодействия с командными серверами, кражи данных, мониторинга коммуникаций, записи аудиофайлов и снятия скриншотов с рабочего слота жертвы. Ниже представлены обобщенные результаты исследования "Лаборатории Касперского":

- Несмотря на простоту вредоносной самой программы, а также используемых методов социальной инженерии, злоумышленникам удалось заразить компьютеры более 800 жертв, в том числе обладающих конфиденциальной информацией.

- Madi является ярким примером того, как легкомысленное отношение пользователей к получаемым сообщениям может привести к утере важных данных.

- В ходе проведения атаки не были использованы ни эксплойты, ни уязвимости нулевого дня, что сделало ее результаты еще более неожиданным для экспертов.

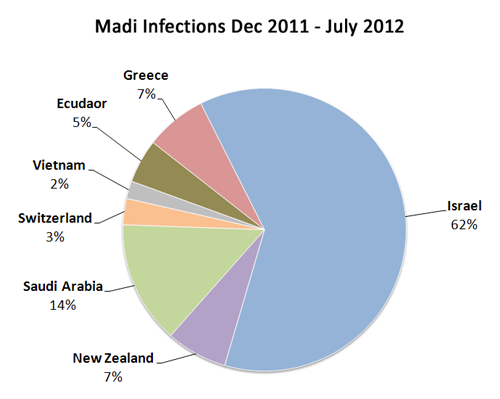

Исследование Symantec показывает, что в то время как высокоинтеллектуальные атаки, такие как Flamer, Duqu и Stuxnet, используют различные техники взлома систем – включая атаки на уязвимости нулевого дня - Madi использует приемы социальной инженерии для определения целевых компьютеров. Специалисты компании отмечают, что целями, на которые направлен Madi являются предприятия самого широкого спектра, среди которых зафиксированы нефтяные компании, исследовательские и научные центры США, иностранные консульства, а также различные государственные агентства, в том числе из энергетической отрасли. Что касается географии троянца, то его неоднократно обнаруживали по всему земному шару – от Соединенных Штатов до Новой Зеландии.

Процентное распределение заражений Madi с декабря 2011 по июль 2012 (данные компании Symantec)

Читайте также:

STEP LOGIC внедрил комплексное решение для защиты ОКИИ на горнодобывающем предприятии

Хакеры выдают себя за экспертов по информационной безопасности

beeline cloud и «Лаборатория Касперского» запустили Cloud SD-WAN

В 2023 году число заблокированных фишинговых ссылок в России выросло в 5 раз

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.