| Рубрикатор |  |

|

| Все новости |  |

Новости отрасли |  |

|

DDoS-атаки становятся мощнее

| 03 июля 2013 |

Мощность DDoS-атак в Рунете в первом полугодии 2013 года резко возросла. Если во второй половине 2012 года средняя атака подобного рода имела мощность 109 Мб/с, а максимальная не превышала 2,9 Гб/с, то уже в апреле этого года зафиксированы атаки мощностью 10 Гб/с и выше.

По мнению специалистов «Лаборатории Касперского» этот факт говорит о том, что злоумышленники сменили приемы и взяли на вооружение более «сильнодействующие» инструменты.Переломным моментом весной этого года стали продолжительные DDoS-атаки на ряд российских веб-ресурсов. На рубеже марта и апреля 2013 года злоумышленники на протяжении трех дней атаковали сайт «Новой газеты»: избрав в качестве основной тактики мощные атаки типа DNSAmplification, киберпреступники в пиковые часы «поднимали» трафик выше 60 Гб/с. По причине этой мощной атаки были кратковременно заблокированы даже каналы нескольких крупных провайдеров.

Еще один случай применения тактики DNSAmplification был зафиксирован «Лабораторией Касперского» всего через несколько дней. Злоумышленники атаковали сайт небольшой российской финансовой организации – здесь мощность атаки также значительно превысила 10 Гб/с.

Более того, все в том же апреле киберпреступникам удалось «обрушить» один из крупнейших в Рунете хостеров – Ru-Center. Злоумышленники применили крайне масштабное «оружие», которое заблокировало каналы хостинг-центра, в результате чего недоступными стали сразу множество веб-ресурсов.

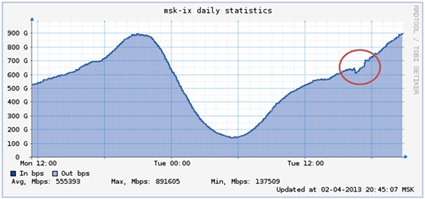

Мощность описанных атак и все их влияние на большие интернет-каналы наглядно иллюстрирует статистика московского центра обмена интернет-трафиком msk-ix. В пиковые моменты DDoS-атак страдали целые провайдеры и большое число их не имеющих никакого отношения к этим инцидентам клиентов. Именно такой «провал» и отражают данные msk-ix.

Резкий «провал» в интернет-трафике, зафиксированный msk-ix 2 апреля 2013 года в момент мощной DDoS-атаки

«Сегодня в Рунете DDoS-атаки типа DNS Amplification перестали быть чем-то необычным. Когда сайт или какой-то ресурс не сдается под напором атаки небольшой мощности, злоумышленники используют атаку этого типа и блокируют хостера, ЦОД, провайдера или даже группу провайдеров. От этого инструмента не застрахован никто. Атаку типа DNSAmplification можно сравнить со взрывом газового баллона в отдельной квартире многоэтажки — такой взрыв может разрушить целый подъезд», – поясняет Алексей Афанасьев, руководитель проекта KasperskyDDoSPrevention «Лаборатории Касперского».

Алексей Афанасьев в своей статье приводит и еще один пример масштабной DDoS-атаки, случившейся в апреле: «Мы одновременно защищали нескольких клиентов, использовав экстренное подключение. <…> 22 апреля практически в одно и то же время около 17 часов мы увидели, что атаки медленно, но верно стали затухать. А где-то в 18 часов того же дня мы получили от одного из защищаемых клиентов сообщение о том, что его ресурс недоступен. При этом в системе мониторинга в его личном кабинете не было каких-либо признаков серьезной атаки. Наш дежурный администратор быстро нашел причину и ответил следующее: «обнаружилось новое обстоятельство: неймсерверы руцентра не отдают вашу зону (возможно, не только вашу)».

Как выяснилось, замечание про «не только вашу» было очень правильным: в аналогичную ситуацию попал не один, а несколько наших клиентов, в том числе и те, кто не был под атакой. Клиенты звонили нам с требованием что-то сделать и помочь. Приходилось объяснять проблемы с nic.ru и советовать вбить в браузере IP, а не имя сайта. Это срабатывало. Построение отказоустойчивого DNS-сервиса требует целого набора мер. К сожалению, большинство российских компаний об этом не задумываются ...

Конечно, всем известно, что злоумышленникам платят за недоступность ресурса, а не за атаку или ее мощность, технологичность и красоту. Но поверить, что кто-то замахнулся на nic.ru — один из столпов российского интернета?! Как бы то ни было, проблемы продолжались не одни сутки. В обсуждении поста на habrahabr “Nic.ru лежит… такое что, правда возможно?” один из уважаемых экспертов справедливо заметил: “самое печальное что nic.ru это самый технически продвинутый в России dns-хостер. у того-же reg.ru дела с производительностью на порядок хуже — ~50kRPS на всю DNS ферму (на которой сотни тысяч authoritative). и nic еще был замечен в попытках переключить DNS клиента в tcp и авторизовать его, значит какие-никакие но контрмеры у них были…”.

Может быть, атакующие просто не знали, что такое nic.ru? Или мишенью атаки был вовсе не nic.ru, а другой ресурс и, выполняя заказ, злоумышленники перестали стесняться в средствах? Есть ли связь между успешным отражением атак на наших клиентов и мощной UDP-Flood атакой на DNS-сервера RU-CENTER? Эти вопросы остаются открытыми»/

Читайте также:

На выставке Россия прошел День Рунета

36,88% всех DDoS-атак в 2023 году пришлось на сферу финансов

STEP LOGIC внедрил комплексное решение для защиты ОКИИ на горнодобывающем предприятии

В 4 квартале 2023 года хакеры использовали сразу несколько эффективных методов для запуска DDoS-атак

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.