| Рубрикатор |  |

|

| Статьи |  |

ИКС № 12 2010 |  |

|

| Илья ЕХРИЕЛЬ Инна РОЗЕНЦВАЙГ | 08 декабря 2010 |

Найти и больше не терять

Некорректное приземление трафика, незаконное предоставление конечным абонентам услуг МГ/МН-связи, взлом VoIP-узла – вот неполный список угроз потоку доходов оператора связи. Для борьбы с любыми видами мошенничества наиболее эффективны проактивные системы гарантирования доходов.

Украсть или сэкономить?

В соответствии с действующей трехуровневой структурой сетей связи терминация междугородного и международного трафика осуществляется последовательно через три уровня: МГ/МН-сеть – зоновая сеть – местная сеть. Если в регионе на зоновом уровне работают несколько операторов, то порядок прохождения трафика определяется договорами между ними. Обычно такие договоры предусматривают более высокие тарифы на терминацию трафика на зоновом уровне по сравнению с местным. Существенная разница в тарифах и желание сэкономить провоцируют присоединенных операторов, работающих одновременно на местном и зоновом уровнях, хотя бы частично терминировать МГ/МН-трафик других операторов под видом местного, нарушая условия договора.

Потери от таких действий партнеров несут в основном МРК «Связьинвеста», которые работают в регионах как на местном, так и на зоновом уровне и имеют многомиллионную абонентскую базу. Одновременно в тех же регионах существуют альтернативные операторы, взаимодействующие с МРК на местном уровне, которые чаще всего и «грешат» непредусмотренной договорами взаимодействия терминацией на местном уровне межзонового трафика других операторов (вызовов от абонентов сотовой связи, МГ/МН-вызовов). Так, по сообщению пресс-службы «Северо-Западного Телекома», «корректное приземление МН/МГ-трафика на сеть СЗТ может дать компании дополнительный доход в объеме от пятидесяти до нескольких сотен миллионов рублей в год».

Однако некорректный пропуск трафика может наносить ущерб и другим операторам связи с обширной абонентской базой и вызывать конфликты между участниками рынка. Причем судебные решения по этим конфликтам зачастую весьма противоречивы. Например, один оператор прекратил прием вызовов от сети сотовой связи, пропускаемых местной сетью. Россвязьнадзор, рассмотрев этот конфликт, признал действия оператора обоснованными, так как в договоре о пропуске трафика на местном уровне между ним и местной сетью был оговорен диапазон номеров, чей трафик может пропускаться через данное присоединение. Ресурсы нумерации, принадлежащие сетям сотовой связи, а также фиксированным сетям, относящимся к другим географическим зонам, в этот диапазон не входили.

В другом случае одна из МРК ограничила пропуск к своим абонентам трафика от абонентов сотовой сети, терминируемого через узел местной связи альтернативного оператора. При этом в договоре, заключенном между ними, отсутствовали положения, запрещающие альтернативному оператору оказывать другим операторам, в том числе сотовым, услуги по пропуску трафика на сеть местной телефонии. В этой ситуации УФАС признало МРК нарушившей антимонопольное законодательство.

Как мы видим, операторам следует, с одной стороны, внимательно относиться к заключению договоров межоператорского взаимодействия, а с другой – контролировать соблюдение порядка пропуска трафика, а при необходимости обладать вескими доказательствами его нарушения.

Требуются сложные критерии поиска

В бизнес-структуре оператора связи функции контроля за порядком пропуска трафика, как правило, делятся между подразделением безопасности (которое обычно осуществляет и фрод-контроль) и отделом межоператорских отношений.

Основная задача очевидна – выявить точки потенциальной утечки доходов и зафиксировать факт нелегитимного использования сетевого ресурса и/или неверную тарификацию такого использования. Большой объем данных и необходимость постоянного контроля в реальном времени подразумевает применение автоматизированных систем. Эти системы, относящиеся к классу фрод-менеджмента (Fraud Management System, FMS), могут опираться на информацию из файлов CDR (Call Detail Record) двух типов:

• от систем пассивного мониторинга, формирующих CDR на основе сигнальной информации;

• от коммутаторов, систем предбиллинга или биллинга.

Системы, использующие информацию первого типа, способны обнаружить любые потери, так как от системы пассивного мониторинга никакие вызовы скрыть невозможно. В то же время АТС вследствие определенных настроек конфигурационных параметров или изменения информации в самих записях CDR могут при формировании CDR-файлов – главного источника данных для биллинга – исключать некоторые записи и/или выдавать ошибочные и сбойные записи. В этом случае никакие дальнейшие усилия по их обработке точного результата не дадут.

CDR, получаемые от системы пассивного мониторинга, отличаются от станционных как по количеству, так и по информативности. Расхождение между количеством станционных CDR (т.е. учтенных в предбиллинге и биллинге) и CDR, зафиксированных пробниками, может достигать 15–20%. CDR, сформированные в АТС, обычно имеют меньшее число полей по сравнению с CDR от пробников, которые могут содержать не только информационные поля, но и сами сигнальные сообщения для последующего побитового декодирования.

Еще одно достоинство решений первого класса – доступ к любой записи CDR в реальном времени, вне зависимости от завершенности или незавершенности вызова, в то время как большинство АТС формируют CDR только по завершении вызова. Обработка CDR в реальном времени позволяет оперативно рассчитывать показатели эффективности бизнеса оператора, например, зарегистрировать резкое уменьшение числа вызовов от определенного направления, падение доходов по заданному региону или недостаточный возврат инвестиций по определенному проекту.

Описанные системы выполняют мониторинг различных параметров вызова – А- и В-номеров (вызывающего и вызываемого абонентов), длительности, даты/времени, транк-группы, коммутатора, кодов OPC и DPC и т.д. – с целью обнаружения фрода и утечек, вызванных непреднамеренными ошибками, а также потерями/искажением данных при их формировании и передаче между подсистемами обработки CDR. На основе этой информации, дополнительных данных из абонентских баз, а также предустановленных фильтров, критериев и профилей производится анализ и выявление подозрительных фактов.

Кроме несанкционированного трафика, системы FMS обнаруживают и другие, актуальные сегодня виды фрода, например:

• Незаконное оказание услуг МГ/МН-связи конечным абонентам путем создания неоговоренных договором узлов услуг, например модемных пулов. Смежный оператор получает предоплату с абонентов оператора за предоставление услуг с добавленной стоимостью, а затем выставляет счет оператору, к которому подключен абонент, за услугу завершения вызова на этот модемный пул. В результате оператор несет прямые финансовые потери, поскольку вместо получения средств от смежного оператора за инициацию вызова к узлу услуг оператор платит ему как за завершение местного вызова.

• Мошенничество, связанное с предоставлением абоненту услуг интеллектуальной сети (коды 800, 803, 809).

• Взлом УПАТС клиента. В этом случае ущерб напрямую несет не оператор, но он рискует потерять важного клиента вследствие негарантированной безопасности связи. Зачастую клиент предъявляет доказательства того, что эти вызовы – результат взлома, и обоснованно отказывается оплачивать счета.

• Взлом VoIP-узла – ситуация, аналогичная предыдущей, только пострадать могут и узлы самого оператора.

Мошенничество может выявляться по явным критериям, например незаконное приземление трафика – путем обнаружения вызовов с нелегитимных для данного направления А-номеров. Такая работа выполняется системами фрод-менеджмента с помощью алгоритмов поиска на основе настраиваемых правил.

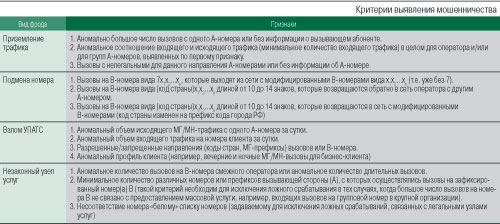

Однако операторы могут маскировать нелегальный трафик, как полностью убирая из него информацию об источнике, так и заменяя истинные А-номера номерами из своего диапазона. В таких случаях необходимы системы фрод-менеджмента, способные реализовывать более сложные, многоступенчатые аналитические методы поиска (см. таблицу), выявляющие трафик, который соответствует одному или нескольким статистическим признакам.

Контрольные вызовы – не панацея

Контрольные вызовы – не панацея

Для обнаружения нелегальной терминации трафика давно применяется и метод прямого тестирования. Он заключается в непосредственном отслеживании маршрута, которым приходят в сеть оператора тестовые МГ/МН-звонки. В процессе тестирования собирается детальная информация о совершенных звонках (CDR) как в исходной точке звонка (зарубежная сеть), так и в конечной точке (сеть тестируемого оператора).

Аргумент в пользу контрольных вызовов – дешевизна одной проверки. Однако поскольку такие проверки должны проводиться с определенной периодичностью, то общая стоимость этого метода не столь уж мала.

Говорить о высокой эффективности метода контрольных вызовов не приходится, так как по сути своей он – разовая мера, способная обнаружить лишь незначительное число точек нелегальной терминации трафика. Причина низкой эффективности еще и в том, что необходимым условием проведения контрольных вызовов является согласие на такое взаимодействие операторов, в том числе зарубежных. То есть метод требует предварительных согласований и неких технических подготовительных мероприятий. Очевидно, что быстро организовать такую проверку и сохранить ее в тайне невозможно, так как велик риск утечки инсайдерской информации. Следовательно, большинство злоумышленников на время проверки прекратят свою деятельность, а по ее окончании спокойно возобновят – до следующего раза.

Существуют комбинированные методы, в которых тестовые вызовы регулярно генерируются автоматически и отслеживаются системами FMS. При этом преимущества автоматического контроля и прямого тестирования сохраняются и эффективность выявления фрода возрастает. Подобные методы могут выявлять не только уже свершившийся факт незаконного пропуска трафика, но и ситуации, когда такие махинации возможны, например, вызовы с неполной информацией об А-абоненте.

Другие виды потерь

Многофункциональность и гибкость новых видов услуг предполагают задание большого числа конфигурационных параметров при настройке оборудования. Давление рынка заставляет ускорять внедрение и модификацию услуг и производить их почти постоянно. Избежать ошибок при этом практически невозможно. А посему потери происходят на всех этапах предоставления услуги (рис. 1).

Многофункциональность и гибкость новых видов услуг предполагают задание большого числа конфигурационных параметров при настройке оборудования. Давление рынка заставляет ускорять внедрение и модификацию услуг и производить их почти постоянно. Избежать ошибок при этом практически невозможно. А посему потери происходят на всех этапах предоставления услуги (рис. 1).

Потери могут вызываться ошибками (как умышленными, так и нет) при задании/модификации параметров услуг:

• неверными конфигурационными параметрами (прав абонентов, свойств транк-групп), приводящими к непопаданию информации о совершенных вызовах в станционный AMA-файл (файл автоматического учета сообщений) или ее искажению;

• неверными параметрами настройки систем предбиллинга и тарификации, что влечет за собой отсев вызовов без А-номеров или с A-номерами, которые не должны проходить по данной транк-группе;

• неверными параметрами конфигурации направлений, из-за чего могут проходить вызовы по транк-группам, которые по данным системы техучета отмечены как находящиеся в состоянии техобслуживания;

• вводом информации о новом клиенте в биллинговую систему с опозданием или сбоем при деактивации услуги и удалении записи о клиенте из биллинговой системы.

Наиболее эффективно выявлять такие потери и в ряде случаев предотвращать их позволяют системы автоматизированной сверки, которые с помощью проб независимо собирают записи CDR с сигнальной информацией и далее используют их в качестве эталонного источника при сравнении с данными AMA-файлов от коммутаторов. Сверку данных целесообразно проводить не только по выставляемым счетам (по исходящим вызовам), но и по счетам, получаемым от смежных операторов (по входящим вызовам), где случайно может быть указан объем услуг больший, чем реально оказанный.

Доходы можно гарантировать

Даже простое перечисление точек финансовых потерь оператора связи показывает, что для эффективного предотвращения таких потерь необходим комплексный подход, подразумевающий не только обязательное внедрение единой программно-аппаратной системы, но и координацию действий различных подразделений для работы с этой системой.

Обеспечение полноты получения дохода требует соответствующей организации бизнеса, основанной на методах гарантирования доходов (Revenue Assurance, RA). Как и в других вопросах управления телекоммуникационным бизнесом, «законодателем мод» в этой области является Telecom Management Forum, который назвал RA новым перспективным элементом NGOSS.

По определению TMF, под RA понимают деятельность телекоммуникационной компании, направленную на то, чтобы рабочие процессы и технические системы, которые поддерживают бизнес оператора связи, всегда обеспечивали полноту, точность и правильность начисления платы за предоставленные услуги и ее сбор. При этом выделяют три подхода:

1. Реактивный:

• потери доходов обнаруживаются в результате периодических проверок;

• проблемы устраняются после их обнаружения;

• возможно повторное появление проблем.

2. Активный:

• места потери доходов обнаруживаются сразу после их возникновения;

• повторение в будущем единожды обнаруженных проблем не допускается;

• не допускается уменьшение доходов, но ничего не предпринимается для их увеличения.

3. Проактивный (упреждающий):

• предугадывается, где могут возникнуть потери доходов;

• предотвращается их возникновение;

• выявляются косвенные потери доходов.

Акцент на полноте собираемости доходов вызвал появление специализированных систем класса RA/FMS, обеспечивающих интеграцию функций автоматизации контроля прохождения данных по цепочке заказ – деньги (RA) и выявления злоумышленных действий со стороны недобросовестных операторов, жуликов и сотрудников компании (FMS).

Акцент на полноте собираемости доходов вызвал появление специализированных систем класса RA/FMS, обеспечивающих интеграцию функций автоматизации контроля прохождения данных по цепочке заказ – деньги (RA) и выявления злоумышленных действий со стороны недобросовестных операторов, жуликов и сотрудников компании (FMS).

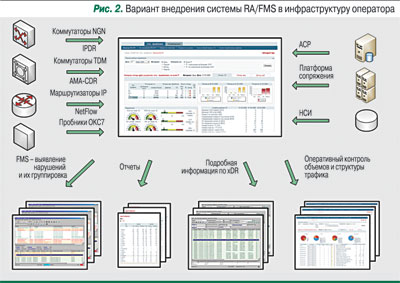

Такие системы выполняют сбор и анализ эталонных CDR для сравнения с данными от коммутационного и биллингового оборудования, а также аналитические функции FMS для контроля поведения абонентов посредством статистических профилей. Для повышения оперативности системы формируют отчеты и тревожные сообщения подразделениям оператора, задействованным в реализации концепции RA (рис. 2).

Внедрение системы RA/FMS – лишь первый шаг к построению бизнеса оператора в соответствии с методологией RA. В дальнейшем необходима планомерная модификация бизнес-процессов для предотвращения потерь и обеспечения полноты сбора доходов. икс