| Рубрикатор |  |

|

| Статьи |  |

ИКС № 1 2024 |  |

|

| Николай НОСОВ | 22 ноября 2023 |

Информационная безопасность: турбулентный 2023

Атак на информационную инфраструктуру страны и на граждан стало больше, их профиль изменился. Меры по защите, которые принимаются государством и бизнесом, дают свои плоды, но болевых точек по-прежнему много.

События февраля 2022-го резко обострили ситуацию в сфере информационной безопасности. Не улучшилась она и в 2023 г. Одни эксперты считают, что кибервойна России уже объявлена, другие – что настоящая война, с использованием штатных кибервойск, а не прокси из хакерских группировок, еще впереди. Но все согласны, что атак стало больше, проблемы кибербезопасности вышли на первый план и ими невозможно не заниматься.

«Мы фиксируем около 170 целевых атак на российские ресурсы в день. За 2023 г. в сеть утекло более 445 млн строк конфиденциальных данных», – признал на SOC-Forum 2023 старший вице-президент «Ростелекома» по информационной безопасности, генеральный директор ГК «Солар» Игорь Ляпунов. Число событий информационной безопасности (ИБ) в III квартале 2023 г. по сравнению с аналогичным периодом 2022 г. выросло на 85%, количество критичных инцидентов – в полтора раза. Средний ущерб от атак хакеров для одной компании за год составил 20 млн руб.

Изменился и профиль атак. «В этом году ландшафт угроз и характер атак поменялись, и прежде всего с точки зрения целей, преследуемых злоумышленниками. Самое заметное изменение – уменьшение числа атак для “раскручивания” инфоповодов», – констатировал заместитель директора Национального координационного центра по компьютерным инцидентам Петр Белов.

Источник: НКЦКИ России

С 60 до 15% снизилась доля фейковых сообщений об утечках, но количество самих утечек выросло. Несмотря на то что за год в пять раз уменьшилось число DDoS-атак (60% из них приходится на госресурсы), общее число атак, направленных на нарушение функционирования систем, увеличилось вдвое. Если в 2022 г. было много простых беспорядочных атак на все российские ресурсы, то в 2023-м стало больше целевых атак на КИИ, причем с целью разрушения информационной системы, а не получения выкупа.

Защита КИИ

События последних двух лет показали своевременность принятия в 2017 г. закона «О безопасности критической информационной инфраструктуры РФ». Без реализованных под давлением регуляторов мер негативные последствия действий хакеров были бы значительно серьезнее. Работы далеки от завершения, но уже то, что руководители компаний обратили внимание на обеспечение информационной безопасности и стали вкладывать в нее ресурсы, безусловно положительно сказалось на защищенности страны в киберпространстве.

В 2023 г. работы ускорились. Как сообщил заместитель директора ФСТЭК России Виталий Лютиков, ведомство рассмотрело в три раза больше сведений об объектах КИИ, чем в 2022 г. При этом в целом ряде случаев было выявлено, что на первом этапе – категорировании объектов – их владельцы пытались уменьшить оценочную сумму потенциального ущерба от атак, понизить категорию объекта КИИ и таким образом сэкономить на его защите.

ФСТЭК борется с таким походом. За последний год с участием привлеченных специалистов было проверено более 40 тыс. систем, и треть систем отправлена на пересмотр категорийности. Типовые недостатки:

- исключение из категорирования объектов, обеспечивающих основные производственные процессы;

- преуменьшение возможных негативных последствий;

- исключение из рассмотрения информационных угроз как причины нарушения штатного функционирования;

- необоснованное разделение объектов с целью занижения категории значимости.

В помощь компаниям отраслевые регуляторы разработали согласованные с ФСТЭК перечни типовых объектов, подлежащих категорированию, и методические рекомендации по отнесению систем к различным категориям значимости.

ФСТЭК наладила государственный контроль объектов КИИ, в результате которого было выявлено более 700 нарушений. Наиболее частые нарушения (в том числе на значимых объектах КИИ) таковы:

- не реализовано обновление антивирусных баз;

- не настроены средства антивирусной защиты;

- администрирование осуществляется с рабочих мест корпоративной сети с выходом в интернет, для которых не реализованы меры обеспечения безопасности;

- используется уязвимое ПО без принятия компенсирующих мер обеспечения безопасности;

- не проведены мероприятия по выявлению, анализу и устранению уязвимостей на значимых объектах КИИ.

«Каждая вторая система, проверенная нашей службой, имеет критические уязвимости. В 2023 г. по сравнению с предыдущим их число увеличилось в 2,5 раза», – отметил В. Лютиков. Одна из главных причин – прекращение поддержки зарубежными вендорами своих информационных систем, установленных на российских объектах. Кроме того, в условиях ускоренного импортозамещения разработчики отечественного ПО уделяют недостаточно внимания информационной безопасности создаваемых продуктов и используемых open source-компонентов.

ЦОД как угроза

Серьезная проблема, которую пока не удалось решить, – формулирование и предъявление подрядчикам требований по информационной безопасности. Большая часть публичных инцидентов была так или иначе связана с входом в инфраструктуру жертвы через подрядные организации. По данным Positive Technologies, число атак supply chain («атака через цепочку поставок») и trusted relationship («атака через доверительные отношения») за три квартала 2023 г. по сравнению с аналогичным периодом 2022 г. выросло вдвое.

Государство в первую очередь беспокоит защита государственных систем. «К сожалению, ни на уровне законодательства, ни на уровне договоров не установлены требования к подрядным организациям по обеспечению безопасности. Это касается и телекоммуникационной инфраструктуры, особенно предназначенной для размещения и функционирования на ней государственных систем. Большинство ЦОДов не отнесено к государственным. Формально на них требования не распространяются, и госорганизациям сложно даже обосновать необходимость траты денег на обеспечение в них информационной безопасности. Мы эту проблему понимаем. Сделан первый шаг – разработан законопроект об установлении требований по защите госресурсов вне зависимости от места обработки информации», – рассказал В. Лютиков.

Облачные провайдеры и операторы ЦОДов не могут и не должны разбираться в бизнес-процессах клиентов и, следовательно, отвечать за их защиту. Но могут предоставлять услуги, в соответствии с требованиями, предъявляемыми к информационной безопасности. Уже стал стандартным сервис развертывания системы в защищенном контуре, обеспечивающем защиту персональных данных согласно законодательству. В случае принятия упомянутого законопроекта появится новая услуга – размещение информационной системы в защищенном контуре, удовлетворяющем требованиям по защите государственных информационных систем. А у заказчиков – обоснование расходования бюджетных средств на такую услугу.

Хакеры против хакеров

Выполнение требований регуляторов снижает риски, но не дает гарантий безопасности. Если компания хочет убедиться в надежности защиты информационных систем, стоит предложить ее взломать профессионалам.

Наиболее уверенные объявляют программу bug bounty – предлагают атаковать себя всем желающим, а добившимся в поиске уязвимостей успеха выплачивают вознаграждение. Пионером в использовании такого подхода в России стала компания «Яндекс»; выплачивает вознаграждения за обнаруженные уязвимости VK. На SOC-Forum 2023 программу bug bounty анонсировала и компания Innostage.

Однако часто компании не готовы подставить действующую инфраструктуру под атаку даже «белых» («этичных») хакеров. Ведь атака может привести к необходимости восстановления ИТ-инфраструктуры и остановке бизнес-процессов. Безопаснее смоделировать инфраструктуру на киберполигоне, предложить ее атаковать проверенным хакерам (команде «красных»), а свои ИБ-службы тренировать в защите и разборе инцидентов в команде «синих».

В России услуги киберполигона предлагают компании BI.ZONE (Cyber Polygon), Positive Technologies (The Standoff), «Инфосистемы Джет» (Jet CyberCamp) и «Ростелеком» (Национальный киберполигон и платформа «Солар Кибермир»).

Атаки на граждан

По оценкам Сбербанка, в 2023 г. 85% похищенных у россиян средств были украдены с помощью телефонного мошенничества. Граждан России обзванивают более тысячи колл-центров преступников, совершающих 8 млн звонков в сутки. «Принятые меры по борьбе с телефонными мошенниками, в том числе поправки в законы, дали результат, но кардинально ситуацию не изменили», – признал заместитель председателя правления Сбербанка России Станислав Кузнецов.

Источник: Сбербанк

К сожалению, многие не сообщают об инцидентах мошенничества, не надеясь вернуть украденные средства. В результате, если в 2022 г. ЦБ РФ сообщал о 14,2 млрд руб. похищенных у граждан, то по оценкам экспертов эта сумма была почти на порядок больше.

Атаки на граждан идут и в информационном поле. В сутки в мире, по приведенным С. Кузнецовым данным, фиксируется более тысячи фейковых новостей. «Сила информационных атак колоссальная. Мы многое недооцениваем в этой связи», – отметил представитель Сбербанка. Среди новинок – использование искусственного интеллекта для создания фейковых новостей.

Принимаемые против телефонных мошенников меры частично сместили фокус атак на мессенджеры и соцсети. «С 2022 г. мы наблюдаем увеличение количества инцидентов, в которых злоумышленниками были выгружены пользовательские данные с целью получения доступа к аккаунтам мессенджера Telegram Desktop», – сообщил руководитель отдела реагирования на угрозы ИБ экспертного центра безопасности Positive Technologies Денис Гойденко. Причем если в 2022 г. по отношению к предыдущему году число таких инцидентов выросло на 6%, то в 2023 г. – уже на 63%.

Стали сильнее

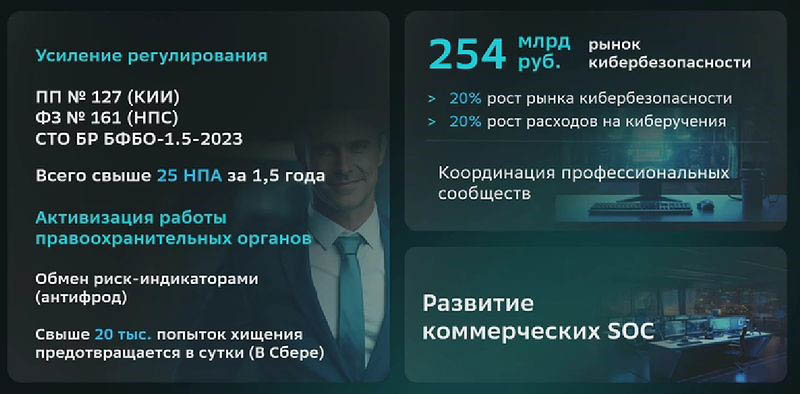

В 2023 г. продолжилось совершенствование регуляторных мер. Согласно принятым в конце декабря 2022 г. поправкам в Постановление Правительства РФ от 08.02.2018 № 127, начал действовать измененный порядок категорирования объектов КИИ:

- сведения об объектах КИИ подлежат строгому мониторингу на предмет полноты и актуальности;

- с 21.03.2023 отраслевые ведомства вправе формировать перечень типовых отраслевых объектов КИИ, которые обязательно должны входить в перечень объектов КИИ, подлежащих категорированию;

- расширен перечень критериев значимости и изменены значения их показателей.

Источник: Сбербанк

Новые поправки к закону «О национальной платежной системе» вводят дополнительные требования к системам дистанционных платежей, включая обязательную идентификацию пользователей и защиту персональных данных. Для противодействия осуществлению переводов денежных средств без согласия клиента в марте 2023 г. Банк России выпустил новые рекомендации СТО БР БФБО (Стандарт Банка России. Безопасность финансовых (банковских) операций) по контролю «цифровых отпечатков устройств» – совокупности параметров устройств пользователя, с которых он обращается для получения услуги.

«Хорошая новость – за год мы стали сильнее. Улучшилось регулирование, быстрее начали реагировать правоохранительные органы», – отметил С. Кузнецов. Согласно данным Сбербанка, рынок кибербезопасности вырос более чем на 20%, аналогичный рост показал рынок киберучений.

Проблемы, конечно, остаются. Так, среди регуляторов нет главного координатора; нет обмена данными о кибератаках в режиме онлайн и единых правил для защиты физических и юридических лиц. Растет дефицит кадров. Кроме того, ненормально, когда российский, значительно менее качественный продукт стоит на порядок больше, чем западный аналог. Когда, используя монопольное положение на рынке, компания не ориентируется на себестоимость, а назначает произвольную цену. Для противодействия такому подходу С. Кузнецов предложил ввести госприемку по качеству и стоимости отечественных продуктов.

Вместе с тем, как указал И. Ляпунов, оптимизм должен быть профессиональным качеством любого менеджера. «Все беды в головах», – добавил он. Просто проблемы нужно выявлять и работать над их

решением.

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!