| Рубрикатор |  |

|

| Статьи |  |

ИКС № 11 2008 |  |

|

| Дмитрий КОСТРОВ | 11 ноября 2008 |

Кто отвечает за непрерывность бизнеса оператора?

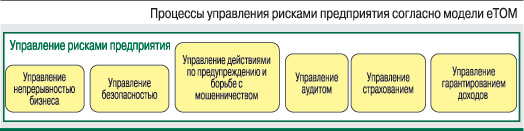

До недавнего времени считалось, что обеспечение непрерывности бизнеса и организация защиты – разные направления деятельности служб информационной безопасности, а потому и решали эти задачи разные подразделения. Однако, если внимательно посмотреть на типовую карту процессов управления модели eTOM, окажется, что это не так.

Согласно типовой карте процессов управления модели eTOM, непрерывность бизнеса оператора связи тесно связана с ИБ, поскольку для них характерны общие риски. Модель eTOM, или архитектура бизнес-процессов, разработана Международным союзом электросвязи для поставщиков услуг связи и их партнеров, работающих в телекоммуникационной отрасли. А в типовой карте описаны все бизнес-процессы (рекомендация МСЭ-Т M.3050), необходимые предприятию связи, и проведен их анализ, степень детализации которого зависит от важности того или иного процесса для бизнеса.

Согласно типовой карте процессов управления модели eTOM, непрерывность бизнеса оператора связи тесно связана с ИБ, поскольку для них характерны общие риски. Модель eTOM, или архитектура бизнес-процессов, разработана Международным союзом электросвязи для поставщиков услуг связи и их партнеров, работающих в телекоммуникационной отрасли. А в типовой карте описаны все бизнес-процессы (рекомендация МСЭ-Т M.3050), необходимые предприятию связи, и проведен их анализ, степень детализации которого зависит от важности того или иного процесса для бизнеса. На типовой карте блок процессов «Управлением предприятием – Управление рисками предприятия» (процессы второго уровня) включает в себя управление непрерывностью бизнеса, безопасностью, предупреждением мошенничества и борьбой с ним (не путать с управлением гарантированием доходов). Все эти три процесса отнесены к компетенции служб ИБ.

| Хронология развития модели еТОМ 1995–1998 гг. Разработка TOM (Telecom Operations Map); в 1998 г. выходит официальная версия спецификаций. 2000–2001 гг. Переход от TOM к eTOM («e» – enhanced, расширенная). 2001 г. Выход версий 1.0 и 2.0 спецификаций eTOM; они переданы на рассмотрение TeleManagement Forum. 2004 г. Выпуск МСЭ-Т на базе версии 4.0 eTOM рекомендации М.3050, согласно которой типовая карта eTOM становится де-юре эталонной архитектурой для бизнес-процессов компаний отрасли связи. 2007 г. Выход последней версии спецификаций eTOM – GB921 v7.0. (часть NGOSS 6.1). |

В 2007 г. в рамках подготовки «Межрегионального ТранзитТелекома» к сертификации по требованиям стандарта ISO 27001 был проведен анализ критичности его бизнеса (Business Impact Analysis, BIA). Затем на основании программы сохранения бизнеса компании при возникновении чрезвычайных ситуаций была разработана соответствующая стратегия. Цели этой программы – расширение рамок уже имеющейся стратегии управления информационной безопасностью и внедрение системы управления непрерывностью бизнеса (СУНБ). Программа рассчитана не на короткий срок: горизонт планирования – не менее трех лет; в дальнейшем возможна сертификация по стандарту BS 25999. Ответственность, согласно модели eTOM, была возложена на ИБ-департамент.

Зачем оператору такая сертификация? Ответ прост: это – наиболее простой путь, позволяющий достигнуть соответствия требованиям стратегии. Суть СУНБ сводится к внедрению мер, гарантирующих непрерывность бизнеса. Среди них:

- назначение ответственных за обеспечение непрерывности бизнеса;

- периодический пересмотр результатов BIA;

- периодический анализ угроз нарушения критически важных бизнес-процессов и разработка мер снижения рисков;

- создание планов действий руководителей и персонала в чрезвычайных ситуациях;

- обучение персонала и периодические репетиции сценариев таких действий;

- периодические аудит и пересмотр процесса с учетом изменений в компании.

С точки зрения рыночных позиций преимущества сертификации тоже очевидны. Наличие документа, выданного самой престижной в мире организацией по сертификации, – это для оператора и повышение рейтинга, и рост стоимости акций, и демонстрация партнерам и клиентам высокого уровня надежности бизнеса, и – как результат – конкурентное преимущество.

С точки зрения рыночных позиций преимущества сертификации тоже очевидны. Наличие документа, выданного самой престижной в мире организацией по сертификации, – это для оператора и повышение рейтинга, и рост стоимости акций, и демонстрация партнерам и клиентам высокого уровня надежности бизнеса, и – как результат – конкурентное преимущество. Если бизнес в опасности

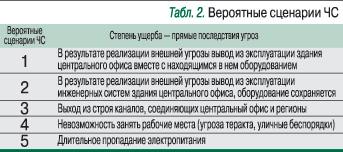

Работы по данной программе должны были выявить, как чрезвычайная ситуация – потеря оператором здания центрального офиса – повлияет на функционирование его сети предоставления услуг и работу бизнес-подразделений. Кадровые потери и утрата региональных офисов в рамках программы не рассматривались. Вероятные варианты негативных последствий от реализации указанных угроз сведены в табл. 1.

Анализ критичности бизнеса позволяет определить потенциальное воздействие чрезвычайной ситуации на бизнес компании и установить общие требования к управлению его непрерывностью (Business Continuity Management – ВСМ) и аварийному восстановлению (Disaster Recovery – DR). В качестве методологической основы анализа чаще всего используется стандарт BS 25999, разработанный British Standard Institutes (BSI).

Анализ критичности бизнеса позволяет определить потенциальное воздействие чрезвычайной ситуации на бизнес компании и установить общие требования к управлению его непрерывностью (Business Continuity Management – ВСМ) и аварийному восстановлению (Disaster Recovery – DR). В качестве методологической основы анализа чаще всего используется стандарт BS 25999, разработанный British Standard Institutes (BSI). В ходе анализа выявляют и оценивают последствия прерывания процессов, наиболее критичных для деятельности оператора, и разрабатывают ключевые показатели (численные параметры), которые затем применяют для последующего профилирования и анализа. Эти показатели позволяют определить стратегию и сроки восстановления бизнеса, составляют основу дальнейшей деятельности компании по ВСМ и DR.

На основе данных параметров определяют две основные характеристики. Первая – целевое время восстановления процесса (Recovery Time Objective, RTO), т.е. период от возникновения чрезвычайной ситуации до того момента, когда процесс вновь становится доступным для пользователей. Вторая – целевая точка восстановления данных (Recovery Point Objective, RPO), т.е. предшествующий возникновению чрезвычайной ситуации момент, в соответствии с состоянием данных в который они и должны быть восстановлены. Именно эти характеристики определяют требования к непрерывности сервисов, от которых зависит функционирование бизнеса, и именно они являются основой выбора технологий защиты данных и сценариев защиты систем.

Результат BIA представляют в документах, где перечислены приемлемые риски и вероятные сценарии чрезвычайной ситуации. На их основе каталогизируют подсистемы предоставления услуг и обслуживающих бизнес-сервисов и вычисляют целевые значения параметров RTO и RPO технологических и ИТ-сервисов. Наконец, формулируют выводы и рекомендации по реализации катастрофоустойчивого решения.

Результат BIA представляют в документах, где перечислены приемлемые риски и вероятные сценарии чрезвычайной ситуации. На их основе каталогизируют подсистемы предоставления услуг и обслуживающих бизнес-сервисов и вычисляют целевые значения параметров RTO и RPO технологических и ИТ-сервисов. Наконец, формулируют выводы и рекомендации по реализации катастрофоустойчивого решения. Влияние чрезвычайной ситуации на бизнес-подразделения (их риски), вызванное продолжительными по времени отказами ИТ-приложений, оценивают по двум параметрам: финансовый и репутационный ущерб компании. Финансовый ущерб определяют по внутренним документам, регламентирующим управление рисками, а ущерб для репутации в результате перерыва в предоставлении услуг соответствует степени негативного влияния на заинтересованные стороны, с которыми взаимодействует оператор (табл. 2). Критичным считается ущерб, финансовая оценка которого попадает в оранжевую зону (см. табл. 1).

При оценке репутационного ущерба в числе других учитывают масштаб вовлечения регулирующих органов в решение проблем пострадавших клиентов и уровень потери конкурентоспособности. Ранжирование этого ущерба соотносится со шкалой финансового ущерба на основе экспертных оценок руководителей подразделений компании.

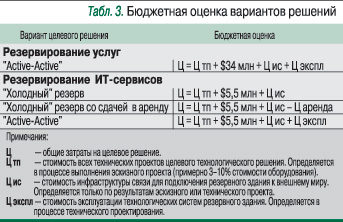

При оценке репутационного ущерба в числе других учитывают масштаб вовлечения регулирующих органов в решение проблем пострадавших клиентов и уровень потери конкурентоспособности. Ранжирование этого ущерба соотносится со шкалой финансового ущерба на основе экспертных оценок руководителей подразделений компании. Результатом анализа становятся документы, в которых представлены выявленные критичные бизнес-процессы и поддерживающие их ресурсы, а также рекомендуемые технические решения для подсистем предоставления бизнес-услуг и ИТ-сервисов в объеме, необходимом для последующего формирования бюджетных требований (табл. 3). Критичные значения RTO и RPO для бизнес-сервисов и соответствующих технологических ресурсов должны быть согласованы с потребителями услуг.

Права и обязанности в критической ситуации

В соответствии с законами «О связи» и «О защите прав потребителей» Правительство РФ приняло Постановление № 32 от 23.01.2006 «Об утверждении правил оказания услуг связи по передаче данных». В ст. 5 постановления указано, что «при чрезвычайных ситуациях природного и техногенного характера оператор связи в порядке, определенном законодательством РФ, вправе временно прекращать или ограничивать оказание услуг связи по передаче данных». А ст. 77 гласит, что «оператор связи освобождается от ответственности за неисполнение или ненадлежащее исполнение обязательств по договору, если докажет, что их неисполнение или ненадлежащее исполнение произошло вследствие действия обстоятельств непреодолимой силы или по вине другой стороны».

Однако это отнюдь не означает, что оператор не должен уделять внимание обеспечению безопасности своей компании в чрезвычайных ситуациях. Если не предусмотреть контрмер, можно потерять весь бизнес! Отметим, при реализации сценария защиты зачастую возникают трудности. Нередко проблемой растущей компании становится отсутствие резервных площадей для размещения оборудования и резервных центров обработки данных (ЦОДов).

В соответствии с требованиями стандарта EIA/

TIA-942 ЦОДы делятся на четыре класса: от 1-го до 4-го. ЦОД первого уровня – самый простой, с минимальной защитой, без резервирования и какой бы то ни было избыточности; проведение в нем регламентных работ не требует остановки систем. Для ЦОДа второго уровня добавляется требование резервирования вычислительных мощностей по схеме N + 1. Для третьего уровня необходимо дублирование не только вычислительной системы, но и системы распределения электропитания и кондиционирования. Наконец, ЦОД 4-го уровня – самая надежная система, все компоненты которой зарезервированы. Понятно, что точек отказа у ЦОДов 1-го и 2-го уровня может быть много, у 3-го – всего несколько, а у ЦОДа 4-го уровня их не должно быть вообще.

При анализе влияния чрезвычайной ситуации на бизнес растущей компании может возникнуть требование дублирования компонентов системы на альтернативной площадке. Кроме того, большинство ИТ-систем должны иметь как минимум «холодный» резерв и возможность его активации в течение определенного времени на альтернативной серверной площадке. Для выполнения этого требования используется собственное либо арендованное серверное помещение.

. . .

Проблема выживаемости сети связи общего пользования при возникновении чрезвычайной ситуации волнует не только операторские компании. Минкомсвязи инициировало проведение НИР «Разработка предложений по нормативно-правовому и организационно-техническому обеспечению функционирования системы управления сетью связи общего пользования в чрезвычайных ситуациях и в условиях чрезвычайного положения». Ее результаты станут основой программы создания единого центра управления связью в чрезвычайных ситуациях.

Что же касается вопроса, вынесенного нами в заголовок, однозначный ответ на него дает модель eTOM: за непрерывность бизнеса оператора отвечает служба информационной безопасности компании.

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!