| Рубрикатор |  |

|

| Статьи |  |

ИКС № 12 2010 |  |

|

| Алексей СОВА | 08 декабря 2010 |

Контроль доступа к конфиденциальным документам

Попадание многих электронных документов в чужие руки может иметь для компании неприятные последствия. Обеспечить конфиденциальность критичной информации как раз и призваны системы управления правами доступа к документам.

Однажды в далеком 2003 г. Стив Баллмер, главный исполнительный директор Microsoft, долго искал один важный документ. И был совсем не рад, когда нашел его на одном из внутренних серверов в открытом виде. Правда это или нет, никто не скажет, но именно компания Microsoft одной из первых создала программный продукт для управления доступом к содержимому документов – Windows Rights Management Services (RMS). Поскольку задачи ограничения доступа к конфиденциальным документам стоят не только перед Microsoft, разработка была выпущена в виде коммерческого продукта и какое-то время была единственной на рынке. Сегодня существует уже несколько успешных реализаций таких систем от крупных производителей программного обеспечения – EMC Documentum, Oracle, HP, Liquid Machines.

Однажды в далеком 2003 г. Стив Баллмер, главный исполнительный директор Microsoft, долго искал один важный документ. И был совсем не рад, когда нашел его на одном из внутренних серверов в открытом виде. Правда это или нет, никто не скажет, но именно компания Microsoft одной из первых создала программный продукт для управления доступом к содержимому документов – Windows Rights Management Services (RMS). Поскольку задачи ограничения доступа к конфиденциальным документам стоят не только перед Microsoft, разработка была выпущена в виде коммерческого продукта и какое-то время была единственной на рынке. Сегодня существует уже несколько успешных реализаций таких систем от крупных производителей программного обеспечения – EMC Documentum, Oracle, HP, Liquid Machines.

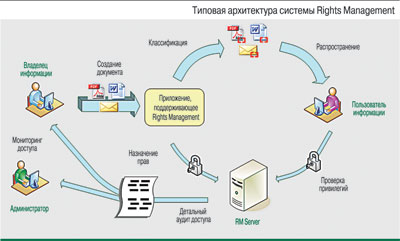

Системы класса Rights Management (управление правами доступа) во многом схожи между собой. В их основе лежит шифрование защищаемой информации и разграничение доступа к содержимому документов на основе ролевой модели. Как правило, используется клиент-серверная архитектура (см. рисунок), в которой сервер отвечает за хранение политик, ключей шифрования, аутентификацию пользователей, а клиентские модули обеспечивают применение политики к той или иной информации, а также взаимодействие с сервером.

После создания документа автор при помощи клиентского приложения обращается к серверу. Это можно делать как в ручном режиме прямо из приложения, в котором создан документ (MS Office, редакторы изображений, CAD и др.), так и в автоматическом, например при получении документа из базы данных. Клиентский модуль устанавливает защищенное соединение с сервером. Пользователь после прохождения аутентификации выбирает требуемые параметры защиты документа («гриф секретности»). Для аутентификации могут использоваться существующие механизмы, включая LDAP, процедуру регистрации Windows, аутентификацию на основе имени пользователя и пароля, веб-аутентификацию, цифровые сертификаты и токены. Затем сервер случайным образом генерирует ключ, сохраняет его локальную копию и копию политики и отправляет ключ клиентскому приложению. Клиентский модуль шифрует (или, по терминологии компании Oracle – запечатывает) документ соответствующим ключом шифрования, а затем удаляет его. Таким образом, ключ и политика хранятся только на сервере. У пользователя остается лишь зашифрованный документ, ему не доступны ни ключ, ни исходный документ.

Запечатанный документ можно безопасно распространять любым удобным способом – отправлять по электронной почте, выкладывать на сервер, передавать на съемном носителе.

Запечатанный документ можно безопасно распространять любым удобным способом – отправлять по электронной почте, выкладывать на сервер, передавать на съемном носителе.

При попытке получателя открыть защищенный документ автоматически вызывается клиентский модуль системы. Модуль устанавливает защищенное соединение с сервером, обеспечивает аутентификацию пользователя и посылает запрос на получение ключа шифрования. При успешном прохождении аутентификации сервер отправляет клиенту ключ и набор политик. Клиентский модуль ограничивает возможности приложения, используемого для работы с документом, в соответствии с политикой, расшифровывает документ, отображает его на экране и незамедлительно уничтожает дешифрованный документ и полученный ключ. Защищенное соединение, которое устанавливается между клиентским модулем и сервером, имеет два уровня защиты. Во-первых, это зашифрованный с помощью SSL канал, что гарантирует аутентификацию сервера и защиту передаваемой информации. Во-вторых, внутри SSL-туннеля создается еще один туннель на уровне приложений для обмена ключами шифрования документов.

В повседневной деятельности любой организации системе управления правами доступа к документам можно найти множество применений:

Рассылка писем руководства внутри компании. Сотрудники могут читать защищенное письмо, но не могут его копировать, сохранять, редактировать или пересылать.

Работа в группе. Руководитель группы устанавливает ограниченные права доступа к документам и назначает срок действия этих прав. По истечении установленного времени доступ к документам прекращается.

Публикация конфиденциальных данных на корпоративном портале. Доступ обеспечивается через стандартный веб-браузер; данные можно просмотреть, но нельзя распечатать, скопировать или вставить в другую программу.

Работа с партнерами и контрагентами. На доступ к документу накладываются ограничения, предотвращающие его передачу сторонним лицам и устанавливающие разрешенное время доступа. Уполномоченные сотрудники заказчика могут только ознакомиться с переданным документом и высказать свои пожелания.

Основное достоинство систем управления правами доступа – это повышение безопасности. Но есть еще два параметра, по которым продукты от разных производителей могут различаться достаточно сильно, – это удобство использования и управляемость. В этом плане Oracle Information Rights Management (IRM), например, выигрывает у Windows Rights Management Services (RMS), поскольку в IRM можно оперировать группами документов, пользователей и администраторов, а не устанавливать права отдельно для каждого документа или пользователя, как в RMS. C учетом того, что внедрение таких систем, как правило, происходит на этапе, когда пользователей уже много, а документов еще больше, работа с группами серьезно сокращает затраты.

Однако какой бы выбор ни был сделан, установка подобной системы существенно снижает риск утечки конфиденциальной информации. Это обеспечивается за счет шифрования данных, контроля действий, производимых с документом (печать, копирование, пересылка), регистрации событий доступа к информации и возможности централизованно изменить или аннулировать доступ к документу, даже если он уже вышел за пределы контролируемого периметра. икс