| Рубрикатор |  |

|

| Статьи |  |

ИКС № 1 2021 |  |

|

| Николай НОСОВ | 04 декабря 2020 |

Влияние COVID-19 на информационную безопасность

Массовый переход на удаленную работу из-за пандемии вызвал к жизни новые угрозы инфобезопасности. Слабым звеном оказались экстренно подключенные к корпоративным сетям личные вычислительные устройства сотрудников, активизировался фишинг, начавший эксплуатировать тему COVID-19.

Проблемы удаленной работы

В связи с переходом на «удаленку» компании озаботились сохранением работоспособности основных технологических процессов, поэтому многие ослабили правила безопасности, чтобы сотрудники могли обращаться к необходимым для работы материалам и сервисам. Дополнительным источником угроз стали устройства удаленного доступа – используемые дома компьютеры и смартфоны. А то, что сотрудникам, как правило, не хватает времени и квалификации на обеспечение их безопасности, усугубляет ситуацию.

«Рост доли хакинга объясняется повсеместным переходом на удаленный режим работы и быстрым изменением состава сервисов на сетевом периметре многих организаций. В первую очередь злоумышленники эксплуатируют известные уязвимости в решениях для удаленного доступа, ищут бреши в веб-приложениях, подбирают пароли для доступа по RDP», – отметил Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies (PT Expert Security Center.)

Резкий рост использования облачных приложений сказался на увеличении числа DDoS-атак, которые направлены на прекращение доступа пользователей к облачным ресурсам и маскируют более опасные воздействия на вычислительные системы организаций. В опросе директоров по информационной безопасности, проведенном недавно компанией Microsoft, 73% респондентов сообщили о том, что за последние 12 месяцев в организации имели место утечки данных, и о планах потратить больше средств на технологии управления рисками инсайдерских атак в связи с пандемией COVID-19.

Проблема глобальная. «Организованная преступность быстро воспользовалась распространением коронавируса, – подтвердили в Европоле. – Увеличивается число атак с помощью вредоносных программ и программ-вымогателей, стремящихся извлечь выгоду из этого глобального кризиса».

Атака на слабое звено

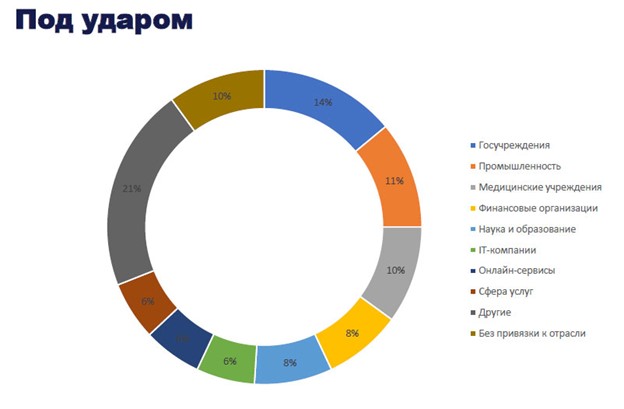

Изменились цели киберпреступников. Раньше атаки фокусировались преимущественно на финансовых организациях, что объясняется желанием получить максимальную выгоду. В этом году доля таких атак, по данным Positive Technologies, снизилась до 8%, что Алексей Вишняков связал с возросшим уровнем защиты финансовых организаций и соответствующим уменьшением их привлекательности для злоумышленников.

Многие не имеющие опыта борьбы с киберпреступностью организации не уделили достаточного внимания рискам информационной безопасности при переходе на удаленную работу. Например, промышленные предприятия раньше мало интересовали преступников. Ситуация изменилась, число атак на этот сектор увеличивается. Если в IV квартале 2019 года специалисты PT Expert Security Center зафиксировали 33 атаки на промышленные предприятия, то во II квартале 2020-го – уже 72.

Теперь первая тройка отраслей, наиболее пострадавших от хакерских атак, выглядит достаточно неожиданно – государственные организации (14% общего числа атак), промышленность и энергетика (11%), медицинские учреждения (10%). Причем 50% атак совершено с использованием вирусов-вымогателей.

Источник: Positive Technologies

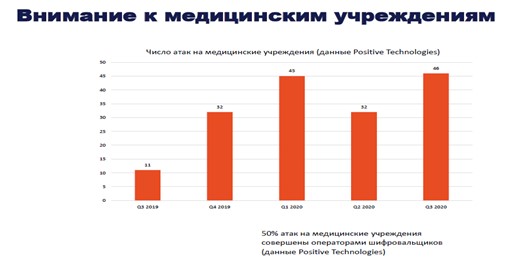

Наименее ожидаем был рост атак на медицинские учреждения. Этот тренд эксперт связывает с повышенным интересом общества к теме COVID-19. В III квартале 2019 года специалисты PT Expert Security Center зафиксировали 11 таких атак, а год спустя их было уже 46.

Например, успешную атаку на российскую медицинскую компанию провела преступная группа OldGremlin. Нападение началось с вредоносной рассылки — фишингового письма якобы от медиахолдинга РБК. Открытие ссылки в письме привело к загрузке на машину жертвы трояна.

Как установили в Group-IB, на первом этапе атакующие использовали самописный бэкдор TinyNode, выполняющий функцию первичного загрузчика, который позволяет скачивать и запускать другие вредоносные программы. С его помощью злоумышленники получили удаленный доступ к зараженному компьютеру жертвы, который выступал в качестве плацдарма для разведки, сбора данных и дальнейшего продвижения по сети организации. Как и многие другие группы, для эффективной пост-эксплуатации OldGremlin применяла инструмент для пентестов Cobalt Strike Beacon.

Спустя несколько недель после начала атаки злоумышленники удалили резервные копии данных организации для того, чтобы лишить ее возможности их восстановить. С того же сервера в выходной день распространили свой вирус-шифровальщик TinyCryptor на сотни компьютеров корпоративной сети. В результате работа региональных подразделений компании была парализована, а за расшифровку данных злоумышленники потребовали $50 тыс. в криптовалюте.

Медицинские учреждения, и так испытывающие огромные перегрузки во время пандемии, особенно уязвимы и зачастую не имеют сил для обеспечения информационной безопасности. Выход из строя медицинской информационной системы может привести к гибели людей. Медорганизация оказывается в отчаянном положении, ей необходимо принять срочные меры для решения проблемы, на что и рассчитывают требующие выкуп преступники.

Помимо учреждений, оказывающих непосредственную помощь больным COVID-19, атакуются исследовательские центры, которые занимаются разработкой вакцины. Основная цель злоумышленников — информация о последних наработках и результатах апробации.

Коронавирусный фишинг

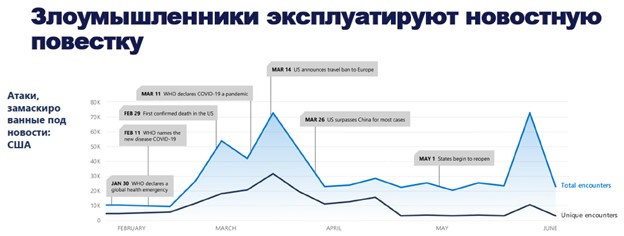

Чем больше общество встревожено распространением COVID-19, тем чаще тема используется в качестве приманки во вредоносных кампаниях с применением социальной инженерии, включая рассылку фишинговых писем. Как сообщает Microsoft в своем отчете Digital Defense Report, за 2020 год компания заблокировала 13 млрд электронных писем с зловредным кодом, из них 1,6 млрд содержали URL-адреса, которые активируют фишинг-атаки, нацеленные на получение учетных данных. В США количество атак резко увеличивалось феврале, в день первой смерти от коронавируса и затем в день запрещения поездок из-за карантина в Европу.

Источник: Microsoft

Примеры фишинговых писем: рекомендации о том, как предотвратить заражение COVID-19, с вложением, которое якобы содержит обновленную информацию о коронавирусе; новая информация о предполагаемой вакцине против COVID-19 или о разработанных лекарствах с ссылками на фишинговые сайты. В Италии рассылали письма о мерах предосторожности с вложенным документом ВОЗ, содержащим троянскую программу.

Скачав приложение для Android, якобы позволяющее отслеживать случаи заражения коронавирусной инфекцией, пользователь получал шифровальщик CovidLock, блокирующий работу мобильного устройства и дающий 48 ч для уплаты выкупа в размере $100 в биткоинах.

«В последние несколько лет для сбора учетных данных киберпреступники в основном использовали вредоносное ПО. В этом году мы видим смещение фокуса на фишинговые атаки (около 70%) как на более прямое средство достижения цели. Чтобы заставить людей предоставить свои учетные данные, злоумышленники направляют им электронные письма, имитирующие рассылки известных брендов. При этом фишинговые письма все лучше продумываются, эксплуатируют тревожность людей и их потребность в информации: темы писем коррелируют с актуальными новостями на тему пандемии», — пояснил Артем Синицын, руководитель программ ИБ Microsoft в странах Центральной и Восточной Европы.

Новое в атаках – использование злоумышленниками соцсетей для выявления сотрудников интересующего их предприятия и сбора информации для атаки на личные компьютеры работников с помощью фишинга. В соцсетях выясняются интересы жертвы, и ей посылается персонализированное письмо, содержащее зловредный код. Проникнув в компьютер сотрудника, хакеры подбирают пароль на вход в систему удаленного доступа предприятия, например, с помощью прямого перебора (такую услугу можно дешево получить из облака) и продолжают атаку уже за внешним периметром защиты. В идеале они могут получить права администратора во всей системе, выбрать наилучшее время и нанести удар.

Киберпреступники не только шифруют данные жертвы, но и завладевают ими с целью дальнейшей перепродажи или шантажа. Причем и шантаж может быть связан с пандемией. Так, компания Trend Micro сообщала об использовании полученной в ходе фишинга информации для шантажа пользователей угрозой заражения коронавирусом при личной встрече с ними или их родственниками и друзьями из списка контактов.

Правила безопасности

Международные компании, присоединившиеся к инициативе «Хартия доверия», с которой в 2018 году выступила Siemens, отметили повышенные риски, связанные с удаленной работой во время пандемии, и разработали восемь решений для повышения уровня кибербезопасности. Правила простые:

- забирайте домой только те устройства и информацию, которые вам необходимы;

- не забывайте о защите домашней сети и пользуйтесь только защищенными подключениями;

- регулярно обновляйте ПО на всех устройствах до актуальной версии;

- отключите функцию управления голосом на смартфонах и планшетах на домашнем рабочем месте и заклейте камеру, если вы ею не пользуетесь;

- не используйте офисные устройства в личных целях;

- заранее проверяйте имена всех участников онлайн-конференций;

- выходите из учетной записи на устройствах, которые вам не нужны, и организуйте их безопасное хранение;

- внимательно относитесь к подозрительным электронным письмам или вложениям, особенно если отправитель вам не знаком.

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!